En mai dernier, le réseau informatique du Parti démocrate américain a été victime de deux cyberattaques concomitantes. D’après la société Crowdstrike, elles ont été perpétrées par deux groupes de pirates liés au gouvernement russe : Cozy Bear (alias APT 29) et Fancy Bear (alias APT 28). Ce dernier – qui est également à l’origine du sabotage de TV 5 Monde – vient maintenant d’être analysé à loupe par les chercheurs en sécurité de l’éditeur Eset. Ils lui ont donné le nom de Sednit. La semaine dernière, un premier rapport expliquait comment ces pirates à la solde de Poutine arrivaient à pénétrer dans les réseaux informatiques de leurs cibles. Un deuxième rapport apporte maintenant un éclairage sur leurs outils d’espionnage.

Une fois qu’ils ont pris pied dans un réseau, ces pirates déploient un kit d’espionnage composé de deux portes dérobées (XAgent et Sedreco) et d’un relais de communication réseau (XTunnel). Les portes dérobées sont les outils qui incorporent les différentes fonctions d’espionnage. Elles peuvent être déployées en même temps, ce qui permet aux pirates « de rester en contact [avec la machine infectée] quand l’une des deux est détectée », estiment les chercheurs d’Eset.

Des communications secrètes par mail ou par web

XAgent, qui a été formellement identifié sur les serveurs du Parti démocrate, est un logiciel très modulaire écrit en C++, comme le révèle le code source sous GNU/Linux que les chercheurs d’Eset ont réussi à dénicher (lire interview ci-dessous). Cette modularité permet aux pirates de sélectionner les fonctionnalités à déployer pour chaque attaque. L’exemplaire trouvé par Eset en détient trois : un enregistreur de frappes de touches (keylogger), un interpréteur de commande à distance (remote shell) et un gestionnaire de fichiers. D’autres modules ont été détectés par le passé, dont un scanner réseau.

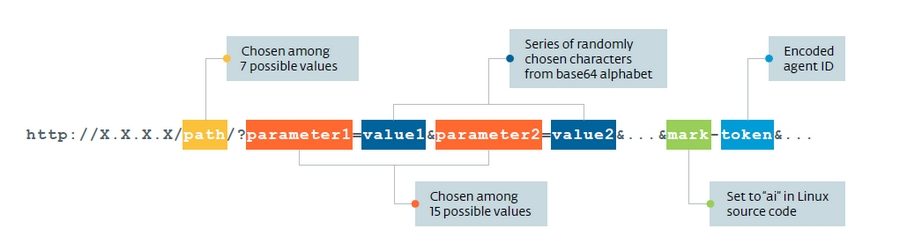

Les modules sont pilotés à distance par des serveurs de commande et contrôle qui communiquent avec XAgent par l’intermédiaire de messages camouflés dans des emails ou dans des requêtes http. Certaines versions d’XAgent peuvent également communiquer au travers de clés USB, ce qui est utile lorsque l’ordinateur ciblé n’est pas connecté au réseau.

Sedreco, pour sa part, dispose de fonctionnalités comme l’enregistreur de frappes de touches, le scan du disque dur ou la gestion de fichiers. Mais sa principale particularité est de pouvoir activer de nouvelles fonctionnalités à la volée, grâce à un système de plugins. Ces derniers sont téléchargés depuis les serveurs de commande et de contrôle (C&C), puis intégrés dans le processus de Sedreco. Ce qui rend cette porte dérobée particulièrement flexible dans son usage. Les chercheurs n’ont pu mettre la main que sur un plugin, en occurrence un interpréteur de commandes à distance.

Un proxy pirate

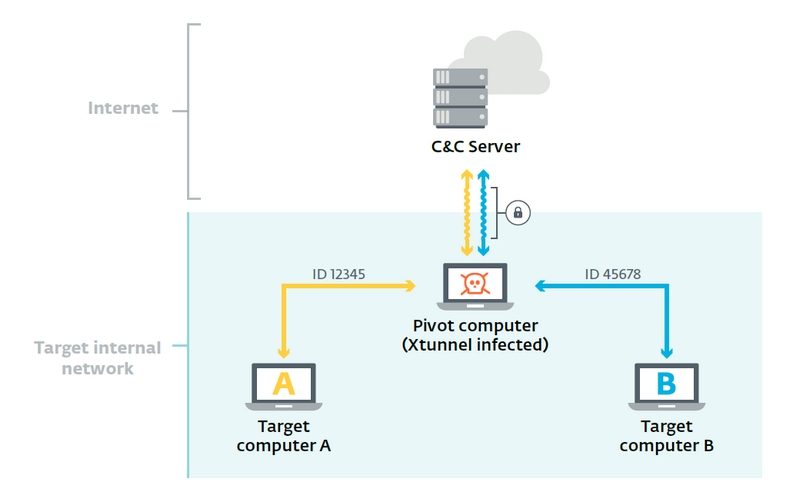

La troisième brique du kit d’espionnage de Sednit est XTunnel. Il s’agit d’un relais de communication qui permet de transmettre des messages entre les serveurs C&C et des ordinateurs ciblés qui n’ont pas d’accès à Internet, et qui ne peuvent donc pas envoyer d’emails ou de requêtes web. XTunnel fonctionne donc un peu comme un proxy, idéal pour effectuer des mouvements latéraux au sein d’un réseau cible. Pour réussir cet acheminement de données, les auteurs de ce malware – qui a également été trouvé sur les serveurs du Parti démocrate – ont développé un protocole réseau sur mesure qui s’appuie sur UDP ou HTTP.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.