Depuis la présentation en 2017 par des chercheurs en sécurité de leur analyse « DolphinAttack », on sait qu’il est possible d’injecter des commandes par ultrasons au travers d’assistants intelligents tels que Siri ou Google Assistant.

Il existe un effet de « non-linéarité » dans les microphones des smartphones et des enceintes connectées : le signal électrique qu’ils génèrent à partir d’un ultrason ne comportera pas seulement des fréquences hautes, mais aussi des fréquences basses qui pourront être interprétées par l’assistant.

Ce phénomène était intéressant, mais finalement assez peu exploitable dans la réalité. L’attaque Dolphin n’était possible que si le pirate disposait d’un haut-parleur à moins d’un mètre et demi de l’appareil ciblé. Mais un groupe de cinq chercheurs vient maintenant de trouver une méthode baptisée SurfingAttack, qui permet d’allonger la distance à plus de neuf mètres et de rendre l’attaque plus discrète. Comment ? En faisant passer l’ultrason par le meuble sur lequel l’objet est posé.

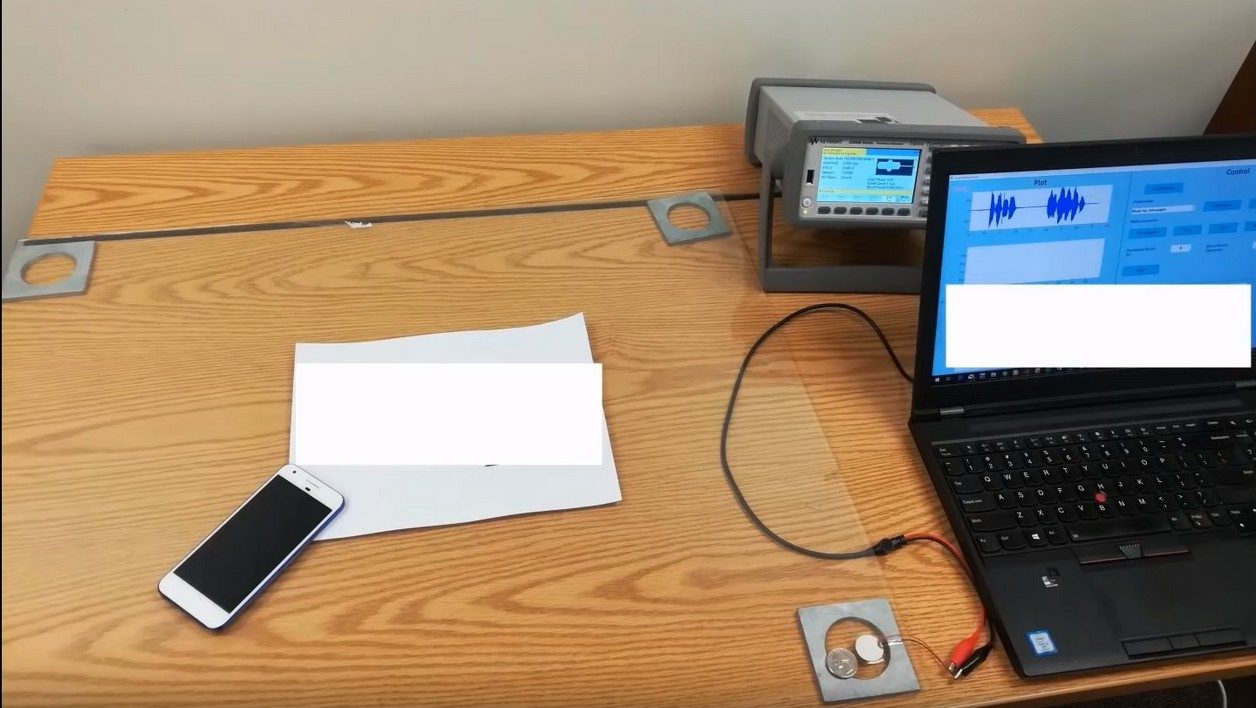

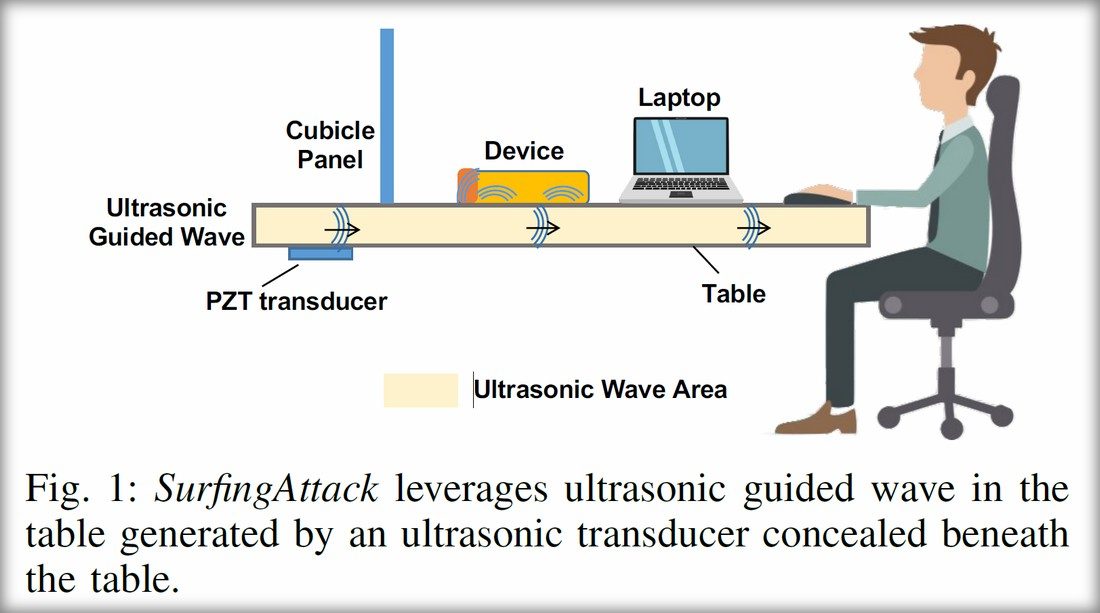

En effet, les chercheurs accrochent sur le dessous d’une table un composant PZT (titano-zirconate de plomb) dont les propriétés piézoélectriques permettent de transmettre le signal ultrasonore au matériau du meuble. Celui-ci se propage alors dans toutes les directions jusqu’à atteindre l’appareil ciblé, et cela en toute discrétion. Non seulement le son de cette propagation est inaudible, mais ses vibrations sont également imperceptibles.

Et il y a mieux. En ajoutant au composant un microphone et en réglant le volume de l’appareil ciblé au plus bas, il est possible de réaliser de véritables échanges de communication. Ce qui laisse envisager des piratages plutôt complexes comme le vol d’un code SMS à usage unique ou les appels frauduleux. Dans une vidéo de démonstration, les chercheurs montrent ces différents scénarios d’attaque. Une série d’autres vidéos est disponible en ligne.

Les chercheurs ont testé leur attaque avec succès sur quinze modèles de smartphone, dont des Pixel, des Galaxy et des iPhone. En revanche, l’attaque ne fonctionne pas avec les enceintes connectées Amazon Echo ou Google Home, probablement en raison de leur structure interne. Les chercheurs ont également testé différents matériaux de propagation. Les meilleurs résultats ont été obtenus avec une table en aluminium, ce qui a permis d’arriver jusqu’à une distance d’attaque de 9,1 mètres. Le matériau le moins propice à la propagation des ultrasons est le bois aggloméré (environ 50 cm). Le fait que la table soit encombrée ou dégagée par des affaires n’influe pas sur ces résultats.

Un moyen simple de se protéger contre ce type d’attaque est de poser le smartphone sur un bout de tissu un peu épais ou sur un petit coussin. Les vibrations ultrasonores seront alors totalement absorbées et n’atteindront pas le microphone.

Source: surfingattack.github.io

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.