Mauvaise nouvelle pour les services de renseignement et autres espions : après quatre ans de discussions et 28 ébauches, l’IETF vient enfin d’approuver TLS 1.3, la nouvelle version du protocole utilisé pour chiffrer les échanges sur le web par HTTPS. Cette nouvelle mouture renforce considérablement la sécurité et la performance des connexions web par une série de nouvelles fonctionnalités et d’améliorations.

Ainsi, les algorithmes de chiffrement et de hachage vieillissants ont été éjectés, tels que RSA, RC4, MD5 ou SHA-224. La technique dite de confidentialité persistante parfaite (Perfect Forward Secrecy) a par ailleurs été généralisée. Basée sur le principe de clé de sessions éphémères, celle-ci garantit que, même si un attaquant arrive à déchiffrer le contenu d’une session, il n’aura pas accès aux sessions précédentes.

Protection contre la rétrogradation malveillante

TLS 1.3 intègre également une protection contre les attaques par rétrogradation (« downgrade attack »), où un pirate arrive à abaisser en douce le niveau de sécurité d’une connexion en forçant l’utilisation d’une version antérieure du protocole. Poodle, Freak ou Logjam, qui ont fait couler de l’encre en 2014 et 2015, sont des exemples de ce type d’attaques. Désormais, si un client et un serveur conviennent ensemble d’utiliser une version antérieure du protocole, un mécanisme cryptographique permettra de vérifier que cette négociation n’a pas été influencée par un tiers.

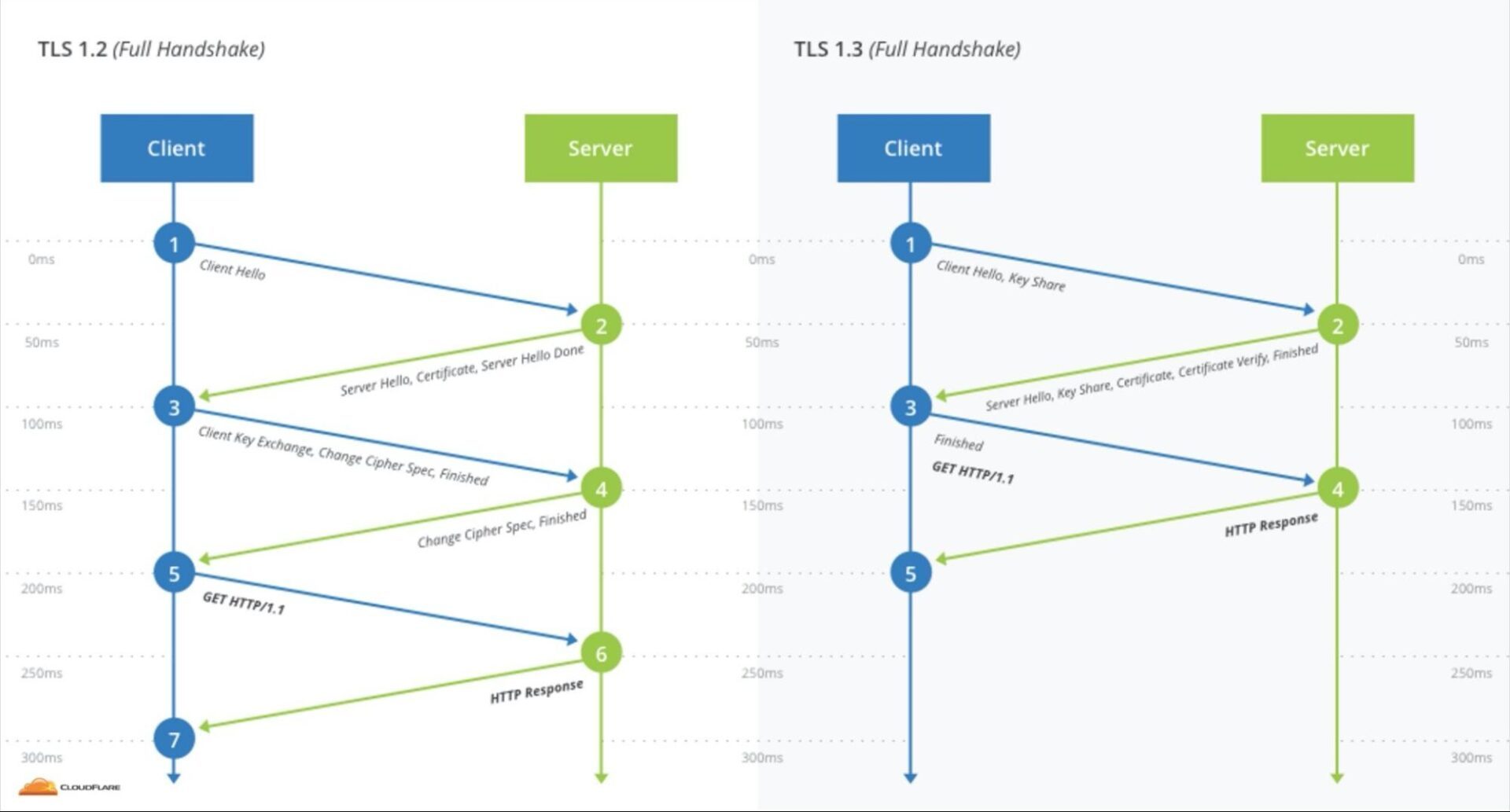

Enfin, TLS 1.3 permet aux connexions de s’établir plus vite car le processus de négociation des clés a été considérablement simplifié. Il ne nécessite plus qu’un aller-retour entre le client et le serveur, contre deux auparavant. La latence sera donc nettement inférieure. « C’est comme passer d’un break à une Tesla Model S », estime Nick Sullivan, cryptographe en chef chez CloudFlare, un prestataire Internet. Mieux : si le client et le serveur ont récemment eu des échanges, ils pourront établir une connexion sans aucune négociation grâce à la fonctionnalité « 0-RTT Resumption ». Pour sa part, CloudFlare a d’ores et déjà implémenté ce protocole sur ses serveurs proxy et le propose par défaut.

Ce nouveau standard fait déjà grincer des dents au sein des grandes entreprises, notamment celles du secteur financier. En effet, les choix technologiques de l’IETF améliorent la sécurité des connexions HTTPS, mais font planter bon nombre d’équipements qui surveillent les flux web internes en les déchiffrant. Les entreprises voulaient donc un affaiblissement de TLS 1.3, ce que les ingénieurs de l’IETF ont refusé.

Les éditeurs des principaux navigateurs web ont déjà commencé à implémenter TLS 1.3 dans leurs produits. Mais avant de pouvoir réellement bénéficier de ce nouveau bouclier, il faudra quand même attendre encore un peu. Comme l’a souligné CloudFlare en décembre dernier, beaucoup de boîtiers intermédiaires de type proxy n’ont pas encore été mis à jour. Lors de ce dernier relevé, TLS 1.3 représente moins d’un pourcent du trafic web. Les services de renseignement ont donc encore un peu de répit.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.