Ceux qui cherchent à espionner des smartphones peuvent, on le sait, recourir à toute une offre logicielle plus ou moins légale, allant du moins cher (Mobistealth pour parents et employeurs paranos) au plus cher (Hacking Team pour services gouvernementaux). La principale difficulté, c’est l’installation d’un tel logiciel – baptisé « mobile Remote Access Trojan » (mRAT) – sans éveiller de soupçon chez la personne ciblée.

Ce que peu d’utilisateurs savent, c’est que de nombreux smartphones Android sont en réalité livrés d’emblée avec un tel « cheval de Troie », si l’on peut dire, en l’occurence le logiciel d’administration à distance des constructeurs (ou « mobile Remote Support Tool », mRST) . LG, Samsung et Huawei, par exemple, préinstallent un logiciel baptisé RSupport sur certains de leurs smartphones, pour pouvoir fournir des services de support. Sont concernés, entre autres, les modèles LG G4/G3/G2/G Pro 2 et certaines versions de Samsung S5 et S4.

Accès privilégiés

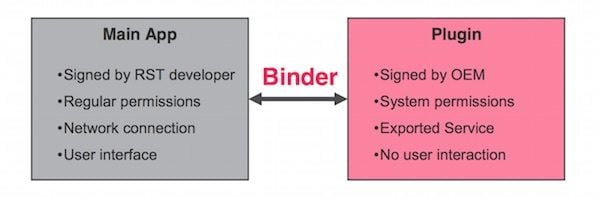

Ces logiciels d’administration disposent d’accès système privilégiés, par exemple pour pouvoir déporter en temps réel l’interface de l’écran et envoyer des commandes à distance. Ces fonctions privilégiées sont généralement regroupées sous forme d’un service que le constructeur intègre à sa version d’Android. L’accès au service se fait depuis une seconde application, qui dispose de privilèges d’accès classiques et qui fournit l’interface utilisateur.

Avant de donner accès à ses fonctions sensibles, le service doit évidemment vérifier l’identité de l’application. Or, c’est là que la bât blesse. Des chercheurs en sécurité de Check Point ont découvert que cette vérification présentait souvent des failles, de sorte qu’un attaquant pourrait créer une autre application qui soit elle aussi validée par le service. Il lui suffirait alors d’inciter l’utilisateur à installer sa fausse application pour accéder à des fonctionnalités d’espionnage.

RSupport n’est pas le seul fournisseur épinglé. Check Point a également trouvé des failles chez TeamViewer et AnySupport. Il a donné comme nom à toutes ces vulnérabilités le titre un peu pompeux de « Certifi-Gate ». « Au fond, le problème, c’est que Google n’a pas implémenté de procédure de vérification d’identité pour ce genre de situation, explique Ohad Bobrov, directeur de l’unité Mobile Threat Prévention chez Check Point. Les éditeurs sont donc obligés de créer leur propre procédure, et celle-ci n’est pas toujours de bonne qualité. Et de son côté, le constructeur n’a pas forcément les moyens d’auditer le code: il certifie le service sans trop regarder. »

Dans le cas de l’éditeur Communitake, l’exploitation malveillante est encore plus simple. L’application permet de changer les paramètres serveur directement par l’envoi d’un SMS. Mais le code est mal fait et permet, en réalité, de rediriger le service vers un serveur tiers, permettant à un attaquant de prendre le contrôle du service. L’impact de toutes ces différentes failles est énorme. « Plusieurs centaines de millions de terminaux sont concernés », estime Ohad Bobrov. Contactés par Check Point, les éditeurs ont depuis corrigé leurs applications.

Lire aussi:

Notre dossier Black Hat et DEF CON Las Vegas

Source:

Note de blog de Check Point

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.