Les révélations sur la confidentialité des flux audio et vidéo de Zoom continuent. Depuis la semaine dernière, on sait que l’entreprise n’utilise pas de chiffrement de bout en bout, contrairement à ce qu’elle affirmait. Les chercheurs en sécurité de Citizen Lab à Toronto sont allés encore plus loin dans l’analyse. Ils ont réalisé des sessions de vidéoconférence en interceptant les paquets échangés par Wireshark et en inspectant la zone mémoire de l’application Zoom sur les terminaux.

Le résultat est assez édifiant. Tout d’abord, Zoom utilise un protocole de chiffrement fait maison, ce qui n’est jamais une bonne idée, car il vaut toujours mieux s’appuyer sur des technologies éprouvées. Ensuite, il s’avère que la qualité du chiffrement n’est pas celle qu’elle devrait être. Sur son site web et dans ses livres blancs, Zoom affirme qu’il utilise l’algorithme AES 256 bits pour chiffrer les communications.

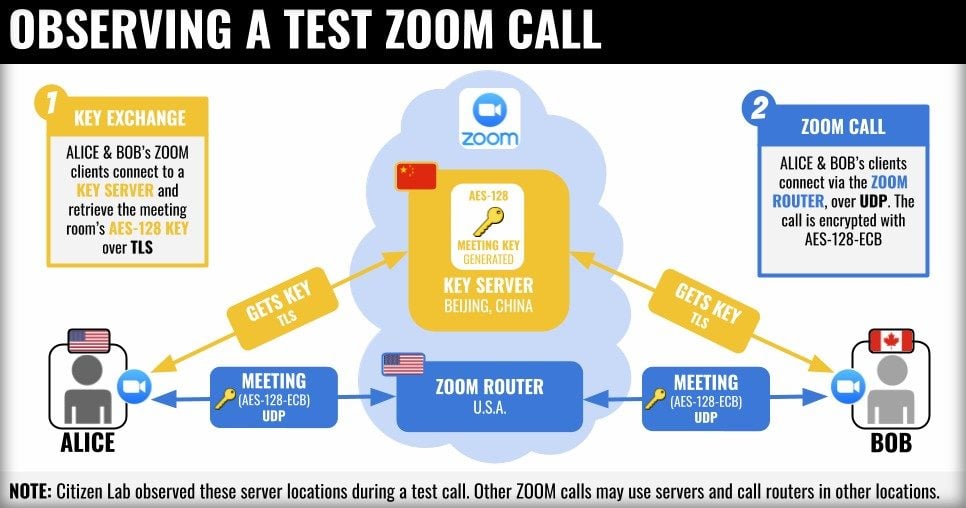

Mais ceci n’est vrai qu’en partie. En réalité, les flux audio et vidéo ne sont chiffrés qu’avec une clé AES 128 bits. Certes, ce n’est déjà pas trop mal, car c’est le minimum recommandé aujourd’hui par les agences de cybersécurité nationales. Mais pourquoi alors se lancer dans une fausse publicité ?

Lire aussi: Zoom: 5 bonnes raisons pour ne pas utiliser ce service de de visioconférence

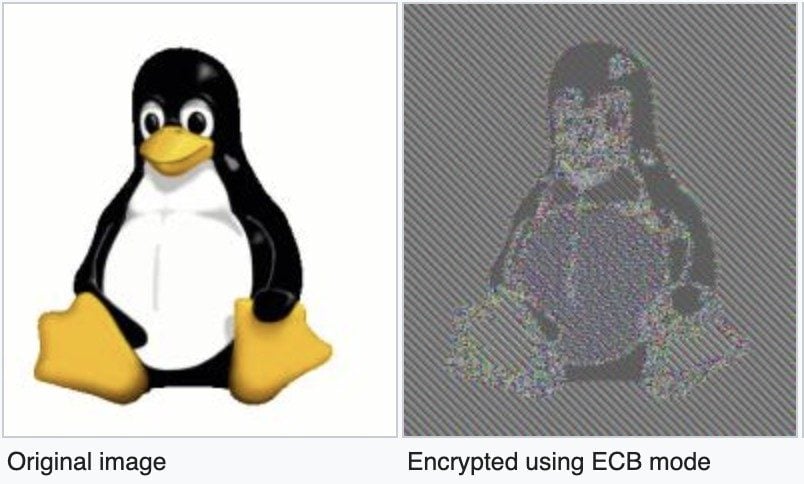

Par ailleurs, les chercheurs de Citizen Lab ont remarqué que Zoom utilisait AES en mode ECB (Electronic Codebook). En cryptographie, les modes spécifient la manière dont un algorithme est implémenté. ECB est le mode le plus simple, mais aussi le moins efficace. Dans certains cas, il est possible de reconnaître dans le message chiffré des structures du message originel, comme on peut le voir ci-dessous. Son usage n’est donc jamais recommandé. Selon Citizen Lab, Zoom aurait dû choisir le mode SICM (Segmented Integer Counter Mode), qui ne présente pas ce type de défauts.

Enfin, les chercheurs ont noté que les clés de chiffrement AES étaient diffusées aux participants par une connexion TLS en provenance de serveurs situés… en Chine. Quand on connaît l’appétence des services chinois en matière de cyberespionnage, il y a de quoi être sérieusement inquiet.

A la suite de l’étude de Citizen Lab, Zoom a publié une note de blog pour s’expliquer. Concernant le chiffrement, l’entreprise fait profil bas. Elle reconnaît qu’elle peut « faire mieux » et s’est adossée à « des experts externes » pour améliorer la situation. Pour les serveurs de clés situés en Chine, en revanche, elle explique qu’il s’agissait là d’une regrettable erreur. En temps normal, ces serveurs ne seraient destinés qu’aux utilisateurs chinois. En raison d’une mauvaise configuration, ils auraient également fourni des clés AES à des utilisateurs hors de Chine, dans des « circonstances extrêmement limitées ». Ce défaut serait aujourd’hui réparé.

Au final, on est — une fois de plus — étonné par la communication brouillonne, voire trompeuse, de Zoom. L’entreprise promet qu’elle va corriger le tir. Si elle ne le fait pas, elle risque une perte d’image irrémédiable.

Sources: Citizen Lab, Zoom

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.