Chaque année, les Etats-Unis dépensent des centaines des milliards de dollars dans leurs forces militaires. Un budget de 1.600 milliards est même prévu pour renouveler l’armement de fond en comble dans les prochaines années, ce qui devrait assurer à ce pays son rôle de superpuissance. Mais encore faut-il que cet argent soit vraiment dépensé à bon escient.

Dans un rapport qui vient de paraître, l’US Government Accountability Office (GAO) – qui est l’équivalent américain de la Cour des comptes – estime que les systèmes d’armes du pays de Donald Trump sont criblés de failles de sécurité informatique.

L’organisme arrive à cette conclusion après avoir épluché les rapports de tests effectués par l’armée entre 2012 et 2017. « Presque tous les principaux programmes d’acquisition testés sur le plan opérationnel entre 2012 et 2017 avaient des cyber-vulnérabilités critiques que des adversaires pouvaient exploiter pour compromettre une mission », peut-on lire dans le rapport.

Les failles trouvées sont parfois d’une étonnante simplicité, à commencer par les mots de passe. Les systèmes militaires intègrent, eux aussi, des logiciels commerciaux ou open source, et les mots de passe par défaut ne sont pas systématiquement remplacés. Une erreur de débutant. Dans un cas, par exemple, les testeurs ont réussi à deviner un mot de passe administrateur en l’espace de neuf secondes.

Dans d’autres cas, les testeurs ont réussi à pénétrer un système et à y rester pendant des semaines sans se faire détecter et cela, sans faire particulièrement attention aux traces qu’ils laissaient.

Dans d’autres cas encore, les systèmes de détection d’intrusion (ISD) ont bien réussi à identifier une présence malveillante, mais les utilisateurs n’ont pas été capables d’interpréter les alertes. La raison, parfois, est dû à une mauvaise configuration de l’IDS qui générait des alertes en permanence, réduisant à néant son utilité.

Dans certains systèmes d’armes, le chiffrement laisse également à désirer. Il permet aux testeurs d’intercepter des données sensibles comme les identifiants d’administrateurs. Ce qui leur a permis d’avancer encore plus loin dans le réseau mis à l’épreuve.

La réalité est encore pire

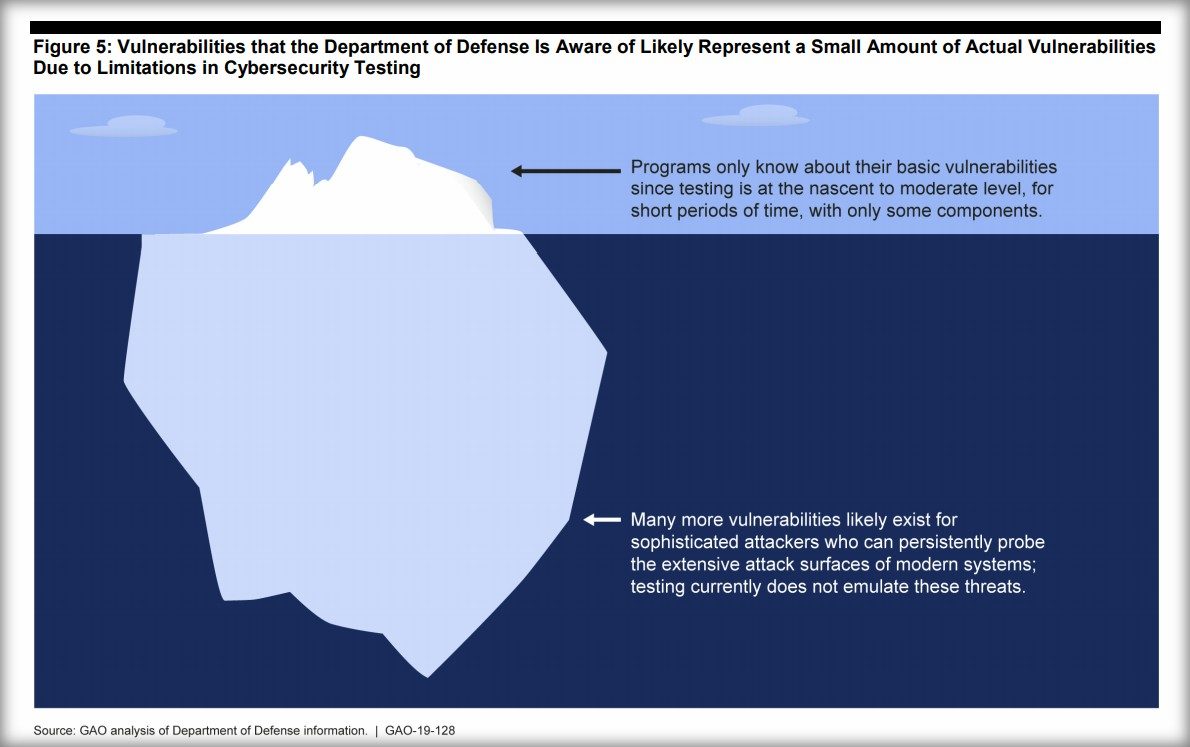

Le GAO est d’autant plus pessimiste que, selon lui, ces dysfonctionnements ne représentent qu’une fraction de la réalité. Il estime que les tests effectués par l’armée étaient trop limités en temps et en qualité pour vraiment couvrir l’ensemble du spectre de la cybersécurité.

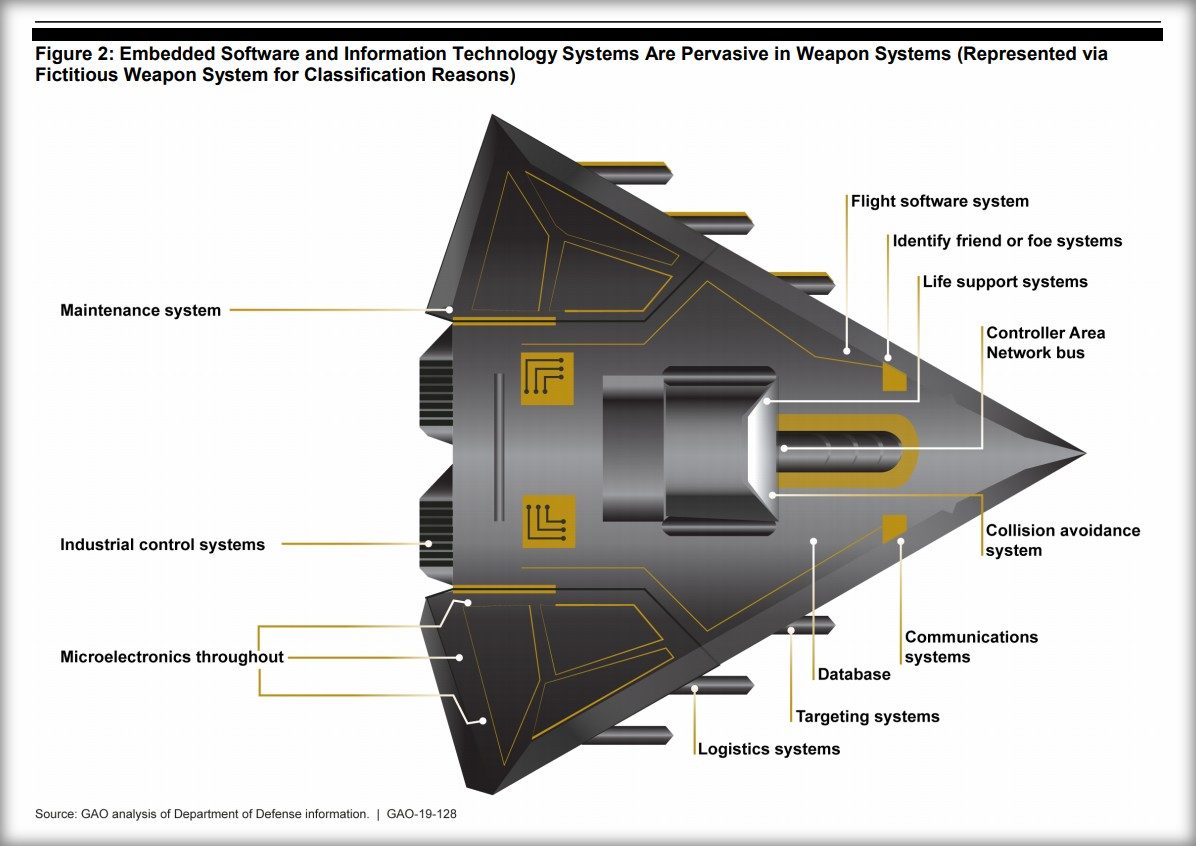

Les rapports d’audit ne montreraient que la partie émergée de l’iceberg. Et cela ne risque pas de s’arrêter étant donné que les technologies militaires incorporent de plus en plus d’informatique, ce qui augmente mathématiquement la surface d’attaque.

L’autre point noir serait la posture de l’armée et de sa hiérarchie qui, selon le GAO, fait un déni de la réalité. En dépit des mauvais résultats de tests, les responsables ont tendance à minimiser les problèmes de sécurité informatique, en arguant que les tests ne sont pas effectués dans des conditions réelles. Une attitude qui pourrait se révéler néfaste face à un adversaire bien entraîné dans le domaine de la lutte informatique.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.