Un groupe de six chercheurs en sécurité viennent de révéler une nouvelle attaque sur les connexions web sécurisées. Baptisée « Raccoon », elle permet, dans certaines conditions, de déchiffrer les communications d’une connexion chiffrée avec TLS 1.2 ou inférieur.

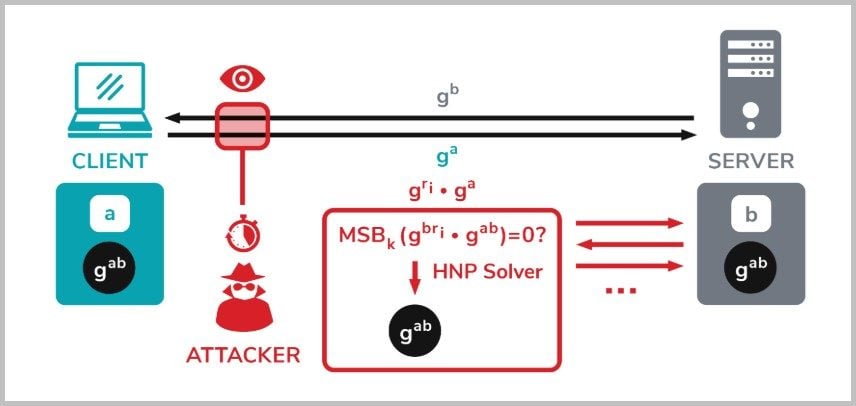

Elle s’appuie sur une faille vieille de plus de 20 ans dans l’implémentation du protocole d’échange de clés Diffie-Hellman (DHE). Celui-ci permet en amont de la connexion de générer un secret commun entre le serveur et le client, à partir duquel sont dérivées les clés de session TLS/SSL qui sont utilisées pour chiffrer le contenu de la connexion.

En effet, si ce secret commun commence par des zéros, ces derniers sont supprimés dans les calculs ultérieurs. Or, en procédant à des mesures temporelles, les chercheurs montrent que l’on peut savoir si ce secret commence par un zéro ou non. Si l’attaquant arrive, en plus, à intercepter certains échanges du protocole Diffie-Hellman, cette information est suffisante pour calculer totalement ce secret commun, et donc pour déchiffrer la connexion.

Dans la pratique, toutefois, le risque est très faible. L’attaquant doit être assez proche du serveur ciblé pour pouvoir réaliser des mesures temporelles précises. Il doit également être capable d’intercepter les échanges avec le client.

Enfin, et surtout, il faut que cette connexion s’appuie sur DHE. Or, plus aucun navigateur Web n’utilise cette technique à ce jour. Firefox était le dernier, et Mozilla a supprimé cette option en juin dernier. Par ailleurs, il n’y a que 3 à 4 % des serveurs qui utilisent DHE.

Le plus étonnant est que cette faille existe depuis SSLv3, qui date de 1996. En fouillant dans de vieilles notes de forum, les chercheurs ont trouvé que cette suppression de zéros provenait d’une mauvaise interprétation d’un standard cryptographique, une bourde que personne n’avait vue jusqu’à maintenant.

Source: raccoon-attack.com

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.