L’info

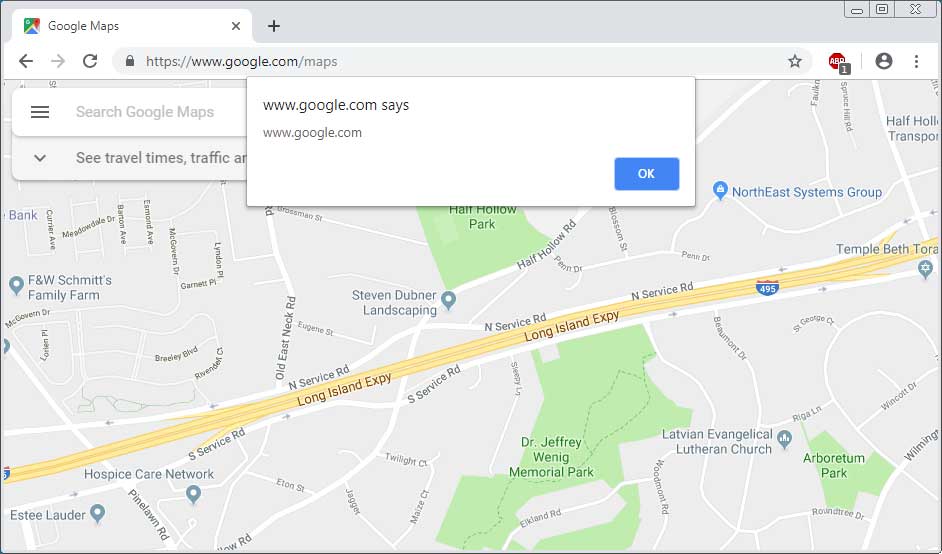

Le chercheur en sécurité Armin Sebastian a trouvé une faille dans le fonctionnement des filtres des bloqueurs de pub Adblock Plus, Adblock et uBlock. Depuis 2018, ces extensions peuvent, en effet, s’appuyer sur l’option « $rewrite », qui permet à un filtre de modifier à la volée des requêtes HTTP. Des garde-fous ont été mis en place pour éviter que cette option puisse être exploitée pour exécuter du code malveillant. Mais il s’avère que ce n’est pas suffisant. Sur certains sites web, il est quand même possible d’exécuter du code Javascript malveillant. Le chercheur l’a prouvé en s’appuyant sur un site bien connu, à savoir Google Maps. Dans son exemple, le filtre « pirate » fait surgir une fenêtre d’alerte Javascript.

Ce que cela implique

Les filtres des bloqueurs de pub proviennent de sources différentes et sont créés de manière collaborative par des bénévoles. Il suffirait que l’un de ces bénévoles introduise un filtre malveillant dans les listes de filtres pour pouvoir exécuter du code sur les machines de beaucoup d’utilisateurs. Alerté par le chercheur, Google estime que le risque n’est pas suffisamment grand pour justifier une modification de son site de cartographie. Une conclusion que le chercheur ne partage pas. Il recommande l’utilisation de l’extension uBlock Origin, qui n’intègre par l’option « $rewrite ».

Source : Note de blog d’Armin Sebastian, Bleeping Computers

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.