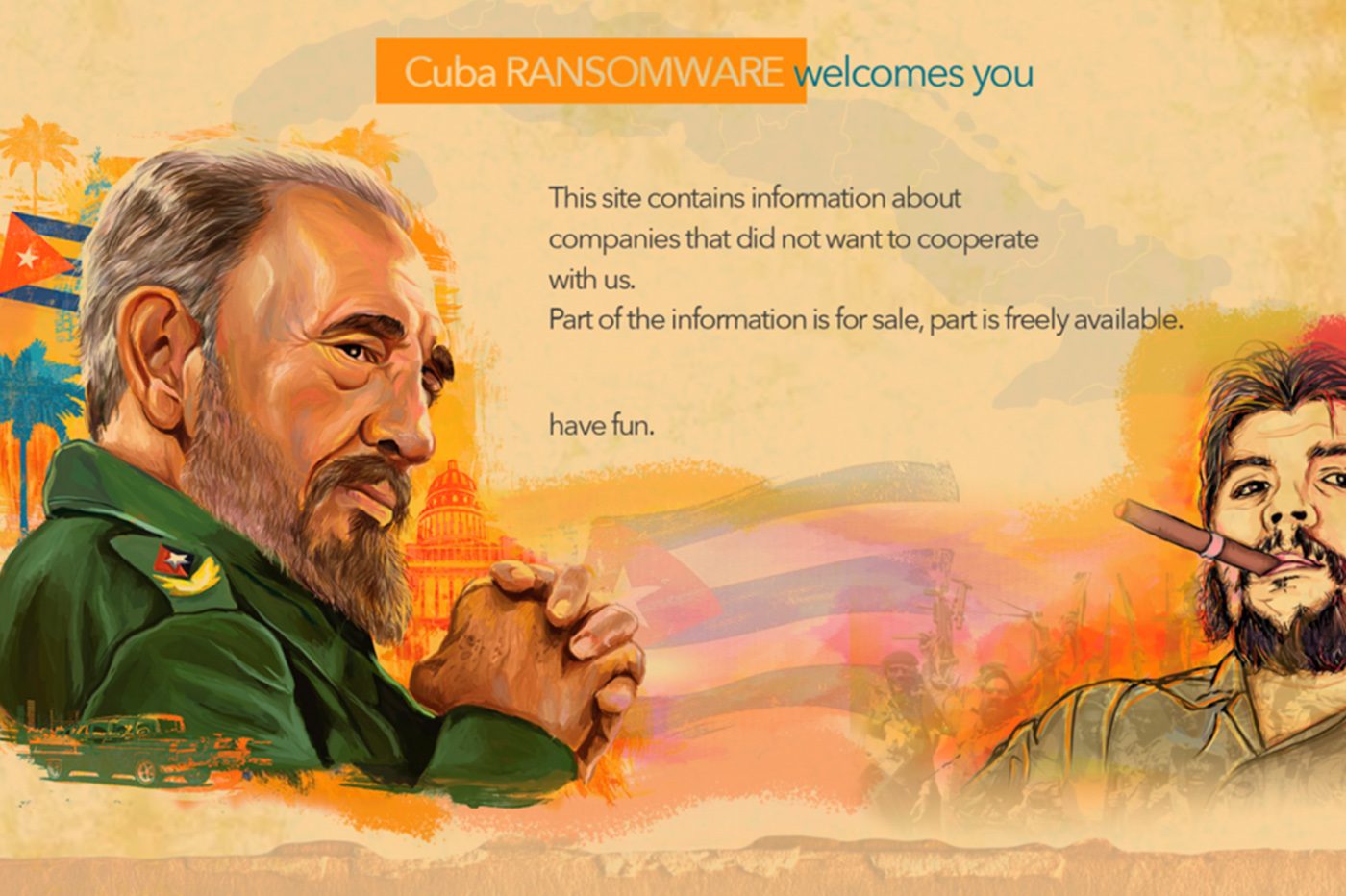

Fin 2020, les chercheurs en sécurité informatique de l’éditeur d’antivirus Kaspersky ont identifié un nouveau gang spécialisé dans les attaques par ransomware, Cuba. À ses débuts, le gang russophone se faisait cependant appeler Tropical Scorpius. Notez que le groupe est aussi connu sous le pseudonyme de Fidel, en référence à Fidel Castro, le dictateur cubain, de ColdDraw ou encore de V for Vendetta.

Pour dégager des bénéfices, les pirates de Cuba s’attaquent à des entreprises pétrolières, des services financiers, des agences gouvernementales et des fournisseurs de soins de santé, principalement aux États-Unis, au Canada et en Europe. Afin d’infiltrer leur virus sur les ordinateurs ciblés, les hackers exploitent surtout des failles de sécurité logicielles connues.

À lire aussi : les hackers de 8Base sèment le chaos

Le mode opératoire de Cuba

Une fois arrivé sur la machine, le ransomware va chiffrer l’intégralité des données. Sans surprise, ils vont vite réclamer une rançon en cryptomonnaies en échange de la clé de déchiffrement. Malheureusement, les cybercriminels ne s’arrêtent pas là. Ils s’appuient sur une stratégie appelée « la double extorsion ». Celle-ci consiste à voler des données sensibles, susceptibles de ruiner une entreprise, avant de les chiffrer. Les pirates cherchent essentiellement des données financières, comme des relevés bancaires, ou encore du code source. Les escrocs menacent ensuite la victime de les rendre publiques. C’est une double peine pour les firmes ciblées, qui sont mises sous pression par les hackers.

Avec cette stratégie, très répandue dans le milieu criminel, Cuba a extorqué plus de 3 600 bitcoins, soit plus de 130 millions de dollars, depuis leurs premières attaques. Pour échapper aux autorités, les pirates utilisent une foule d’adresses blockchains différentes et des mixeurs de cryptomonnaies. Ceux-ci, aussi appelés des mélangeurs, permettent de rendre des transactions en cryptoactifs (presque) complètement anonymes.

Pour maximiser ses profits, Cuba propose également son ransomware aux criminels en herbe. En échange d’une partie de ses gains, un pirate en effet peut se servir de l’infrastructure et du code du maliciel pour orchestrer des attaques. Comme DarkGate, Cuba s’inscrit dans la fameuse tendance des RaaS (Ransomware-as-a-Service), qui s’accompagne d’une explosion des hacks.

De nouvelles armes pour les pirates de Cuba

En décembre dernier, Kaspersky s’est rendu compte que Cuba exploitait une porte dérobée sophistiquée, intitulée Bughatch. Les chercheurs ont d’abord découvert trois fichiers suspects sur le serveur d’un client. Ces fichiers ont abouti au chargement de la bibliothèque komar65 sur le serveur. Celle-ci a été surnommée Bughatch par les chercheurs de la société Mandiant, qui se sont déjà penchés sur des incidents analogues. Notez que « komar » signifie « moustique » en russe.

Cette porte dérobée, cachée dans la mémoire du processus, va alors exécuter un bloc de shellcode, c’est-à-dire un fragment de code malveillant, dans l’espace mémoire alloué avec l’aide de l’interface de programmation d’application Windows. Le logiciel se connecte ensuite à un serveur de commande et de contrôle à distance. Par le biais du serveur, les pirates peuvent ordonner l’installation de virus comme Cobalt Strike Beacon, un spyware répandu, ou encore Metasploit, un framework qui permet d’exploiter les vulnérabilités des systèmes informatiques. Dans la foulée, certains modules installés par les pirates collectent des informations sur le système visé.

D’après Kaspersky, Cuba a considérablement enrichi son arsenal en exploitant une kyrielle de nouveaux outils, dont Bughatch ou le malware Burntcigar, qui apparaît sous une forme inédite. De nouveaux échantillons de logiciels malveillants attribués à Cuba ont en effet été identifiés par les enquêteurs. Pour Kaspersky, le groupe « reste dynamique et affine constamment ses techniques ».

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : Kaspersky