Un groupe de trois chercheurs en sécurité vient de dévoiler des failles dans certains cryptoprocesseurs. Egalement appelés « Trusted Module Platform » (TPM), il s’agit de puces ou de zones d’exécution dédiées permettant de stocker des clés de chiffrement et de réaliser des opérations cryptographiques sensibles. Ce sont donc des éléments fondamentaux pour la sécurité du système d’exploitation et des applications.

Or, il s’avère que les cryptoprocesseurs fTPM d’Intel et ST33TPHF2ESPI de STMicroelectronics sont vulnérables à une attaque dite par canal auxiliaire que les chercheurs ont baptisé « TPM-Fail ». Une attaque par canal auxiliaire ne cible pas directement un dispositif de sécurité, mais cherche à le casser en s’appuyant sur des effets indirects liés à l’implémentation logicielle ou matérielle.

Des secrets dévoilés par les temps d’exécution

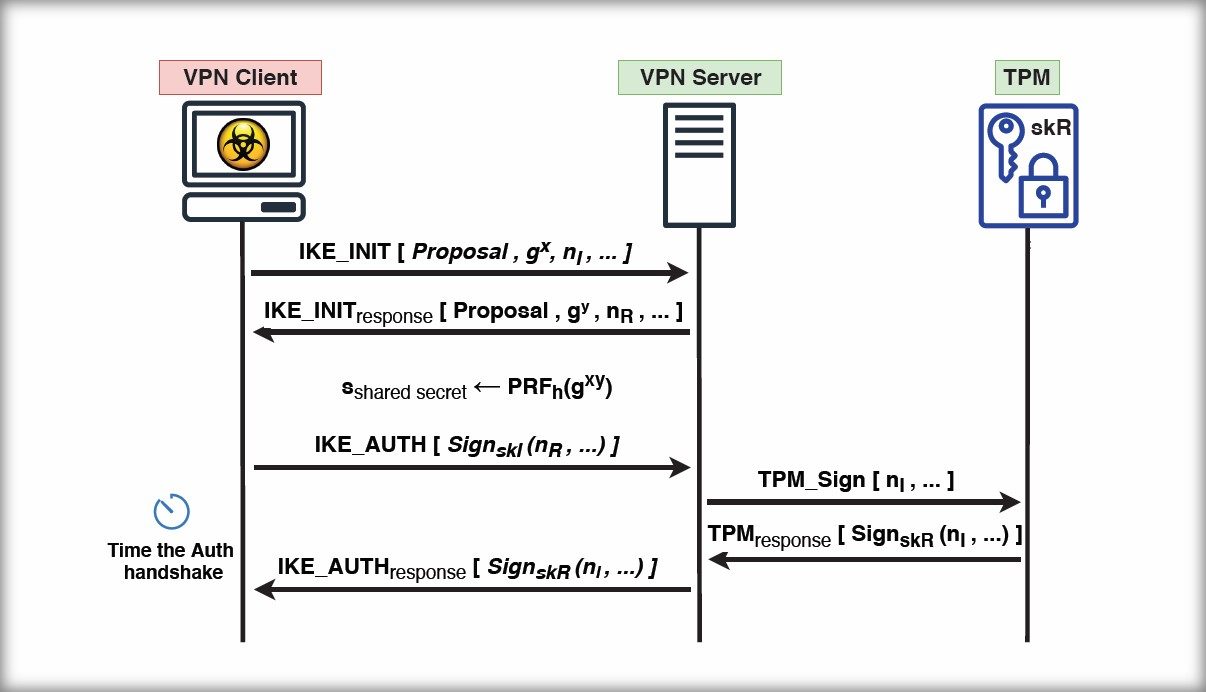

Dans le cas présent, l’attaque utilise les temps d’exécution de certaines opérations de signatures électroniques. En les mesurant, les chercheurs arrivent à récupérer des clés privées 256 bits. Réalisées en local sur une machine dotée d’un fTPM, cette extraction ne nécessite que 1 300 mesures et peut se faire en moins de deux minutes. Les algorithmes de signature vulnérables sont ECDSA et ECSchnorr.

Dans le cas d’une puce STMicroelectronics, il est possible de récupérer des clés privées ECDSA à partir de 40 000 mesures collectées en l’espace de 80 minutes. Les chercheurs ont également réalisé une attaque à distance sur un serveur VPN. Après avoir collecté 44 000 mesures en l’espace de 5 heures, ils ont réussi à récupérer la clé privée qui authentifie le serveur.

Intel a publié des correctifs

Ces attaques permettraient à un attaquant de forger de fausses signatures et d’usurper des identités. Elles sont d’autant plus graves que les cryptoprocesseurs vulnérables sont largement répandus. Ils se trouvent dans des serveurs, des PC fixes, des PC portables, des tablettes, etc. La bonne nouvelle, c’est qu’Intel a d’ores et déjà publié des correctifs que l’on pourra installer au travers d’une mise à jour de Windows ou du firmware (BIOS).

STMicroelectronics, de son côté, a développé une nouvelle puce qui résiste à ce type d’attaque. Aucun patch logiciel n’est en revanche disponible pour la puce ST33TPHF2ESPI vulnérable. La seule solution, à l’heure actuelle, est semble t-il, de remplacer la carte mère.

L’attaque TMP-Fail montre les limites des certifications de sécurité. La puce de STMicroelectronics était certifiée EAL4+ selon les critères communs et FIPS 140-2. Intel fTPM était également certifié FIPS 140-2. En théorie, ces certifications sont censées garantir, entre autres, la résistance aux attaques par canal auxiliaire. Ces procédures de certification sont donc à revoir.

Source : TMP-Fail

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.