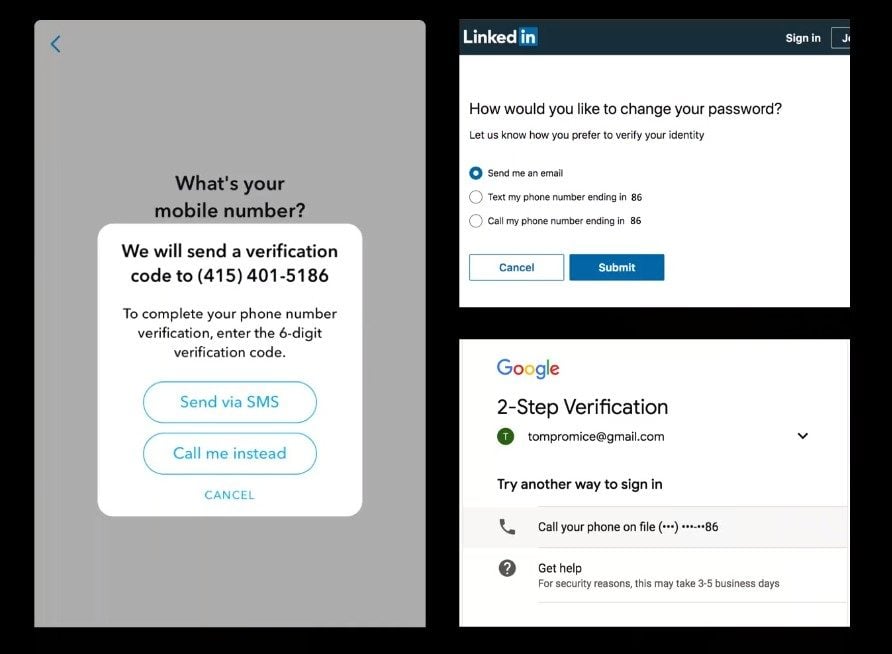

Si vous êtes un parano – comme votre serviteur -, vous avez certainement activé l’authentification à double facteur sur vos services en ligne les plus sensibles. Et vous pensez certainement être bien protégé. Mais avez-vous pensé à la messagerie vocale de votre mobile ? En effet, certains services en ligne peuvent vous appeler pour vous communiquer un code de récupération de compte, pour le cas où vous auriez oublié votre mot de passe ou perdu votre second facteur, ou les deux. Si vous ne répondez pas à cet appel, ce code est enregistré automatiquement sur la messagerie vocale. Or, celle-ci est souvent très mal sécurisée, comme vient de le constater le chercheur en sécurité Martin Vigo, à l’occasion de la conférence 35C3 du Chaos Computer Club.

En effet, accéder à la messagerie vocale d’une personne n’est pas très compliqué. Certains opérateurs définissent un code d’accès par défaut qui est toujours le même et tous les abonnés ne prennent pas la peine de le changer. Côté utilisateurs, certains définissent un code très facile à deviner, comme 1234, 1111, leur année de naissance, leur jour et mois de naissance, les quatre derniers chiffres du numéro de téléphone, etc. Et si vous vous êtes vraiment creusé la tête, sachez qu’un pirate peut, dans certains cas, retrouver ce petit code de quatre ou six chiffres par une attaque par force brute, en appelant le numéro de consultation à distance. La réussite d’une telle attaque dépend alors des mesures de protection mises en place par l’opérateur. (*)

Attaques réussies sur WhatsApp et PayPal

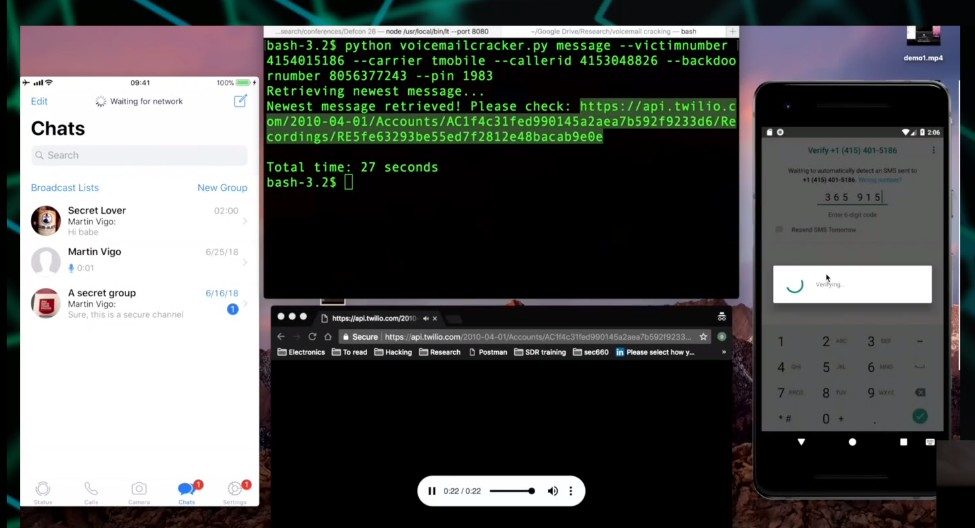

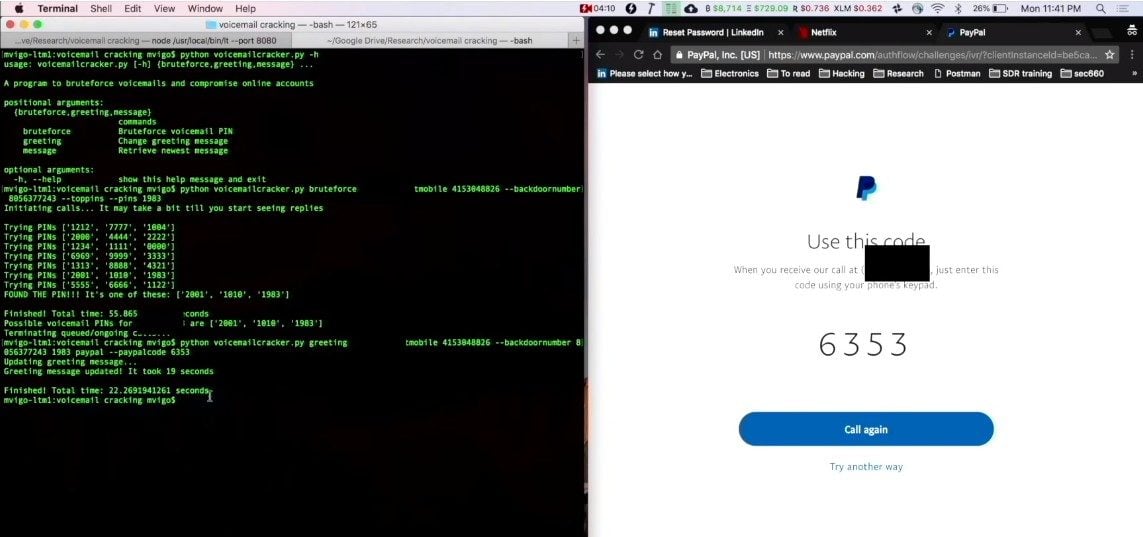

Invité à une conférence allemande, Martin Vigo s’est ainsi attaqué à Deutsche Telekom. Celui-ci détecte les attaques par force brute en bloquant le numéro de l’appelant. Le hacker s’est alors appuyé sur le Twilio, un service d’appels automatisés, pour générer un grand nombre de coups de fil provenant à chaque fois d’un numéro différent. En utilisant un dictionnaire de mots de passe, il ne lui a fallu que quelques minutes pour retrouver le code secret de la personne ciblée.

Lorsqu’un pirate détient le code d’accès à la messagerie vocale, tout ce qu’il lui reste à faire, c’est d’initier la récupération du compte en ligne à un moment où l’abonné ne répond pas : la nuit quand il dort, lorsqu’il est dans un avion ou sur un bateau, quand il est au cinéma ou au théâtre, etc. Et hop, il peut s’emparer du code de récupération et le tour est joué. A l’occasion de la conférence, Martin Vigo a montré que cette méthode fonctionnait parfaitement avec WhatsApp.

Cette méthode fonctionne aussi avec PayPal, avec une petite variante. Là encore, le service financier propose la récupération du compte au travers d’un appel téléphonique. Mais celui-ci ne sert pas à communiquer le code de confirmation, mais à confirmer celui que la page web va afficher. L’idée est alors de remplacer le message d’accueil de la messagerie vocale par les sons DTMF (dual-tone multi-frequency) correspondants au code numérique affiché et de refaire l’appel. Bingo, ça marche ! Au passage, le chercheur en sécurité a ressenti une certaine fierté à remettre au goût du jour un vecteur d’attaque vieux comme la téléphonie, celui des fréquences vocales.

WhatsApp et PayPal ne sont pas les seuls services à s’appuyer sur des appels téléphoniques dans le cadre d’une procédure de sécurité. Le chercheur a également identifié eBay, Netflix, Snapchat, LinkedIn et Signal comme des cibles potentielles. Au final, que faut-il faire ? Malheureusement, le chercheur en sécurité n’a pas eu l’occasion de tester la sécurité des messageries vocales des opérateurs français. A l’heure actuelle, on ne sait donc pas si cette attaque pourrait fonctionner en France. Pour éviter le risque, l’idéal est donc de désactiver totalement la messagerie vocale. De toute façon, soyons honnêtes, on peut très s’en passer, vu le nombre de messageries instantanées qui existent aujourd’hui.

(*) Mise à jour le 07/01/2019. Suppression des informations liées à SFR. Contrairement à ce que nous avions écrit, SFR ne définit pas un code par défaut égal à 0000 pour la messagerie vocale. L’opérateur signale par ailleurs disposer d’une protection contre les attaques par force brute: au bout de trois tentatives, le code d’accès est réinitialisé.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.