Durant ces dernières années, les chercheurs en sécurité ont réussi à casser un nombre impressionnant de systèmes d’authentification biométriques : lecteurs d’empreintes digitales, reconnaissance d’iris, reconnaissance faciale… A l’occasion de la conférence 35C3 du Chaos Computer Club, les hackers Julian Albrecht et Jan Krissler, alias Starbug, ont réussi à prendre d’assaut ce qu’ils considèrent comme « le dernier bastion des systèmes biométriques », à savoir la reconnaissance veineuse. « L’une des particularités de cette technique est que le trait biométrique distinctif n’est pas visible, car il est enfoui dans notre corps », explique Jan Krissler.

Ces systèmes sont particulièrement utilisés en Asie, où ils se retrouvent embarqués dans des ordinateurs ou dans des distributeurs de billets de banque. En Europe, l’usage se restreint pour l’instant au contrôle d’accès dans des infrastructures sensibles comme les centrales nucléaires ou les agences gouvernementales. Deux fournisseurs japonais se partagent l’essentiel de ce marché, à savoir Fujitsu et Hitachi.

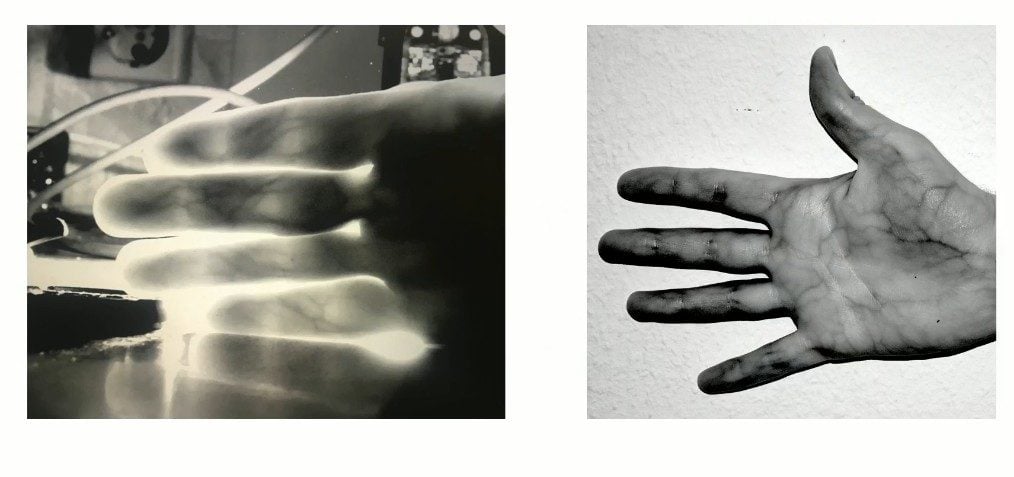

Des images récupérées à partir de LEDs infrarouges

Pourtant, les systèmes de reconnaissance veineuse sont moins complexes qu’il n’y paraît. Ils intègrent des LED qui projettent une lumière proche de l’infrarouge sur une main ou sur un doigt. Les veines absorbent cette lumière, ce qui permet au système de récupérer une image de leur structure en négatif. Des algorithmes de traitement d’image génèrent ensuite une empreinte de cette structure qui sera comparée à l’empreinte stockée localement.

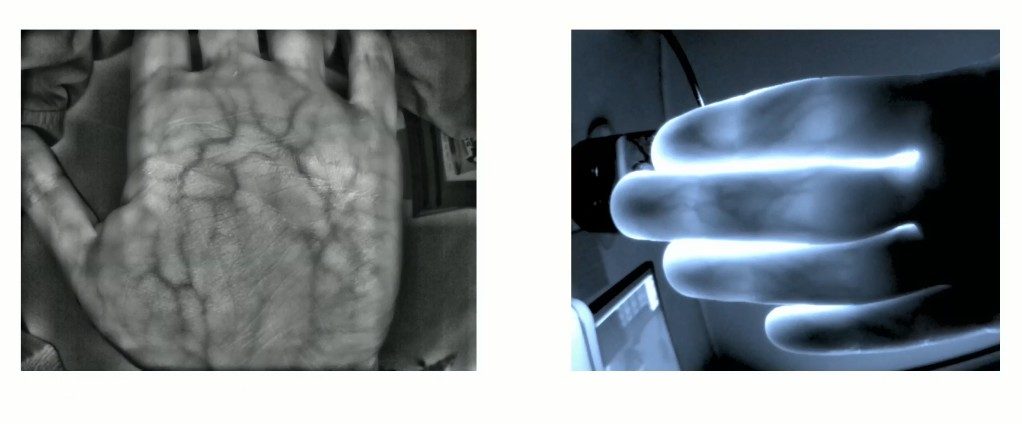

Les deux hackers ont cherché pendant presque neuf mois comment piéger ces systèmes. Récupérer des images des veines d’une main n’est finalement pas très compliqué. Il suffit de photographier une main avec un reflex numérique dépourvu de filtre infrarouge. Les clichés peuvent être de plus ou moins bonne qualité, en fonction des conditions de luminosité.

Mais photographier une main n’est pas toujours très discret. C’est pourquoi les deux hackers ont miniaturisé le dispositif avec un Raspberry Pi et quelques LED infrarouges. Selon eux, c’est suffisamment petit pour, par exemple, être caché dans un sèche-main. « C’est un endroit parfait, car on écarte les doigts et on les déplace lentement de haut en bas », souligne Julian Albrecht. Par ailleurs, les clichés obtenus avec ce minuscule ordinateur sont d’une qualité largement suffisante.

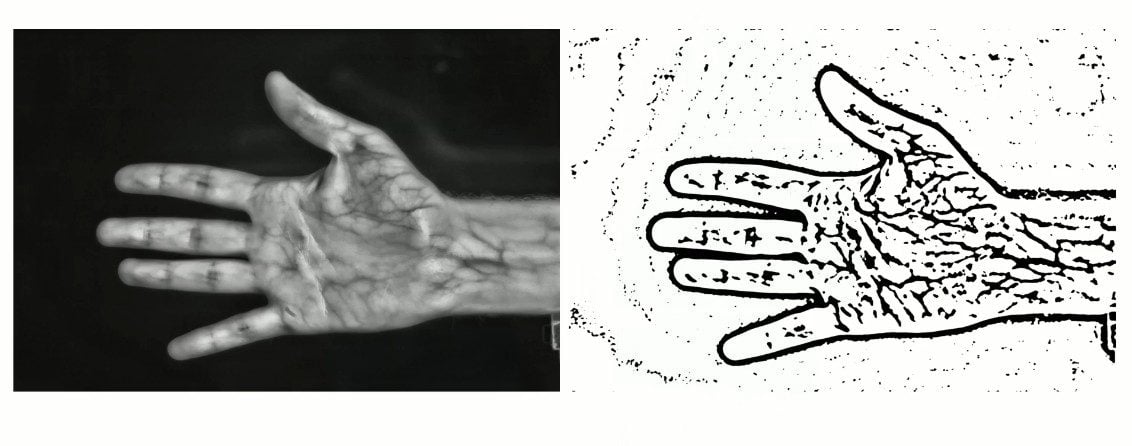

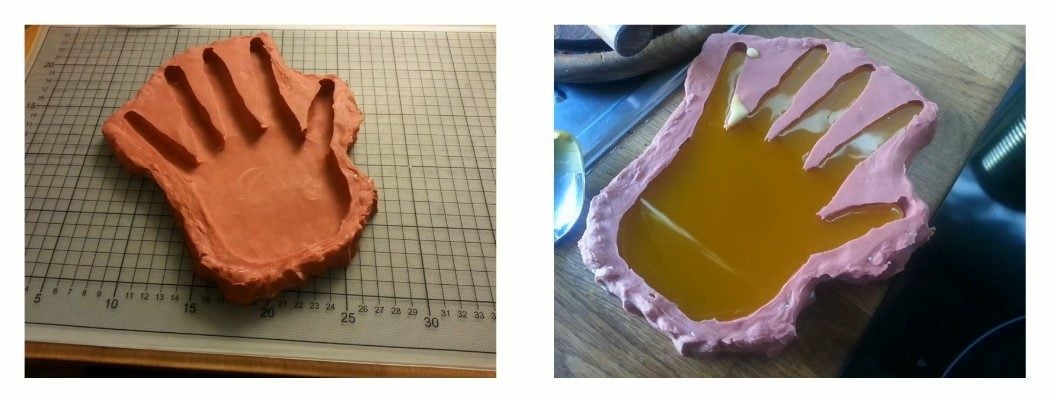

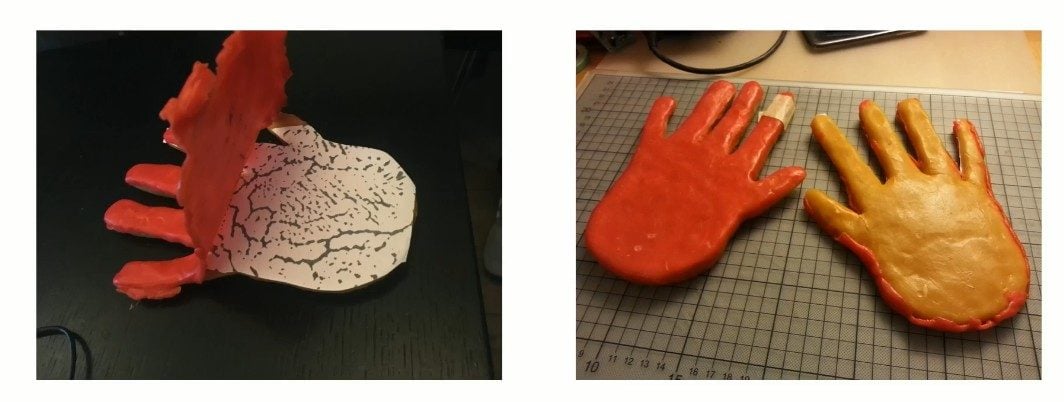

Ces photos ont ensuite été retraitées par un logiciel de traitement d’image pour récupérer une structure veineuse bien nette. La principale difficulté a été la création de fausses mains et de faux doigts. Après de nombreuses expérimentations, il s’est avéré que la meilleure technique était d’imprimer la structure veineuse sur du papier avec une imprimante laser et de fourrer le résultat dans une fausse main moulée en cire d’abeille. « Utiliser l’impression papier toute seule ne fonctionnait pas, car la luminosité des LED dans les systèmes de reconnaissance est trop forte. Au final, c’était comme s’il n’y avait rien sur le papier. Il fallait donc trouver quelque chose pour atténuer cette lumière. On est tombé un peu par hasard sur la cire d’abeille dont la consistance ressemble à celle de la chair humaine », explique Julian Albrecht. Une fois que l’on est rodé, cette technique ne nécessiterait que quelques dizaines de minutes pour créer une fausse main ou un faux doigt.

Lors de la conférence, les deux hackers ont démontré qu’un tel subterfuge était suffisant pour piéger, par exemple, les systèmes Fujitsu PalmSecure et Hitachi VeinID. Au passage, ils ont remarqué que la publicité de ces deux fabricants n’était pas très correcte. « Les deux fabricants disent pouvoir reconnaître la présence d’une main ou d’un doigt vivant. Visiblement, ce n’est pas le cas. Pourtant, il existe des techniques qui permettraient de le faire, par exemple la mesure du flux sanguin », souligne Julian Albrecht. Bref, c’est une preuve de plus que l’authentification biométrique n’est pas aussi sécurisée que les fabricants cherchent à nous la vendre.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.