La prochaine fois que vous passez à côté d’un gros chantier, imaginez ce qui pourrait arriver si quelqu’un prenait le contrôle d’une ou plusieurs grues. Cette personne malveillante pourrait assez rapidement créer le chaos sur le chantier et aux alentours. Malheureusement, ce scénario n’a rien d’extravagant. Des chercheurs en sécurité de Trend Micro viennent de montrer que les grues et les treuils pilotables à distance ne sont dotés de presque aucune sécurité informatique.

En effet, les télécommandes radio utilisées par les opérateurs s’appuient sur des protocoles de communication propriétaires faciles à manipuler. Il n’y a pas de chiffrement, ni d’authentification. Les commandes sont simplement masquées et peuvent être facilement analysées. Il n’y a même pas de codes tournants comme on peut les trouver dans les systèmes d’ouverture de garage (chaque commande est alors associée à un identifiant qui n’est jamais identique). Bref, il est assez facile d’intercepter ces commandes, de le rejouer ou de les modifier à la volée. Il suffit pour cela d’avoir un appareil d’émission-réception placé à proximité de l’engin ciblé et de mettre la bonne fréquence.

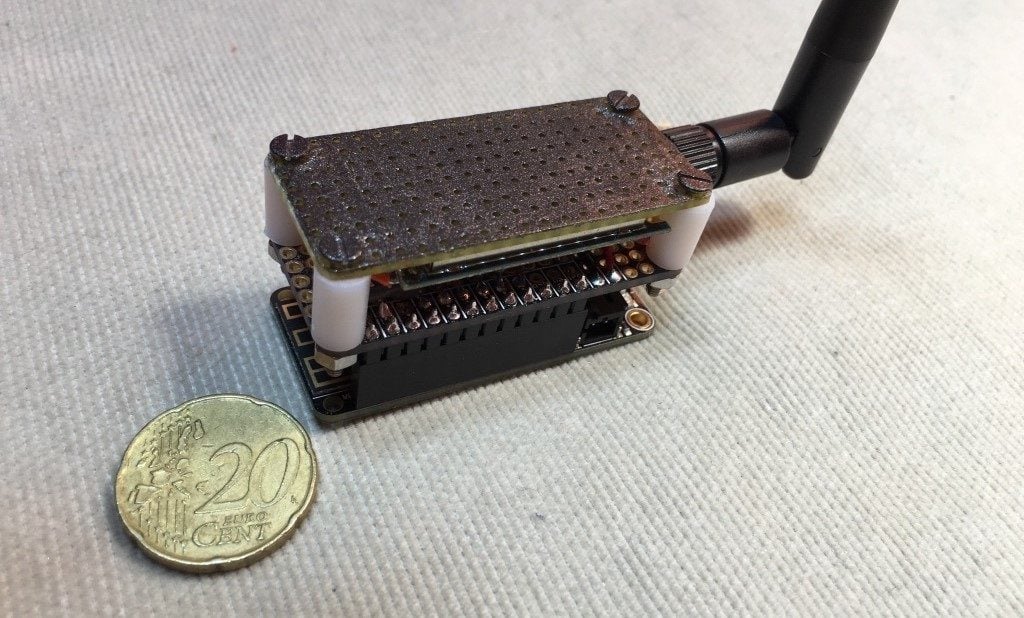

Le pirate n’a même pas besoin d’être physiquement sur le site en question. Il peut simplement déposer sur place un émetteur-récepteur qui fonctionne sur batterie et qui accepte des connexions distantes en Wi-Fi ou 3G/4G. Les chercheurs de Trend Micro ont créé un tel appareil à titre d’exemple. Baptisé « RFQuack », il est constitué d’une carte Arduino et n’est pas plus grand qu’une boîte d’allumettes, donc très facile à dissimuler.

A partir des failles trouvées, les chercheurs ont élaboré cinq types d’attaque qu’ils ont détaillés dans leur rapport. Ils ont ensuite testé les produits de plusieurs fournisseurs. Ils ont également réalisé des tests de pénétration sur 14 sites réels. A chaque fois, ils étaient capables de prendre le contrôle des engins industriels ou de les bloquer. « Cette étude met en lumière un état des lieux préoccupant pour les entreprises possédant et utilisant des machines industrielles lourdes dirigées par télécommandes radio », alerte Loïc Guézo, Stratégiste Cybersécurité Europe du Sud, Trend Micro, dans un communiqué.

Pour améliorer la situation, ils recommandent, entre autres choses, aux constructeurs d’abandonner leurs protocoles propriétaires et de se tourner vers des standards comme le Bluetooth Low Energy. L’adoption de codes tournants serait également souhaitable.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.