Les hackers du renseignement russe sont de nouveau apparus sur les radars des experts en sécurité. Des logiciels d’espionnage du groupe « The Dukes », alias « APT29 », ont en effet été découverts par les chercheurs d’Eset dans une ambassade de l’Union européenne et dans deux ambassades d’Europe de l’est (hors UE). Ce groupe de pirates, que certains experts associent aux agences russes FSB ou SVR, n’avait pas vraiment donné signe de vie depuis début 2017, même si leur ombre planait sur une campagne de phishing détectée aux États-Unis en novembre 2018 (source : FireEye).

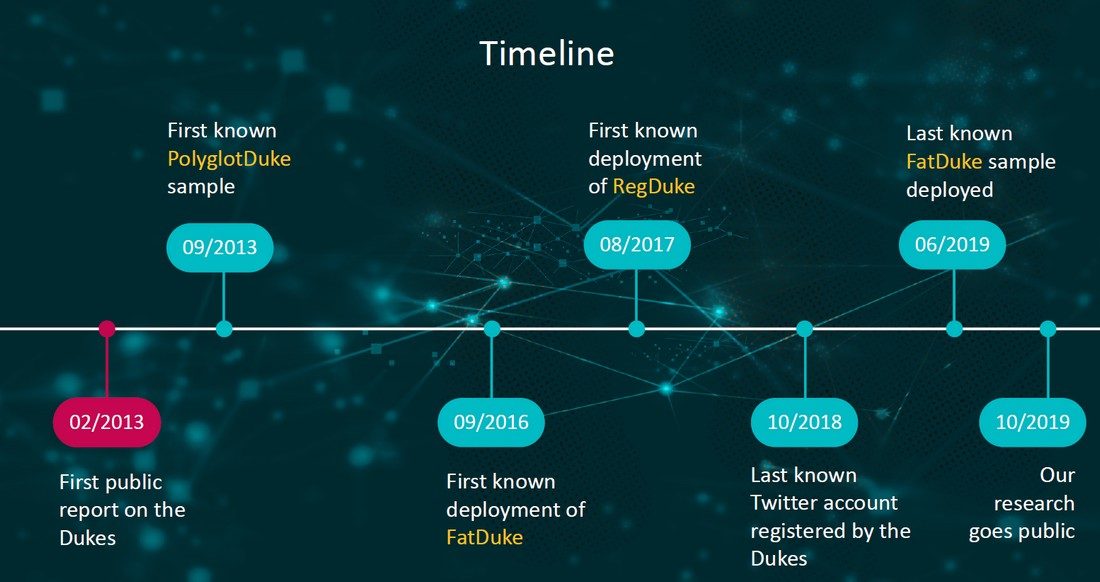

Cette nouvelle série d’attaques, que les chercheurs d’Eset ont baptisée « Operation Ghost », a démarré au moins depuis 2013. Si elle n’a pas fait de vagues jusqu’à maintenant, c’est parce que les pirates ont utilisé un arsenal qui n’était pas connu. « Nous avons découvert toute une chaîne d’infection. Les éléments qui la composent avaient certes été détectés, mais nous avons pu les relier ensemble et les attribuer à The Dukes que récemment », nous explique Matthieu Faou, chercheur chez Eset.

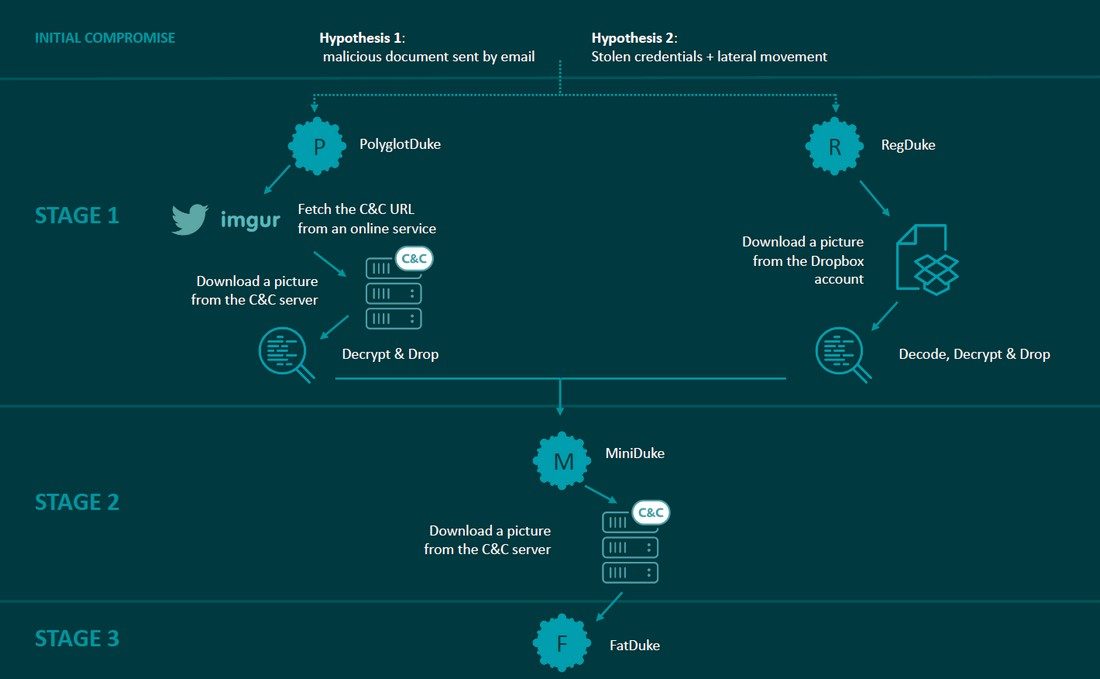

La chaîne d’infection d’Operation Ghost fait intervenir quatre malwares, dont deux s’appuyaient sur un code source totalement neuf, à savoir RegDuke et FatDuke. Le premier est un « dropper », c’est-à-dire un malware de premier niveau qui ne sert qu’à télécharger le malware de second niveau. Le second est une porte dérobée modulaire assez complexe. Le troisième malware découvert est PolyglotDuke, qui est également un « dropper », mais dont certains bouts de code pouvaient être reliés à un outil que l’on connaissait déjà, à savoir OnionDuke.

MiniDuke, pièce maîtresse du puzzle

Le malware qui a permis de tous les relier ensemble est MiniDuke, une porte dérobée assez basique qui permet d’effectuer une première analyse de l’appareil avant de télécharger la version plus complète FatDuke. MiniDuke est connu depuis 2013, et donc assez facile à détecter. C’est la pièce du puzzle qui a permis d’avoir l’image globale de cette attaque. Rétrospectivement, on peut se demander pourquoi les hackers russes ont pris le risque d’exposer des outils relativement nouveaux en utilisant un vieux logiciel comme MiniDuke. S’agit-il d’une erreur opérationnelle ? Mystère…

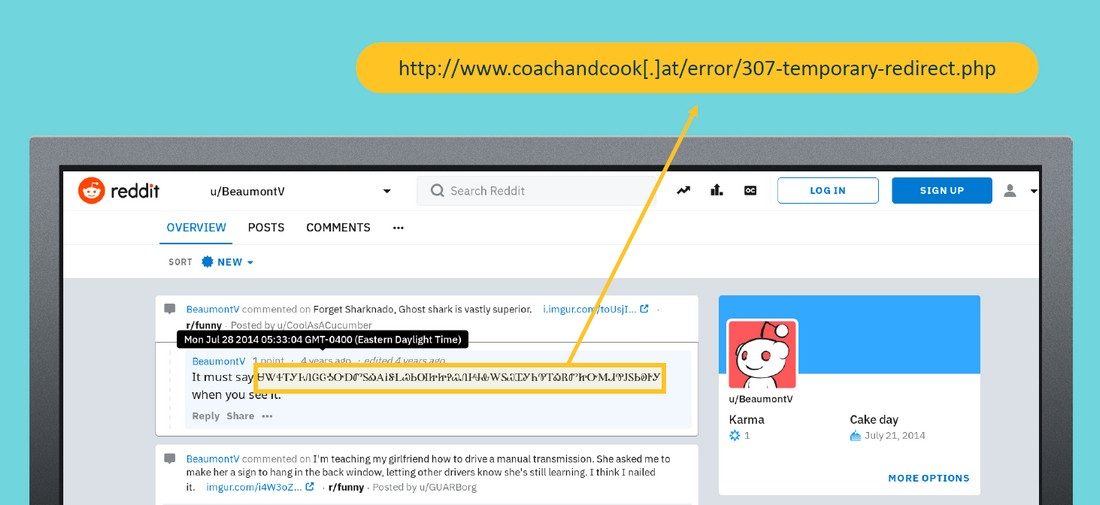

Cette opération a aussi mis du temps à être dévoilée car les pirates ont utilisé des techniques assez avancées pour camoufler leurs communications. PolyglotDuke, par exemple, va chercher l’URL de son serveur de commande et de contrôle (C&C) dans des messages postés sur des services en ligne, tels que Twitter, Reddit, Imgur ou Evernote. L’URL est encodée à l’aide de plusieurs alphabets, d’où le nom de ce malware.

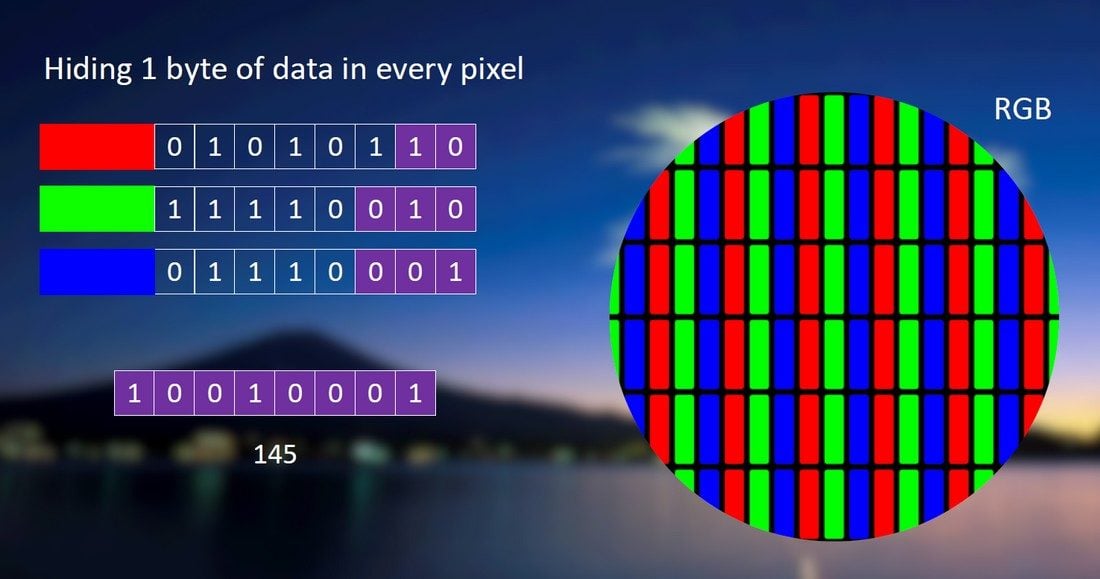

Le malware va contacter le serveur C&C par une simple requête HTTP et recevra en réponse une image. A la fin de ce fichier se trouvent des données chiffrées qui sont en fait la backdoor MiniDuke. Le dropper RegDuke, de son côté, est encore plus discret. Il contacte un compte Dropbox sur lequel il va télécharger une image qui encode MiniDuke directement dans les pixels. En effet, le code du logiciel malveillant est éparpillé dans l’image à raison d’un octet par pixel. « À l’œil nu, on ne remarque rien », souligne Matthieu Faou.

MiniDuke utilise, lui-aussi, des images pour communiquer avec son serveur C&C. « En réalité cette fois-ci, les pirates ne font qu’ajouter le « header » du JPEG, c’est-à-dire quelque bytes au début. L’image n’est pas valide mais des outils automatisés basiques pourraient considérer que c’est une vraie image », précise Matthieu Faou.

Reste à savoir comment les pirates d’Operation Ghost ont réussi à infecter leurs victimes au départ. Sur ce point, Eset n’a aucune information. Néanmoins, les chercheurs pensent qu’ils sont rentrés dans les réseaux informatiques soit au travers de fichiers piégés envoyés par e-mail, soit en utilisant des identifiants récupérés auparavant. « En tous les cas, cette analyse montre que les pirates de The Dukes n’ont jamais arrêté leurs opérations d’espionnage durant les dernières années », souligne Matthieu Faou.

Source: Eset

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.