Le réseau social LinkedIn est bien pratique pour nouer des contacts professionnels. Malheureusement, c’est également un terrain d’opération pour des hackers probablement nord-coréens qui utilisent cette plate-forme pour piéger des cadres dans les secteurs de la défense et de l’aéronautique. Le chercheur en sécurité Jean-Ian Boutin qui travaille pour l’éditeur de logiciels Eset a récemment détecté ce genre d’attaques en Europe et au Moyen-Orient. Un système qu’il a baptisé « Operation In(ter)ception ».

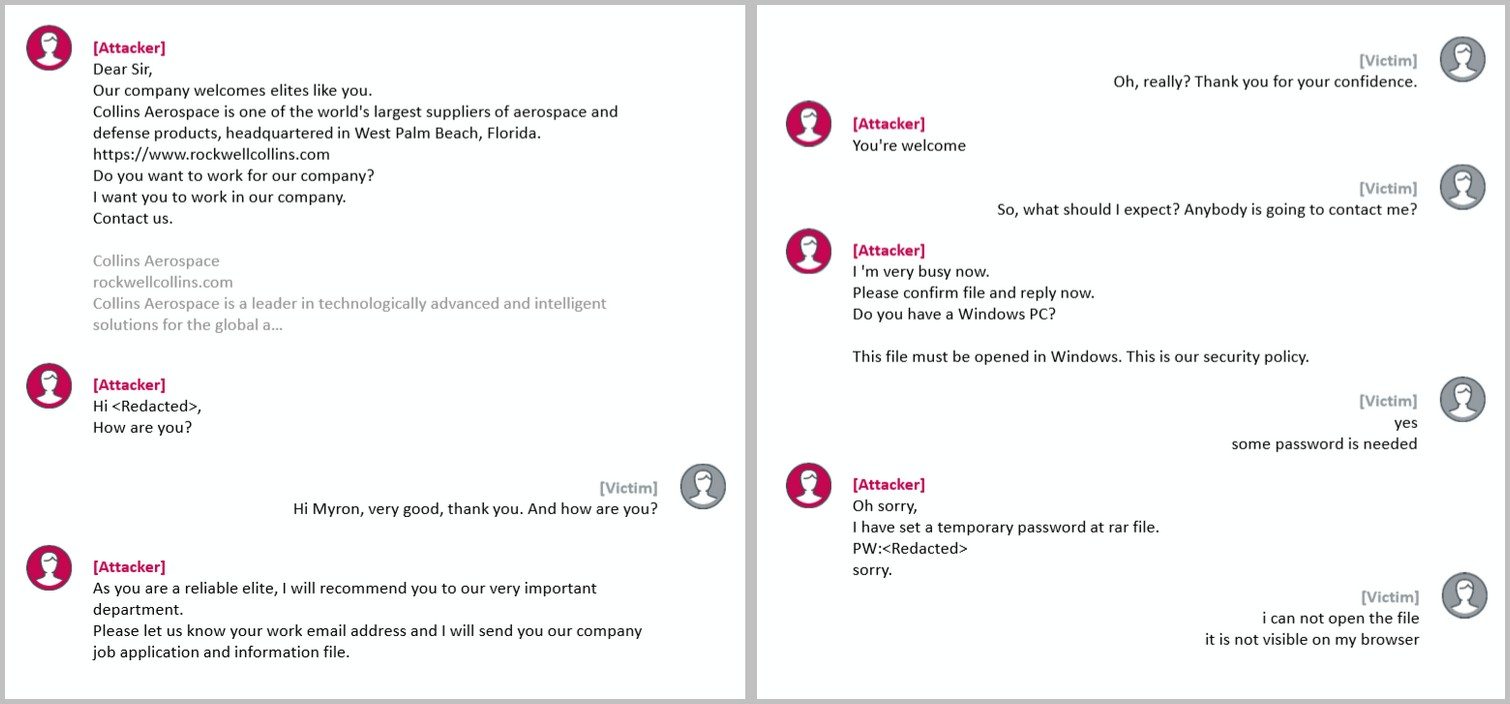

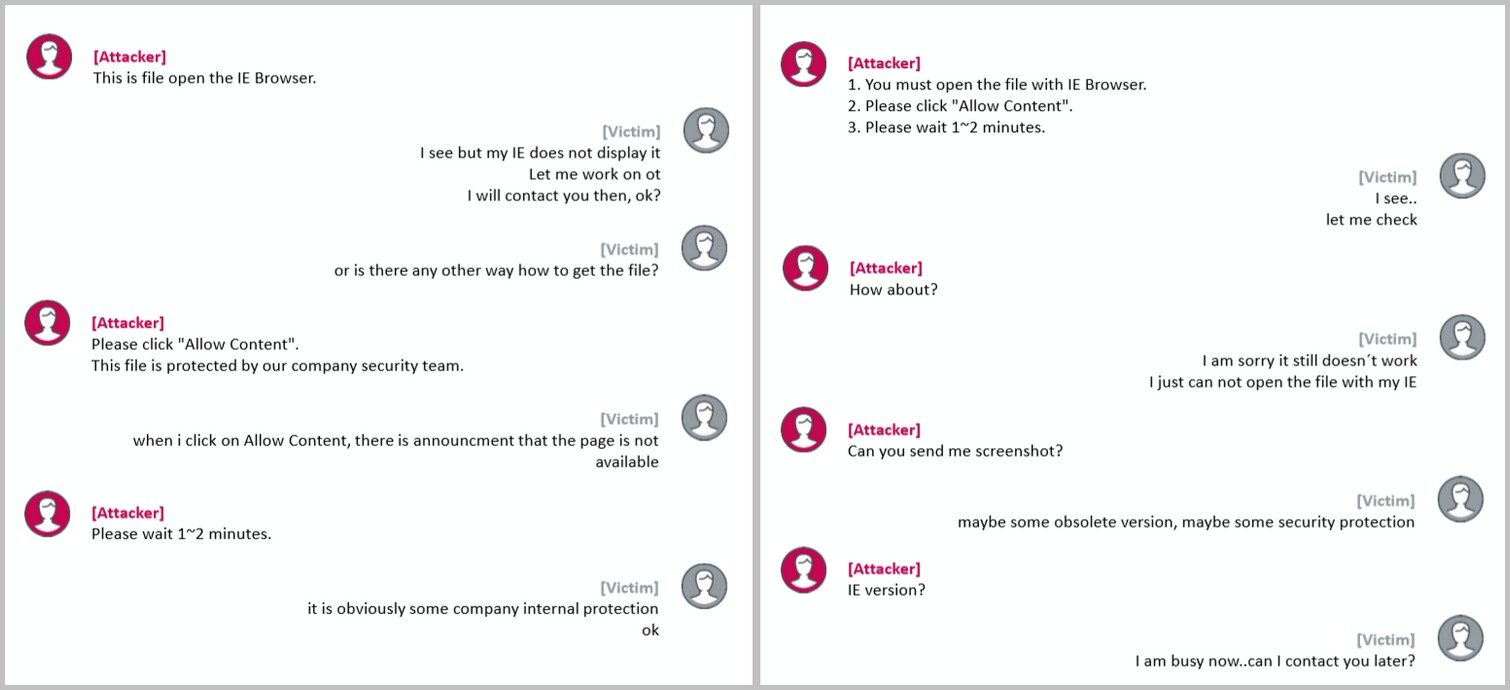

Opérant sous l’apparence d’un recruteur de Collins Aerospace ou General Dynamics, le pirate va entamer une discussion avec la cible et essayer de lui transmettre des documents de candidature sous la forme d’une archive chiffrée RAR, protégée par un mot de passe. Le fait qu’elle soit chiffrée permet de contourner les éventuels dispositifs de sécurité de LinkedIn et de l’entreprise ciblée. « Il est difficile de détecter ce genre de transferts malveillants », souligne Jean-Ian Boutin, à l’occasion d’une conférence de presse virtuelle.

Si la personne ciblée ouvre cette archive, elle verra apparaître un document RH bidon. Mais derrière, en réalité, il y a un programme qui s’exécute et qui va créer une tâche planifiée dans le système Windows. Ce malware va ensuite prendre contact avec des serveurs de commande et contrôle, télécharger des logiciels de cyberespionnage et les installer sous la forme de fichiers DLL.

Le but principal de ces pirates est de collecter des documents techniques ou des fichiers commerciaux, et de les exfiltrer vers un compte Dropbox, sous la forme d’une archive RAR. Le chercheur d’Eset a également observé des tentatives de fraude, où les pirates ont essayé de faire exécuter un faux virement. C’était probablement pour se faire un petit bonus.

Des indices pointent vers le groupe Lazarus

Eset reste prudent quant à l’attribution de ces attaques, mais constate un certain nombre d’indices techniques qui pointent vers le groupe nord-coréen Lazarus, connu pour le piratage de Sony Pictures et la diffusion du ransomware WannaCry. Ainsi, le chercheur a détecté une backdoor que Lazarus utilise également. Il y a par ailleurs des similitudes dans le code et dans l’horodatage.

Pour ne pas se faire piéger, l’éditeur recommande, entre autres, de former les salariés à ce type d’attaques. Certains détails permettent en effet de mettre la puce à l’oreille : un recruteur qui fait des fautes d’anglais, un fichier qu’il faut recevoir et ouvrir immédiatement ou encore des instructions hors du commun.

Source: Eset

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.