La tension monte de nouveau d’un cran entre Apple et les forces de l’ordre. Il y a deux jours, le New York Times révélait que la firme de Cupertino comptait bel et bien intégrer l’USB Restricted Mode dans la version finale d’iOS 12. Cette nouvelle fonction de sécurité, qui n’a été testée pour l’instant que dans les dernières versions bêta, a pour effet de désactiver les transmissions USB du port Lightning une heure après le verrouillage du téléphone. Pour les entreprises qui proposent aux forces de l’ordre des solutions d’extraction des données d’iPhone, c’est évidemment une très mauvaise nouvelle. Mais pas pour toutes apparemment.

L’une d’entre elles, la société américaine Grayshift, estime pouvoir contourner cette mesure de protection. C’est en tous les cas le message qu’elle fait passer à sa clientèle. Dans un échange d’emails récupéré par Motherboard, un expert en inforensique (l’investigation informatique) explique que la société aurait déclaré avoir d’ores et déjà trouvé un moyen d’extraire les données d’un iPhone en dépit de cette désactivation du port Lightning. « Ils semblent très confiants en leurs capacités à l’avenir », a ajouté l’expert. Une autre personne a précisé dans cet échange d’emails que Grayshift avait abordé ce sujet dans une présentation sur Internet (webinar).

Un petit boîtier aux capacités étonnantes

Grayshift n’a fait aucun commentaire en public à ce sujet. II est donc impossible de le vérifier. Il est imaginable que ces déclarations ne fassent partie que d’un discours marketing dont l’objectif est de rassurer les clients. Il faudra attendre la sortie d’iOS 12 pour avoir les premiers retours.

Selon MalwareBytes Labs, la solution que propose cette entreprise aux forces de l’ordre se présente sous la forme d’un petit boîtier 10 x 10 x 5 cm duquel émergent deux câbles Lightning. Baptisé « GrayKey », l’appareil peut ainsi traiter deux iPhone de manière simultanée.

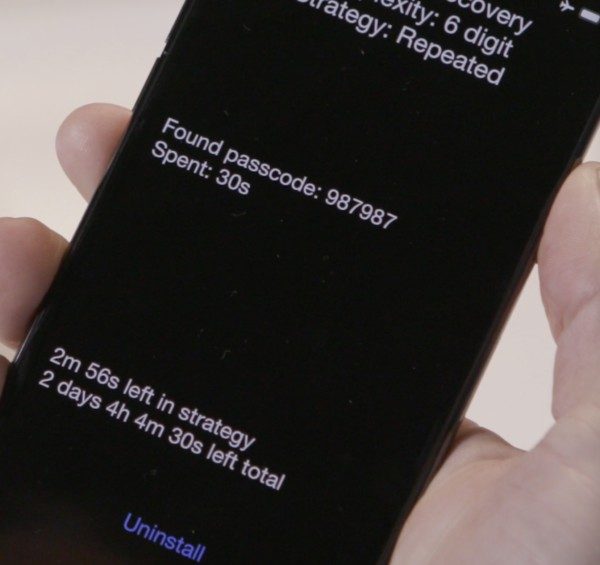

Pour démarrer le processus de piratage, il suffirait de connecter l’iPhone pendant seulement deux minutes à l’un de ces deux câbles. Après un laps de temps qui peut varier de quelques heures à quelques jours, l’écran affiche le code PIN de l’appareil. Ce qui laisse supposer que l’appareil est soumis à une attaque par force brute. Dès que l’iPhone est déverrouillé, l’opérateur peut télécharger l’ensemble du système de fichiers et le consulter directement depuis une interface web. Il a même accès à la totalité de la chaîne de clés de l’iPhone.

D’après une présentation réalisée lors d’une conférence pour experts inforensiques et récupérée par Motherboard, l’appareil utiliserait deux techniques d’attaque différentes appelées « Before First Unlock » et « After First Unlock ». La première s’applique quand le téléphone est éteint, au moment de la saisie judiciaire. Dans ce cas, l’attaque par force brute est lente et ne permettrait qu’un essai tous les 10 minutes. Par ailleurs, elle ne permet de récupérer qu’une petite partie des données.

La seconde technique est appliquée si le téléphone est simplement verrouillé au moment de la saisie, et qu’il a déjà été déverrouillé au moins une fois depuis sa mise sous tension. Dans ce cas, GrayKey serait capable de réaliser une attaque rapide « avec 300.000 essais » et une « extraction parallèle des données avant déverrouillage ». En tous cas, Grayshift assure pouvoir ainsi mettre la main sur 95 % des données de l’utilisateur.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.