Si vous avez un compte Gmail, peut-être avez-vous également activé l’authentification à deux facteurs pour vous protéger contre les intrusions. Ce qui veut dire que pour vous identifier, vous complétez l’entrée du mot de passe par un second code, reçu par SMS ou généré par l’appli mobile Google Authenticator. C’est très bien, mais ce n’est pas pour autant qu’il faut baisser complètement la garde, car il est possible de contourner ce dispositif de sécurité. Et les pirates s’y emploient activement.

Le laboratoire de recherche Citizen Lab vient ainsi de publier un rapport sur une série d’attaques qui ont ciblé des membres de la diaspora iranienne et des activistes des droits citoyens. Ces exemples montrent que pour piéger leurs cibles, les pirates sont obligés de se creuser pas mal la tête. En effet, ils doivent mettre la main non pas sur un code, mais sur deux. De plus, comme le second code a une courte durée de vie, il faut que cette interception se fasse au moment même où l’utilisateur veut se connecter.

Phishing et interceptions en temps réel

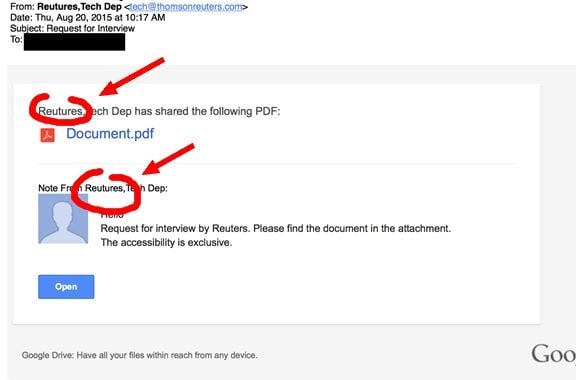

Pour y arriver, les pirates décrits par Citizen Lab ont créé des faux sites Google et ont incité leurs victimes à s’y connecter, au moyen de différentes techniques de phishing. Ainsi, elles ont reçu une fausse alerte par e-mail qui indiquait une tentative de connexion, avec à la clé un lien pour se connecter et vite changer de mot de passe. Autre méthode : l’envoi par e-mail d’un lien vers un document Google Drive, sous le prétexte d’un projet intéressant ou d’une interview avec la presse. Dans ces derniers cas, l’envoi était précédé d’un appel téléphonique, histoire d’augmenter le niveau de confiance.

Si la victime tombe dans le panneau et clique sur le lien, elle se retrouve alors redirigée vers un site qui usurpe l’identité de Google et affiche une fausse page de connexion. L’utilisateur entre son mot de passe. Celui-ci est intercepté par l’attaquant qui, immédiatement, va se connecter sur le vrai compte Google, générant l’envoi du second code. L’utilisateur entre alors le second code, que l’attaquant va, là aussi, immédiatement renseigner sur la véritable page Google. Et bingo, le pirate a gagné !

Il parfaitement possible de déjouer ces attaques, à condition d’être bien attentif. Parfois, les faux e-mails contiennent des erreurs ou des incohérences. Le message d’alerte indiquait « The Iran » comme origine de connexion, au lieu de simplement « Iran ». De son côté, la proposition d’interview faisant référence à « Reutures » au lieu de « Reuters ».

Ensuite, il faut bien vérifier l’adresse email de l’envoyeur. Dans l’un des cas, l’attaquant a indiqué « [email protected] », remplaçant les « g » de Google par des « q ». Plutôt subtil, car les adresses email sont souvent soulignées. Enfin, l’URL de la page de connexion doit être systématiquement vérifiée. S’il n’y a pas le fameux petit cadenas et si l’adresse ne fait pas référence à « accounts.google.com », alors c’est une arnaque.

Pour activer l’authentification à deux facteurs dans votre compte Google, il faut se connecter sur https://myaccount.google.com, puis cliquer sur « Se connecter sur Google » et sur « Validation en deux étapes ».

Source :

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.