Percer les secrets de Flame, le puissant kit d’espionnage démasqué récemment, sera un travail de très longue haleine. Mais les experts en sécurité qui procèdent à son analyse ont déjà décortiqué certains de ses principes de fonctionnement. Et ce qu’ils ont découvert corrobore la théorie selon laquelle ce logiciel malveillant serait l’un des plus avancés au monde.

Kaspersky, qui a révélé l’existence de Flame, est en pointe sur l’étude du malware. La firme de sécurité russe détaille sur son blog l’avancement de ses recherches et donne quelques détails intéressants à son propos, à commencer par une description des modules qui le composent. Alexander Gostev, chercheur au sein de Kaspersky, évoque aussi le nom du fichier principal de Flame, MSSECMGR.OCX, dont une des versions découvertes pèse pas moins de 6 Mo !

Pourquoi une taille aussi importante ? Parce que ce fichier abrite différents modules, pour certains très complexes, qui permettent à Flame d’espionner, de se répandre ou de communiquer avec ses mystérieux maîtres. Kaspersky n’est pas encore parvenu à comprendre l’utilité de chacun d’entre eux, mais dévoile tout de même de nombreuses informations croustillantes.

Pour n’en citer que quelques unes : « Beetlejuice » permet, par exemple, à Flame d’utiliser le Bluetooth pour faire un repérage des appareils présents autour de la machine infectée. « Microbe » offre la possibilité d’enregistrer des sons à partir du micro. Quant à « Limbo », il crée de nouveaux comptes masqués sur les machines présentes sur le même réseau que le PC infecté, pour les contaminer ensuite grâce à un autre module : « Frog ».

Le spectre des données collectées est impressionnant. Symantec en a dressé une liste proprement incroyable… D’après ses informations, l’espion est capable de récupérer à peu près tout ce qui se trouve sur la machine, des données système aux flux réseau, en passant par les mots de passe et les fichiers qui y sont stockés (voir notre image) !

Flame peut se répandre via Windows Update

Autre preuve de l’intelligence, de l’ingéniosité des développeurs de Flame : sa capacité à se propager, à la demande de ses maîtres, de nombreuses manières. Deux autres modules, que Kaspersky nomme « Gadget » et « Munch » profitent notamment d’une technique particulièrement maline pour répandre discrètement le kit d’espionnage sur différents PC d’un même réseau local. Et pas grand-chose ne peut lui résister, pas même un PC « patché » avec les derniers correctifs.

L’attaque, particulièrement originale, consiste en effet à déguiser le code malveillant en… une mise à jour Windows Update. Pour cela, Flame fait passer la machine initialement infectée pour un proxy du service de mise à jour. Quand la machine cible se connecte à Windows Update, elle est redirigée à l’insu de l’utilisateur sur l’ordinateur déjà infecté. Celui-ci va alors servir une fausse mise à jour Windows : « Desktop Gadget Platform », censée permettre l’affichage de widgets sur le bureau. Il n’en est rien : c’est bien Flame qui est installé !

Cette infection sournoise a aussi nécessité l’utilisation détournée de certificats pourtant signés par Microsoft afin que le logiciel s’installe sans la moindre alerte. La firme de Redmond a, depuis, révoqué les certificats en question et propose une mise à jour de sécurité sur… Windows Update, évidemment !

Une arme en fonction au moins depuis 2008

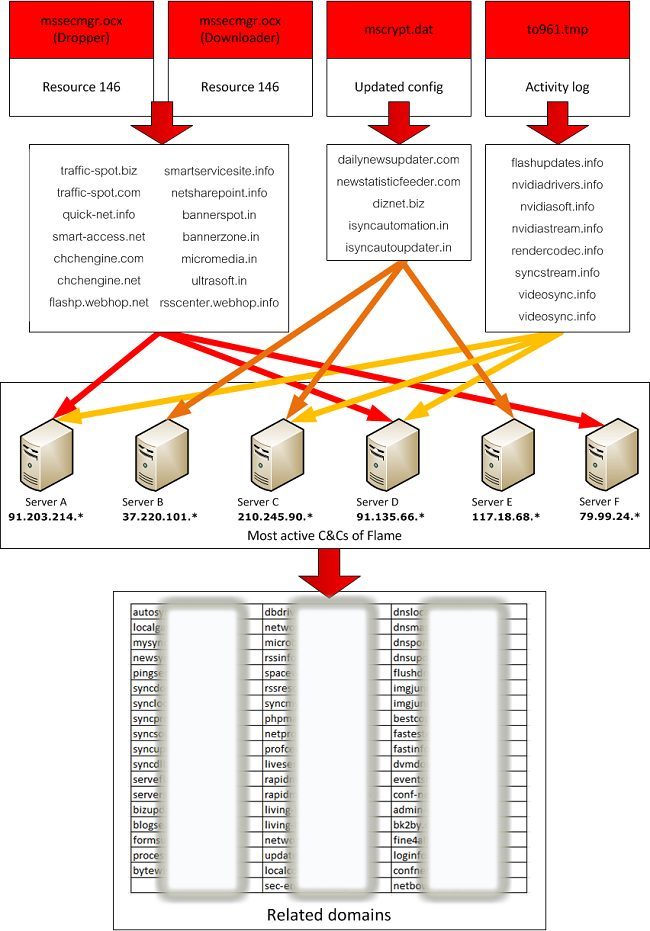

Kaspersky a par ailleurs publié une longue analyse de la structure de contrôle et de commande de Flame, qui permet à ses opérateurs de piloter leur bébé à distance et de récupérer les informations récoltées. L’entreprise s’est pour cela associée à la firme GoDaddy (où étaient enregistrés la plupart des domaines) et à OpenDNS, afin de détourner les domaines sur leur propre « sinkhole » et ainsi tenter d’en savoir plus.

Et là encore, les chiffres parlent d’eux-mêmes : la firme de sécurité russe a trouvé pas moins de 80 noms de domaines liés à l’infrastructure. Des noms évidemment enregistrés avec une kyrielle de fausses identités et d’adresses bidons « en Allemagne et en Autriche, notamment à Vienne ». Il est par ailleurs intéressant de noter que les premiers noms de domaine liés à Flame ont été enregistrés dès 2008, ce qui prouve que la cyberarme est en fonction depuis bien longtemps ! Quant aux machines infectées, si elles se situent essentiellement au Moyen-Orient, on en trouve aussi une dizaine aux Etats-Unis et quelques-unes en Europe… mais aucune en France pour le moment, d’après les études – forcément partielles – de Kaspersky.

Les opérateurs de Flame ont en tout cas été des plus prudents : d’après Symantec, dès que le kit a été découvert, ils ont envoyé une commande d’autodestruction à certaines machines infectées, sous la forme d’un nouveau fichier de « désinstallation » qui a supprimé toute trace de leur œuvre.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.