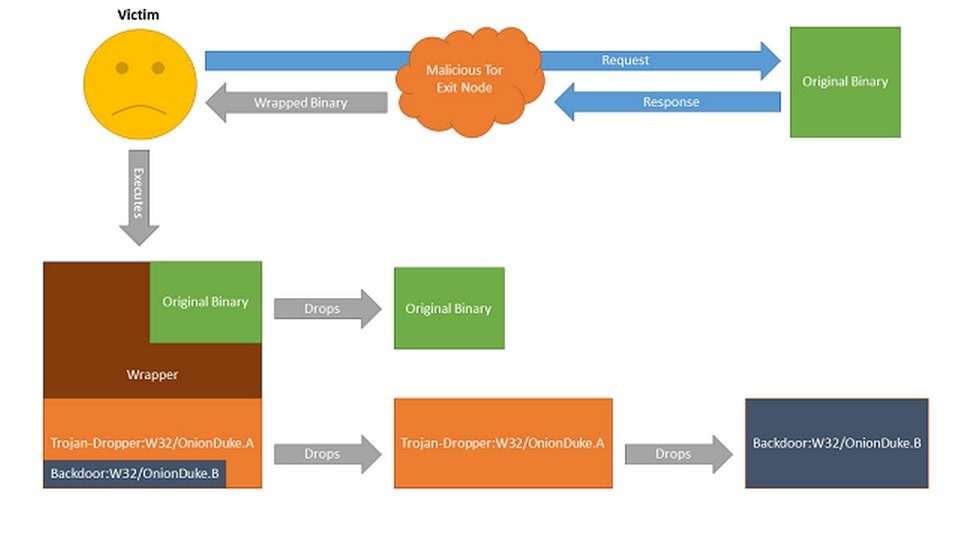

Tor, c’est bien pour rester anonyme, mais pas forcément pour protéger son trafic de données. Des chercheurs en sécurité de F-Secure viennent de montrer que des pirates ont profité de ce réseau pour infecter des exécutables Windows depuis octobre 2013, et des fichiers Torrent depuis février 2014, en y ajoutant un malware baptisé OnionDuke.

Comment ont-ils fait ? Ces petits malins ont eu l’idée de mettre en place leur propre « Tor Exit Node » pour intercepter le trafic sortant de Tor. En effet, le principe de Tor est d’intercaler entre l’utilisateur et le service auquel il veut accéder toute une série de serveurs de relais, histoire de brouiller les pistes pour les éventuels « Big Brother » qui surveillent le Net. Le dernier serveur qui achemine la communication est appelé un « Exit Node ». C’est lui qui se connectera au service souhaité.

Le problème, c’est que n’importe qui peut mettre en place un « Exit Node ». C’est même souhaité par la communauté Tor. Car plus il y a de nœuds sortants, plus le réseau Tor aura de bande passante et donc meilleure sera la performance du service d’anonymisation. Si le trafic n’est pas chiffré de bout en bout par SSL ou par un VPN, le nœud sortant qu’il empruntera verra les données en clair. C’est ainsi que les pirates ont pu, tranquillement, analyser le trafic et insérer leur malware quand ils voyaient un exécutable ou un fichier Torrent.

Des agences gouvernementales européennes en ligne de mire

L’utilisateur, lui, n’y voit que du feu. Quand il installe le fichier téléchargé, tout se passe comme prévu : le logiciel demandé est bien installé. Mais en douce, OnionDuke crée une porte dérobée sur le système, puis contacte une série de serveurs de commande et contrôle (C&C) pour prendre ses ordres. L’analyse du malware a révélé, par ailleurs, que les pirates d’OnionDuke étaient liés à ceux de MiniDuke, car ils utilisent en partie les mêmes serveurs C&C. Découvert par Kaspersky, MiniDuke est un programme malveillant très sophistiqué qui a été utilisé pour espionner des organisations gouvernementales européennes.

Ce but stratégique se retrouve d’ailleurs aussi chez OnionDuke. Selon F-Secure, ce malware a été utilisé non seulement pour infecter en masse des fichiers sur le réseau Tor, mais aussi dans le cadre d’attaques ciblées sur des agences gouvernementales européennes. Petit détail intéressant : le nœud sortant de Tor était hébergé en Russie.

S’il fallait retenir quelque chose de cette histoire, c’est qu’il vaut mieux doubler sa navigation Tor avec un chiffrement de bout en bout. Ainsi, le nœud sortant ne pourra pas analyser le trafic qui passe, et insérer son code empoisonné.

Source:

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.