Alors que le mystère règne toujours sur la manière dont Europol est arrivé à détecter les propriétaires – désormais écroués – de plus de 400 services Tor cachés et illégaux (opération Onymous), le web s’est enflammé ces derniers jours à propos de l’anonymat réel fourni par Tor. Vendredi dernier, le site The Stack a pointé l’attention sur une nouvelle attaque concoctée par cinq chercheurs en sécurité. Cet article s’est répandu comme un feu de brousse sur les forums de Tor, de Reddit et de Hacker News. Il est vrai que l’analyse est intéressante.

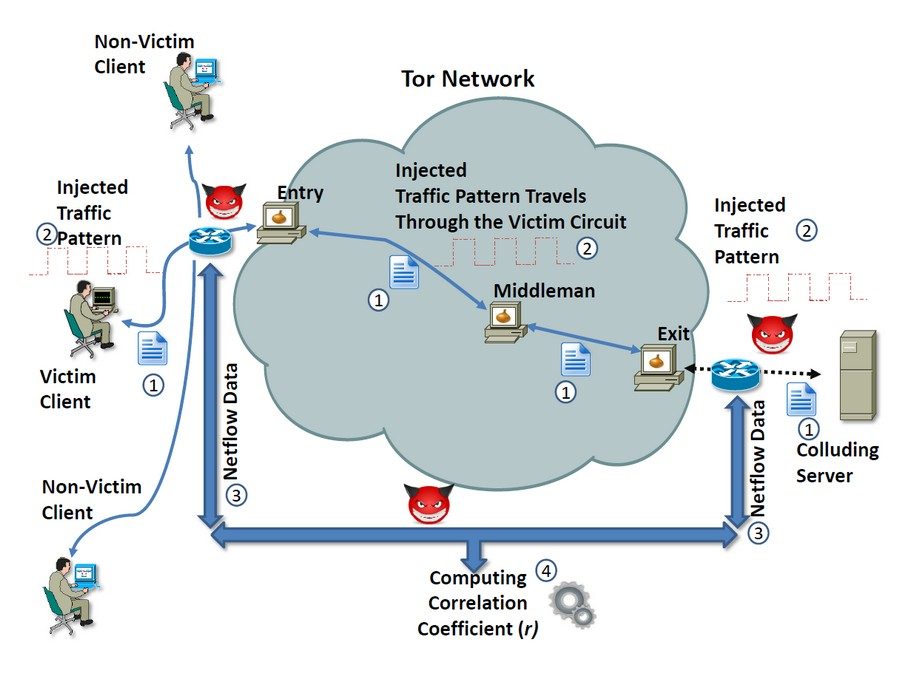

Les cinq informaticiens ont montré qu’il était possible de remonter à l’adresse IP d’un utilisateur Tor en procédant à une analyse de trafic relativement basique, basée sur le protocole Netflow de Cisco. L’avantage de ce protocole est qu’il est implémenté un peu partout sur la Toile. Il constitue donc une bonne alternative de surveillance pour un « petit » Big Brother qui n’aurait pas les moyens de la NSA pour mailler le Net avec des sondes spéciales. Cette méthode est d’autant plus prometteuse que les chercheurs ont atteint un taux de reconnaissance de 81,4 %.

Comment fonctionne cette attaque ? Paradoxalement, elle s’appuie sur le fait que Tor est un réseau de bonne qualité où les paquets de données envoyés à l’entrée ressortent plus ou moins dans le même ordre à la sortie, sans trop de perte ni de latence. Supposons qu’un attaquant a le contrôle d’un serveur de fichiers vidéo pirates et qu’il introduit des perturbations dans le flux de téléchargement initié par un utilisateur de Tor (en faisant varier la bande passante en dents de scie côté serveur par exemple). Cette perturbation se retrouvera de l’autre côté du réseau anonyme, dans le flux qui transite entre l’utilisateur et le nœud d’entrée Tor. Si l’attaquant a les moyens pour surveiller les flux d’entrées d’un nombre significatif de serveurs Tor – ce qui n’est pas si difficile que cela- il pourra alors identifier l’utilisateur anonyme par corrélation.

Ce n’est pas le fin de Tor

Faut-il en conclure que Tor est foutu ? Pas forcément. Les membres du projet Tor et les chercheurs eux-mêmes soulignent que ce taux de reconnaissance des utilisateurs a été atteint dans le cadre d’une expérience. C’est un « proof of concept » qui n’est pas transposable tel quel dans le monde réel, nécessairement plus complexe. Par ailleurs, les chercheurs proposent dans leur analyse une parade relativement simple : Tor pourrait créer au sein de son réseau des perturbations aléatoires, ce qui permettrait de gommer celles créées par l’attaquant. Cela aurait pour effet de rabaisser la qualité de service de Tor, mais cela pourrait valoir le coup sur le plan de la sécurité. La balle est donc dans le camp des développeurs…

Mais tout ceci n’a probablement pas grand-chose à voir avec l’opération Onymous. Il est peu probable qu’Europol dispose d’une capacité de surveillance de trafic suffisante pour faire ce genre d’attaque. Les membres de Tor Project pensent que les forces ont exploité une faille dans le mode opératoire d’un ou plusieurs cybercriminels, avant de remonter la filière de proche en proche.

Source :

Le papier d’analyse des cinq chercheurs

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.