Il y a deux semaines, le mystérieux groupe de pirates Shadow Brokers a publié tout un ensemble d’outils de piratage Windows de la NSA. Evidemment, ils ont été téléchargés par tous les hackers mal intentionnés de la planète, qui ont vu ça comme un cadeau venu du ciel. Microsoft a immédiatement tenté de rassurer tout le monde en soulignant que les failles utilisées dans les malwares de l’agence américaine étaient déjà corrigées.

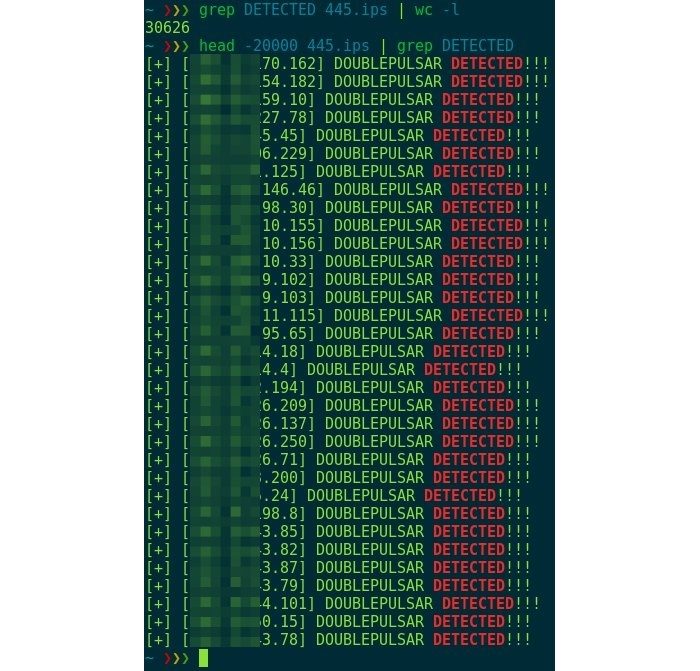

Donc tout va bien ? Pas vraiment. D’après l’analyse de plusieurs chercheurs en sécurité, des dizaines de milliers de serveurs Windows apparemment non patchés seraient actuellement infectés par « DoublePulsar », un malware capable de compromettre un système de manière particulièrement discrète en injectant des DLL piégées dans les processus et d’y installer une porte dérobée.

La société Countercept a réalisé une analyse technique approfondie de cette technique qui s’appuie sur des failles liées aux services réseaux SMB (Server Message Block) et RDP (Remote Desktop Service). Elle a également publié un script permettant de détecter les systèmes infectés.

Des centaines d’infections en France

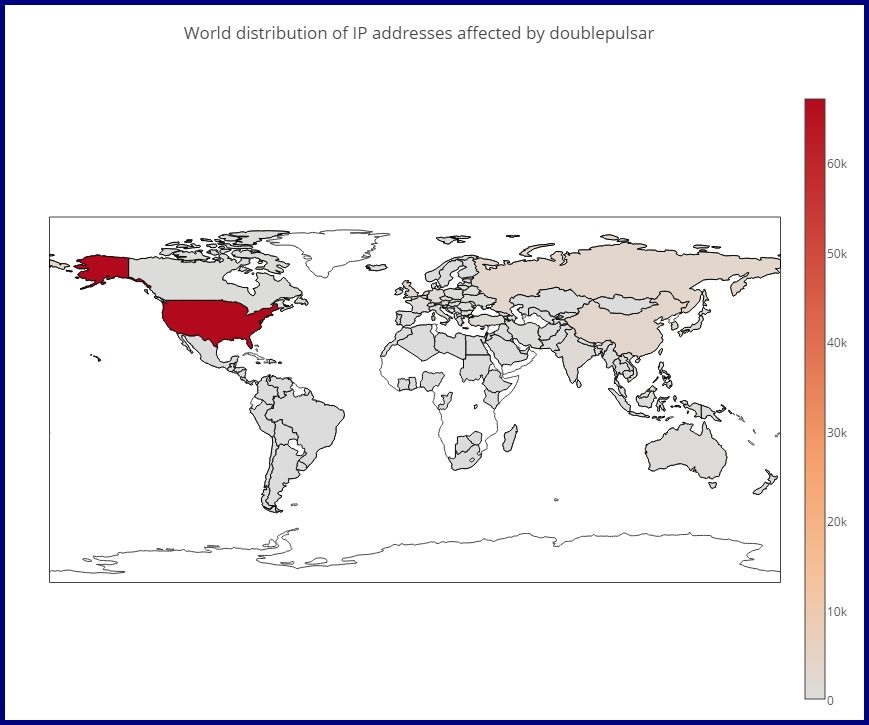

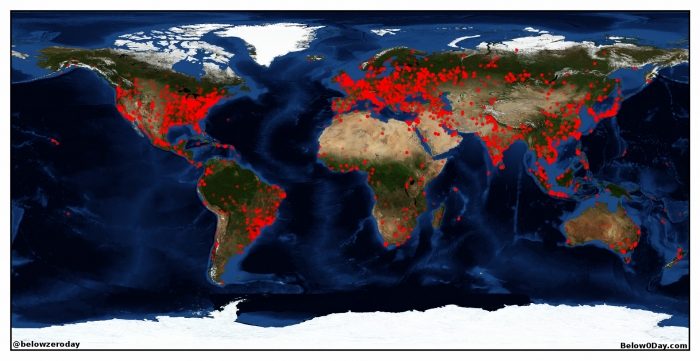

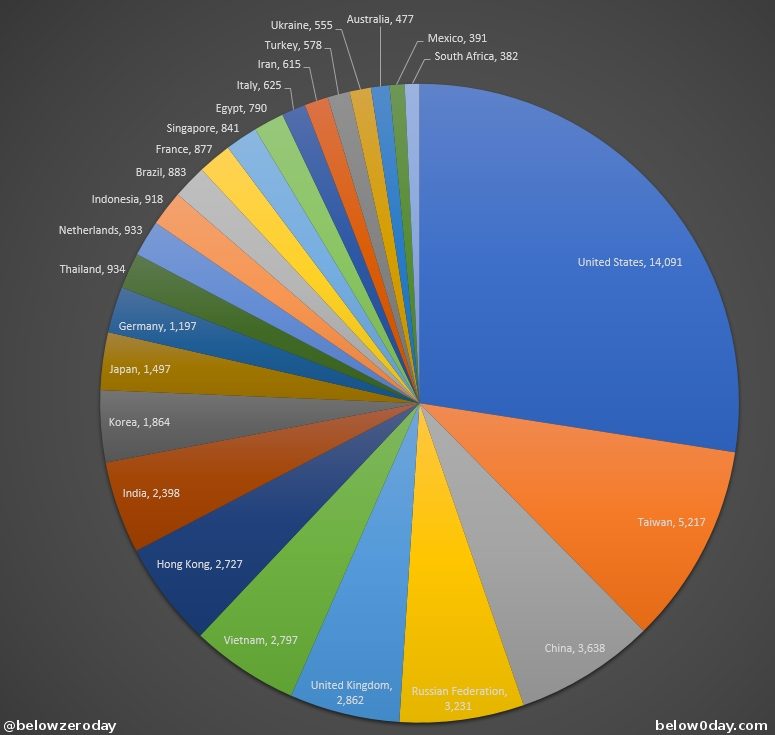

Les experts de BinaryEdge se sont appropriés ce script et l’ont fait tourner sur une centaine de sondes logicielles réparties sur la Toile. Le 21 avril, ils en ont trouvé 106 410. Le 24 avril, le nombre d’infections est monté à 183 107, ce qui représente une augmentation de 72 % en l’espace de quelques jours.

Les principales zones géographiques concernées sont les Etats-Unis (67 052), Hong Kong (7 485), la Chine (3 331), Taiwan (3 305) et la Russie (3 215). L’Europe n’est pas épargnée, avec 2 913 infections au Royaume-Uni, 493 en Allemagne et 296 en France.

Les chercheurs en sécurité de Below0day ont également réalisé des scans, détectant 56 586 systèmes infectés.

Toutefois, ces statistiques ne font pas l’unanimité. Le chercheur en sécurité Rob Graham, qui a l’habitude des scans Internet, a trouvé 41 000 infections. Face à ces importantes variations, il pense que le script créé par Countercept détecte un nombre important de faux positifs. Tandis que d’autres analyses suggèrent qu’il s’agit bien d’un piratage massif et incontrôlé.

Interrogé par Ars Technica, le chercheur Dan Tentler a réalisé une vérification manuelle sur 50 systèmes apparemment infectés par DoublePulsar et tous l’étaient réellement, sans exception. L’expert est en train de dérouler son propre scan. Selon lui, on assiste à un véritable « bain de sang » numérique qui n’est pas près d’être fini.

Interesting!

new scan suggests ~25% of all vulnerable smb machines publicy exposed are currently infected.expect more bloodbath. pic.twitter.com/2rR4Yyhxtc

— D̒͂̕ᵈăᵃn̕ᶰ Ť̾̾̓͐͒͠ᵗe͗̑́̋̂́͡ᵉn̅ᶰtᵗl̀̓͘ᶫe̓̒̂̚ᵉrʳ (@Viss) April 24, 2017

Une fois infectés, ces systèmes sont à la merci des pirates qui peuvent s’en servir comme tremplin pour pirater d’autres ordinateurs connectés au même réseau local, ou pour en faire des ordinateurs zombies, prêts à lancer des attaques sur la Toile (par exemple des attaques par déni de service).

Pour les chercheurs en sécurité de SenseCy, cette évolution n’est pas très étonnante. Sur les forums du Darknet, ils ont remarqué que les outils de la NSA étaient beaucoup partagés avec, à la clé, des tutoriels et des guides pratiques. Ça promet.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.