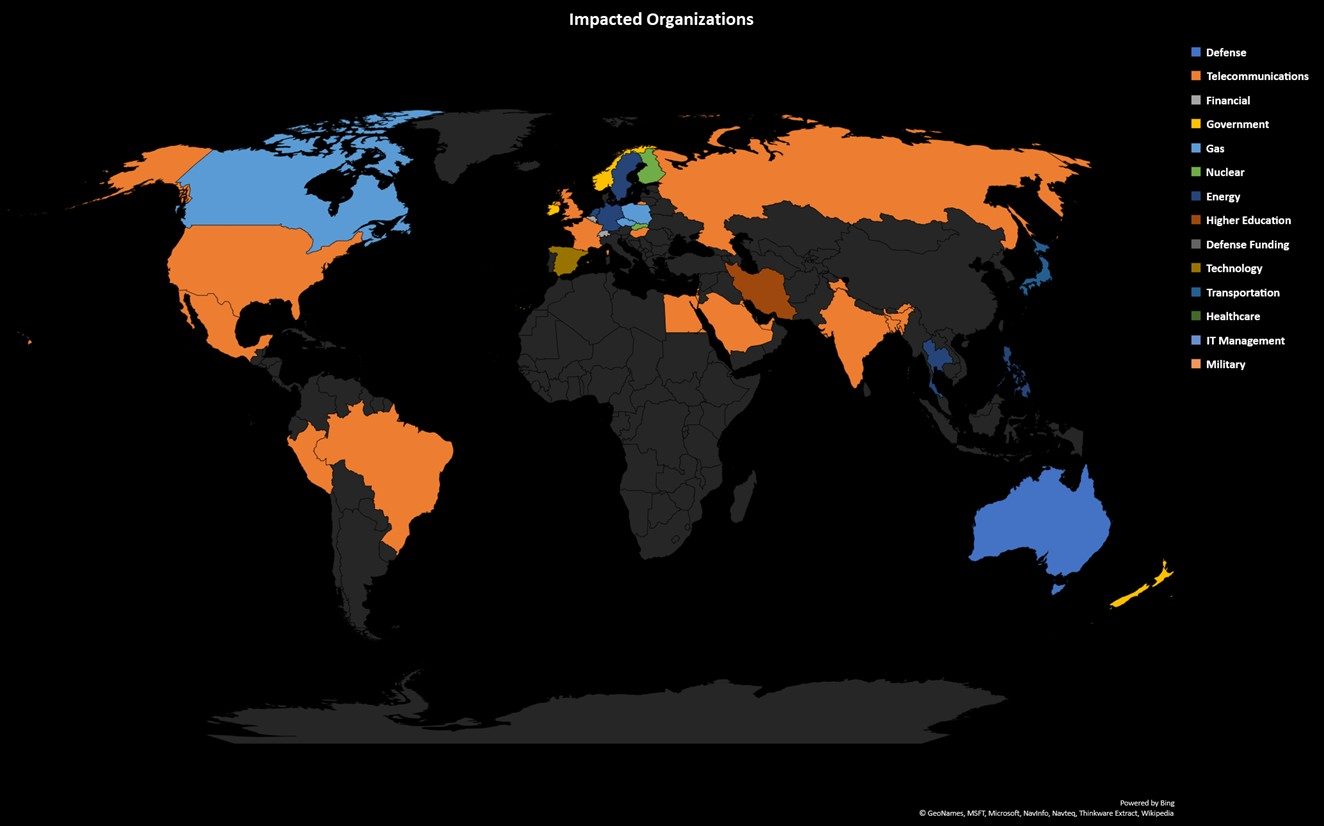

Les chercheurs en sécurité de McAfee viennent de détecter des actions de cyberespionnage au niveau mondial ciblant des entreprises de secteurs stratégiques comme le nucléaire, la défense, l’énergie ou la finance. Baptisée « Opération Sharpshooter », cette campagne a visé au moins 87 entreprises dans 31 pays. Les victimes sont principalement situées aux Etats-Unis, mais il y en a également en Europe, et notamment en France. « La plupart des organisations ciblées sont anglophones ou disposent d’une filiale anglophone », précise McAfee dans une note de blog.

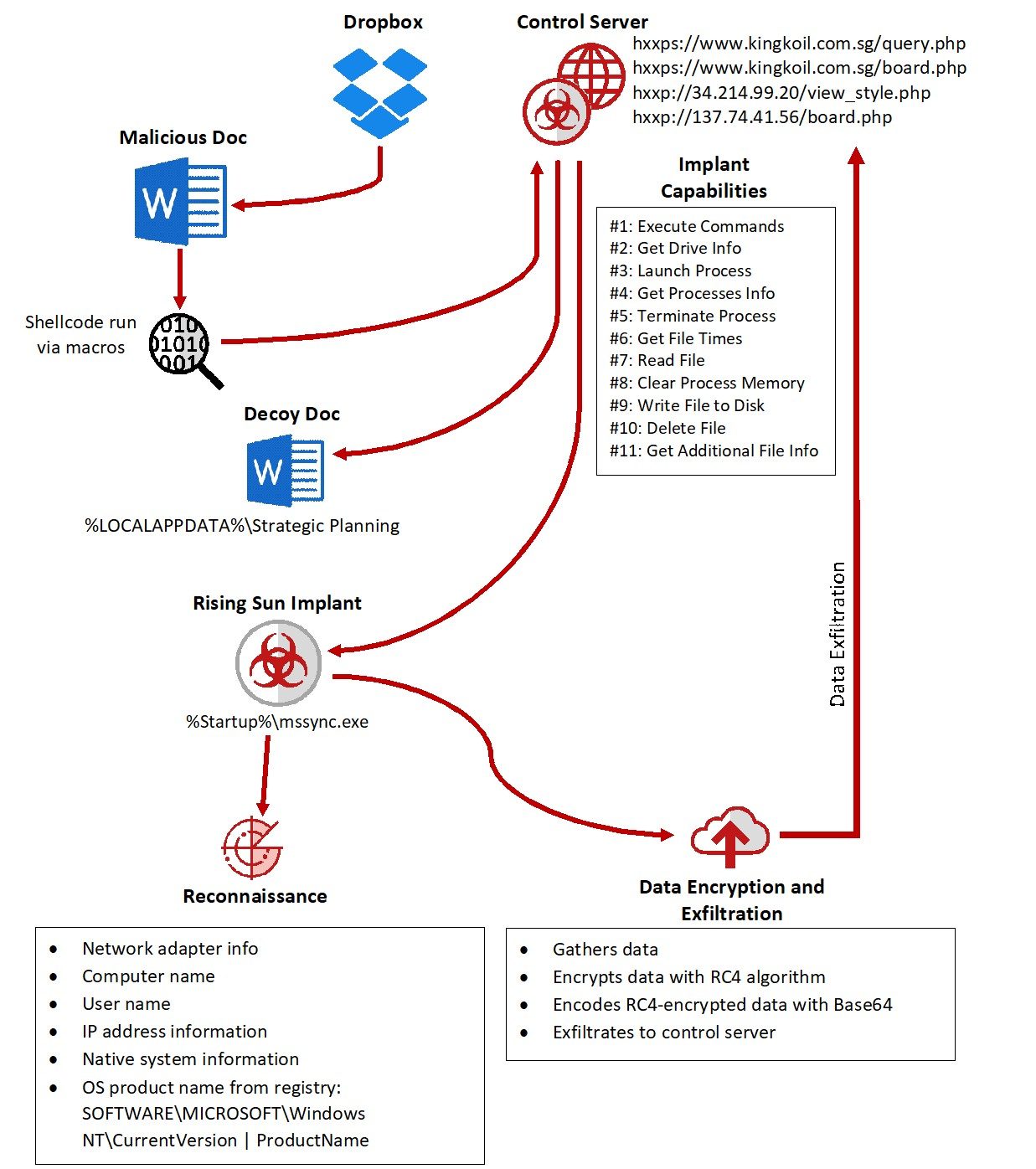

Ces attaques utilisent un vecteur assez classique, à savoir un document Word hébergé sur Dropbox et dotée d’une macro VBscript malveillante. Le document est écrit en langue anglaise et présente une offre d’emploi. Une fois exécutée, la macro va télécharger un second malware que McAfee a baptisé « Rising Sun » et qui va ausculter l’ordinateur. Il va récolter un certain nombre d’informations : carte réseau, nom de l’ordinateur, nom de l’utilisateur, adresse IP, nom et version du système d’exploitation. Ces données sont ensuite chiffrées avec l’algorithme RC4, puis exfiltrées vers des serveurs externes.

Des indices linguistiques peu concluants

Plusieurs indices techniques pointent ostensiblement vers la Corée du nord. Ainsi, les chercheurs de McAfee ont trouvé des éléments de langage coréens dans les métadonnées du document Word, ce qui laisse supposer qu’il a été créé par une version coréenne de Word. Par ailleurs, le code du logiciel espion Rising Sun présente des similarités avec la porte dérobée Duuzer que les pirates du groupe Lazarus ont utilisé en 2015 pour cibler des organisations en Corée du sud et au Japon. Or, les opérations de Lazarus sont généralement attribuées au régime de Pyongyang.

Toutefois, les chercheurs de McAfee restent prudents. Ils estiment que ces indices sont « trop évidents » pour être vrais. Les auteurs de ce malware cherchent peut-être à induire volontairement les analystes en erreur pour faire porter le chapeau à la Corée du nord. Pour l’instant, il est donc trop tôt pour savoir qui se cache réellement derrière cette opération. Hasard de calendrier ou non, un responsable de la NSA vient d’expliquer que les Etats-Unis étaient actuellement la cible de hackers chinois ciblant, justement, des secteurs d’infrastructures critiques comme « l’énergie, la finance, le transport ou la santé ».

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.