Quand les agences de renseignement cherchent à pister une personne dans une zone donnée, elles utilisent souvent ce qu’on appelle un « IMSI Catcher ». C’est un équipement plutôt onéreux qui simule une station de base d’opérateur et qui s’appuie sur des vulnérabilités dans les protocoles de communications mobiles, en particulier ceux de la technologie 2G. Il permet de vérifier la présence d’une personne dans la zone de connexion de l’équipement en captant son « IMSI », un identifiant unique de 15 chiffres donné par l’opérateur.

A l’occasion de la conférence Black Hat Europe 2016, qui se tient à Londres du 3 au 4 novembre, deux chercheurs de l’université d’Oxford – Piers O’Hanlon et Ravishankar Borgaonkar – viennent de montrer qu’il est possible de faire la même chose de manière beaucoup plus simple, grâce aux accès Wi-Fi des opérateurs. Ces derniers peuvent en effet connecter automatiquement leurs abonnés sur leurs hotspots Wi-Fi, sans qu’ils n’aient à renseigner des identifiants. Cette technique s’appuie sur les protocoles d’authentification EAP-SIM ou EAP-AKA. Elle est utilisée par un grand nombre d’opérateurs dans le monde. En France, par exemple, cette fonction est proposée par Free et SFR, en prenant appui sur les hotspots générés par leurs box respectives.

Sur iPhone, ces connexions automatiques peuvent se faire sans aucun intervention de l’utilisateur, car le système mobile d’Apple embarque d’emblée les identifiants des réseaux sans fil (SSID) de la plupart des opérateurs dans un fichier spécifique (.mobileconfig). Sur iOS 9, par exemple, les chercheurs ont trouvé plus de cinquante opérateurs. Sur Android, la situation est variable. Sur certains terminaux, tout est paramétré par avance. Sur d’autres, l’utilisateur doit procéder à une initialisation manuelle avant de bénéficier de cette connexion automatique.

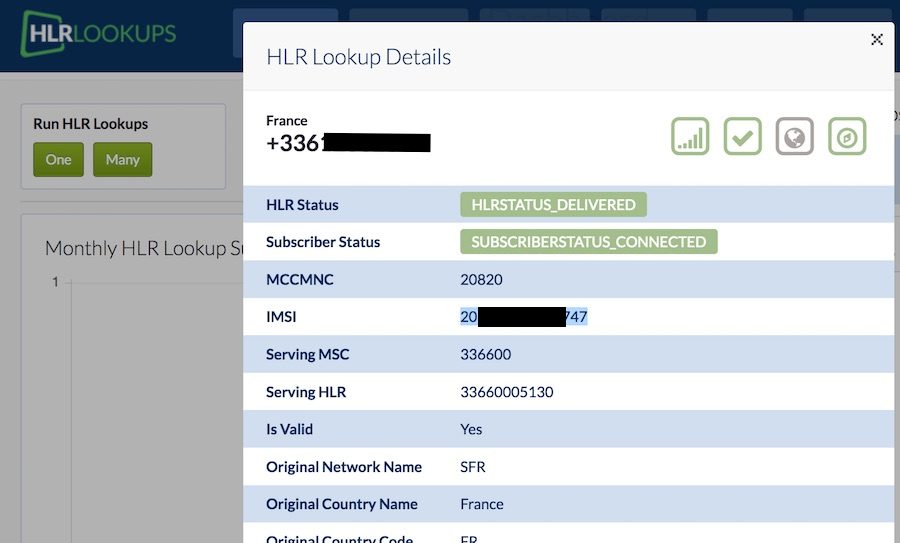

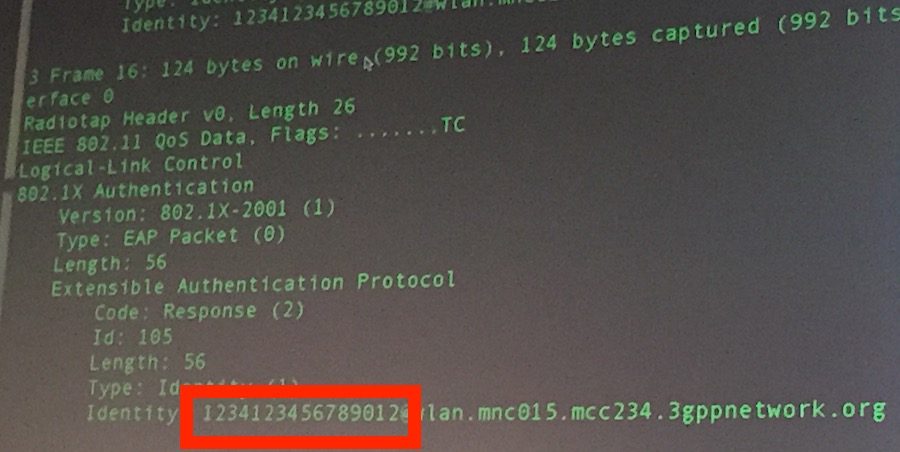

Le problème, c’est que les protocoles d’authentification utilisés ne sont pas chiffrés. Un attaquant peut donc capter de manière passive les IMSI qui sont échangés pendant cette procédure dans une zone donnée. Et pas besoin pour cela d’avoir un équipement spécial: un ordinateur avec une carte Wi-Fi est suffisant, « voire même un RaspberryPi », souligne Piers O’Hanlon. Ce dernier ajoute, par ailleurs, qu’il n’est « pas difficile de relier l’identifiant ISMI à un numéro d’abonné. Il existe des services en ligne qui permettent de le faire ». Le site hlr-lookups.com, par exemple, permet de récupérer l’IMSI de n’importe quel numéro de téléphone dans le monde de façon quasi-immédiate. Il suffit de créer un compte en ligne. Au final, une personne malveillante peut donc se doter d’un outil de surveillance assez efficace… pour pas très cher.

Pas de certificat dans le Wi-Fi Calling

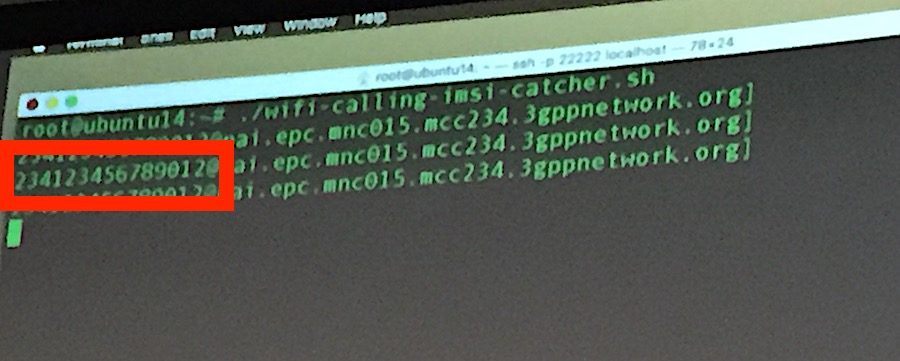

Les deux chercheurs ont identifié une seconde méthode pour capter l’IMSI d’une personne, grâce au « Wi-Fi Calling ». Cette fonction – qui est beaucoup moins répandue que la précédente et qui encore au stade expérimental chez les opérateurs français – permet de passer des coups de fil en Wi-Fi sans passer par une application tierce telle que Skype ou FaceTime. « C’est utile pour les les zones blanches ou lorsqu’une cellule est surchargée », précise Piers O’Hanlon. Dans ce cas, le smartphone peut utiliser n’importe quel point d’accès Wi-Fi.

Quand l’utilisateur veut téléphoner, le terminal crée un tunnel IPSec vers une passerelle de l’opérateur (Edge Packet Data Gateway), qui va acheminer la communication. Mais auparavant, il y a là encore une procédure d’authentification basée sur l’échange de l’IMSI. Cet échange s’appuie sur le protocole Internet Key Exchange (IKE) et il est chiffré. « Malheureusement, il n’est pas protégé par un certificat. On peut donc réaliser des attaques par interception de type Man in the middle », précise le chercheur.

Les chercheurs ont démontré leurs attaques à la fin de la présentation. A chaque fois, on voit clairement s’afficher le fameux code à 15 chiffres.

Ces vulnérabilités ne sont pas simples à résoudre car elles sont intimement liées au standard des télécommunications mobiles (3GPP). Contactés par les chercheurs, les opérateurs ne savent pas vraiment quoi faire à l’heure actuelle pour corriger le problème. Côté fabricants, le seul à avoir réagi est Apple avec une petite amélioration sur la partie connexion automatique au WiFi d’opérateur. Désormais, avec iOS 10, l’IMSI est échangé uniquement s’il ne trouve pas de « pseudo-IMSI », un identifiant alternatif et à durée de vie limitée que l’opérateur peut utiliser pour protéger l’IMSI.

Côté utilisateurs, le moyen le plus radical pour se protéger est de désactiver le Wi-Fi. En fonction des terminaux, il est également possible de désactiver la connexion automatique au Wi-Fi d’opérateur et/ou le Wi-Fi Calling.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.