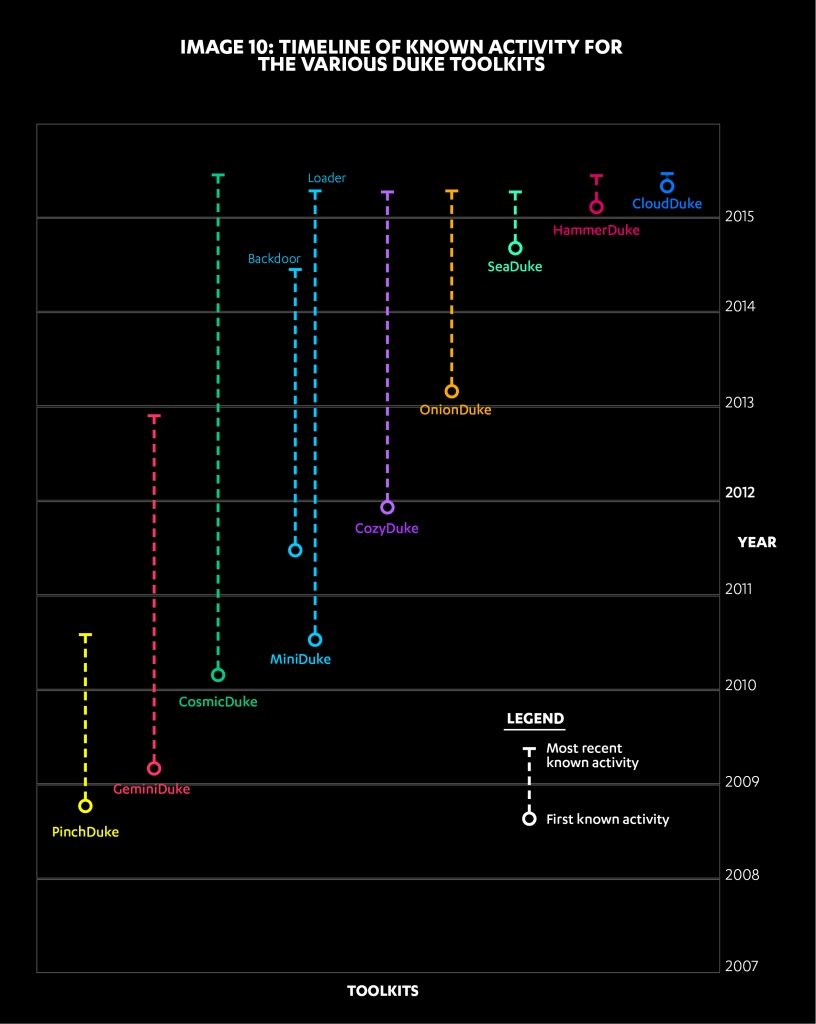

Sept ans de malwares ! Au moins sept ans qu’ils opèrent et utilisent des outils sophistiqués pour siphonner les ordinateurs de ministères, d’ambassades, d’industriels de défense, de think tanks politiques et de trafiquant de drogues. Bienvenue chez les « Dukes », un groupe de cyberespionnage qui sévit un peu partout dans le monde, mais surtout dans le Caucase, en Europe et aux Etats-Unis. Il est à l’origine de toute une série de malware que les chercheurs en sécurité analysent depuis plusieurs années : MiniDuke, CosmicDuke, OnionDuke, CozyDuke, etc. Certaines attaques ont été largement médiatisées, comme celle du Pentagone en avril dernier.

Les limiers de F-Secure viennent maintenant de publier un rapport qui fournit une vue d’ensemble des agissements de ce groupe en reprenant les différentes recherches passées et en apportant de nouveaux éléments. Ils arrivent à la conclusion suivante : les « Dukes » forment un groupe de cyberespionnage très organisé et confortablement financé, à la solde du gouvernement russe. C’est peut-être même un département des services secrets russes.

La nature des cibles attaquées par les « Dukes » cadre, en effet, avec les besoins d’un gouvernement qui recherche des informations relatives à la stratégie ou la sécurité d’Etat. La durée des opérations, la longueur des campagnes et la bonne coordination entre elles suggèrent que ce groupe est clairement structuré et qu’il dispose d’un financement durable et bien doté.

Une série d’indices suggère que ce groupe est implanté en Russie. Les chercheurs en sécurité ont trouvé des éléments linguistiques russes dans les malwares. Les dates de compilations cadrent par ailleurs avec un rythme de travail dans le fuseau horaire de Moscou. Le fait que ce groupe ait, à plusieurs reprises, réalisé des piratages presque de manière ouverte suggère qu’il est sous la protection des forces de l’ordre locales. « Les bienfaiteurs des Dukes sont tellement puissants et tellement liés à ce groupe que celui-ci peut opérer sans crainte apparente d’être capturé », souligne le rapport de F-Secure.

Enfin, la localisation des cibles et le fait qu’aucune attaque n’a été jamais repérée dans l’entourage du gouvernement russe font finalement pointer le doigt vers le gouvernement de Poutine. CQFD.

Peu de zero-day

D’un point de vue technique, les « Dukes » font principalement des attaques de « spearfish » pour pénétrer les systèmes, c’est-à-dire des envois ciblés d’emails piégés. OnionDuke est un peu l’exception qui confirme la règle. Cette attaque consistait à infecter les utilisateurs de Tor depuis un nœud installé… en Russie.

L’usage de zero-day est plutôt rare. Les chercheurs de F-Secure n’en ont détecté qu’un seul, probablement acheté auprès d’un tiers. Dans tous les autres cas, les hackers russes utilisent des « exploits » connus. Ce n’est pas cher et, finalement, assez efficace. Une fois installé sur l’ordinateur cible, le malware déploie une plate-forme d’espionnage multifonctionnelle : keylogger, vol de certificats, vol de mots de passe, prise de contrôle à distance, etc.

Les chercheurs de F-Secure décrivent également deux outils qui n’avaient pas été reliés aux « Dukes » jusqu’à présent, à savoir PinchDuke (2008-2010) et GeminiDuke (2009-2012). Ce sont les plus vieux malwares référencés à ce jour pour ce groupe. Ils étaient utilisés, entre autres, pour collecter des informations sur les combattants tchétchènes et sur le bouclier de défense anti-missile que les Etats-Unis voulaient installer en Pologne.

A croire qu’après la Chine, les Etats-Unis renouent avec un adversaire plus traditionnel…

Source :

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.