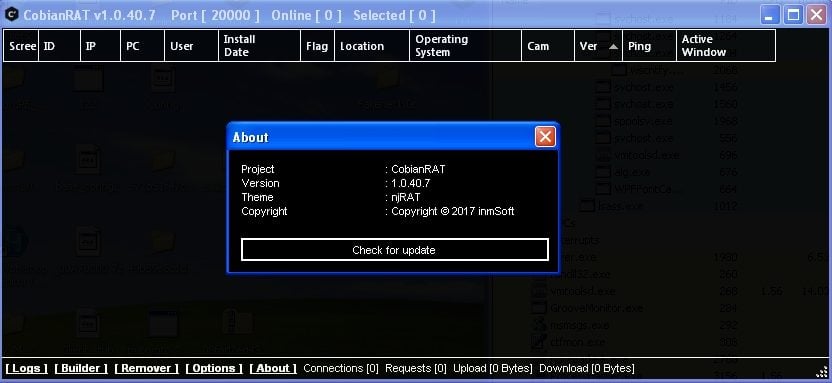

Depuis quelques mois, un nouveau logiciel d’espionnage circule sur les forums du cybercrime. Baptisé « CobianRAT », il s’agit d’un dérivé de njRAT, un « remote access tool » (logiciel d’accès à distance) qui date de 2012 et dont le code source a fuité en 2013, générant une descendance assez nombreuse. Cette dernière variété a toutefois quelque chose de spécial : elle est diffusée gratuitement. Mais les pirates qui ont profité de cette générosité surprenante doivent aujourd’hui s’en mordre les doigts.

Les chercheurs en sécurité de Zscaler ont récemment intercepté un exemplaire de CobianRAT au Pakistan. Il était diffusé par e-mail sous la forme d’une archive ZIP déguisée en fichier Excel. Après analyse, il s’avère que ce malware contient une porte dérobée qui permet aux auteurs du logiciel d’espionnage de prendre la main quand ils le veulent sur les machines des victimes. Bref, avec CobianRAT, les pirates qui l’utilisent se font pirater par les pirates qui l’ont écrit.

Un « builder kit » piégé

Cette duperie est implémentée de manière assez sophistiquée. CobianRAT est diffusé par les auteurs sous la forme d’un « builder kit » qui permet aux pirates de compiler leur malware, prêt à être envoyé sur les machines de leurs victimes. En apparence, ce RAT fonctionne de façon normale. Une fois installé, il établit un canal de communication avec les serveurs de commande et contrôle (C&C) des pirates. Ces derniers peuvent alors, de manière classique, activer un keylogger, prendre des copies d’écran, naviguer à travers le système de fichiers, enregistrer les conversations, filmer l’utilisateur à travers sa webcam, etc.

Ce que les pirates ne savent pas, c’est que le « builder kit » est piégé et injecte dans le malware un module spécial qui va établir un canal de communication parallèle, cette fois avec les serveurs C&C des auteurs. Eux aussi peuvent alors accéder à leur guise aux systèmes infectés. Ils peuvent même couper les communications avec les serveurs C&C des pirates qui se retrouveraient alors exclus de leur propre opération. Et ce n’est pas tout. Si le malware constate que le nom de la machine infectée est identique à celui de l’utilisateur-pirate, le module de porte dérobée reste inactif. En effet, il considère alors qu’il doit s’agir d’un test réalisé par les pirates, et dans ce cas il ne faut surtout pas éveiller de soupçons. Malin.

La morale de l’histoire est simple : quand quelque chose est gratuit, ça veut dire qu’il y a anguille sous roche. Les pirates floués s’en souviendront.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.