Les experts de l’université Ben Gourion ont de nouveau frappé. Spécialisés dans le piratage d’ordinateurs déconnectés (« air-gapped »), ces chercheurs israéliens viennent de présenter une nouvelle manière d’exfiltrer en douce des informations sensibles. Cette fois, la fuite de données s’appuie sur le courant électrique qui alimente la machine.

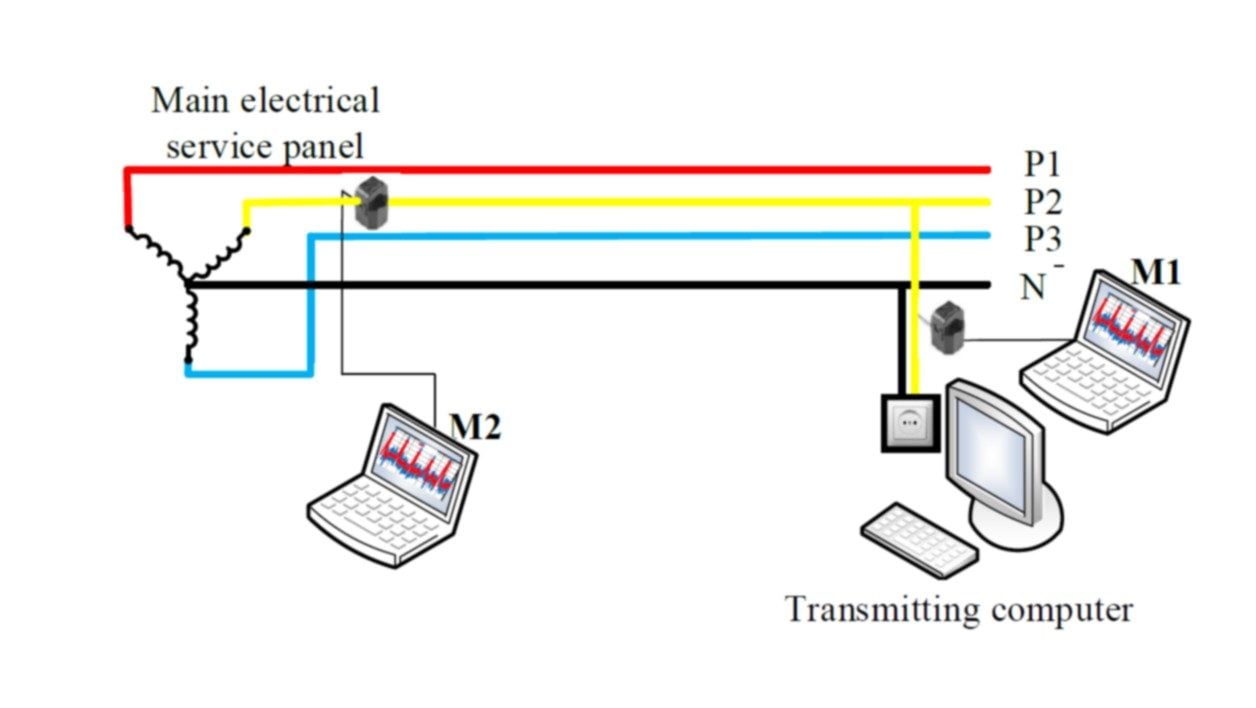

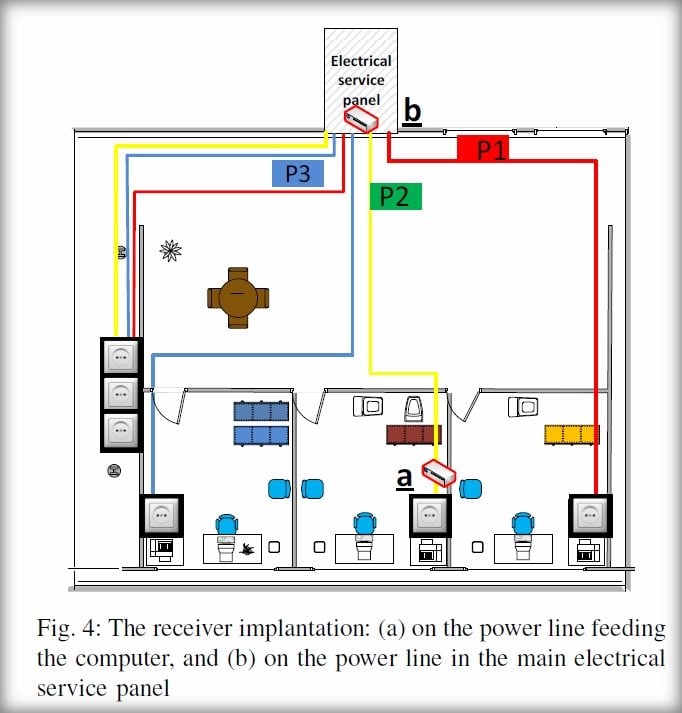

En effet, les chercheurs ont créé un malware baptisé PowerHammer qui – installé au préalable sur le machine ciblée – parvient à envoyer un signal par le réseau électrique que l’on pourra capter de manière passive au niveau du fil d’alimentation ou du panneau électrique d’étage. Evidemment, pas question d’utiliser ici du courant porteur en ligne, ce serait trop simple et bien trop visible.

Une onde générée par la puce

Le signal est généré en faisant varier l’usage des cœurs de CPU. Comme c’est l’un des composants les plus gourmands d’un ordinateur, une grosse charge de calcul fait augmenter l’intensité électrique. En programmant des changements périodiques, les chercheurs arrivent à créer une onde porteuse sur le réseau électrique. Il suffit ensuite d’y encoder des informations, ce qu’ils font en utilisant un algorithme de modulation de fréquence (Frequency Key Shifting).

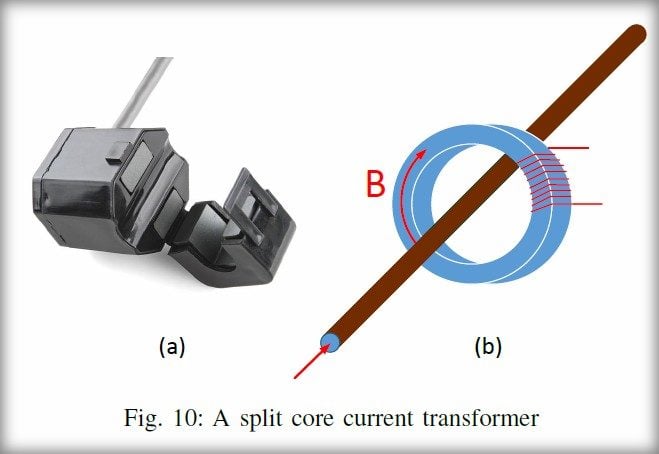

La captation du signal se fait au travers d’un « transformateur d’intensité », un petit outil qui ne coûte qu’une dizaine d’euros et qui mesure l’intensité au travers d’une bobine qui réagit au champ magnétique généré par le câble. Il suffit ensuite de décoder le message pour obtenir l’information.

Les chercheurs ont expérimenté cette méthode de manière concluante. L’extraction est particulièrement efficace quand le capteur est placé sur le fil qui alimente l’ordinateur. On peut atteindre un débit d’exfiltration jusqu’à 1000 bit/s sur un PC, 500 bit/s sur un serveur et 20 bit/s sur un Raspberry Pi. Ce qui est suffisant pour voler, par exemple, un mot de passe ou une clé de chiffrement.

En revanche, quand le capteur est placé au niveau du panneau électrique d’étage, cette méthode ne permet de faire passer que quelques bits par seconde. C’est assez logique, car le panneau agrège les flux d’alimentation d’autres appareils ce qui génère du bruit au niveau de l’intensité.

Par le passé, les chercheurs de l’université Ben Gourion ont imaginé plus d’une dizaine de techniques d’exfiltration, en s’appuyant sur tout type de canaux physiques : son, image, ondes électromagnétique, chaleur, etc.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.