Pour résister face à la surveillance gouvernementale, il n’existe qu’un seul moyen et Edward Snowden nous l’a dit : le chiffrement des données et des communications. Mais les technologies de chiffrement sont nombreuses. Lesquelles sont encore réellement valables aujourd’hui, compte tenu de la puissance d’une agence comme la NSA ?

Plusieurs journalistes viennent d’analyser toute une série de documents secrets révélés par le lanceur d’alerte pour faire un état des lieux. Ils ont publié leur résultat en ligne, en collaboration avec le magazine Spiegel. Deux d’entre eux, Laura Poitras et Jacob Applebaum, ont également présenté le fruit de ce travail à l’occasion de la conférence du Chaos Computer Club. La bonne nouvelle : il existe des technologies de chiffrement sur lesquelles la NSA se casse encore les dents. La mauvaise nouvelle : les techniques usuelles du web comme SSL/TLS ou les VPN n’en font pas partie.

Les bêtes noires s’appellent Tor, OTR, Tails Linux, Cspace…

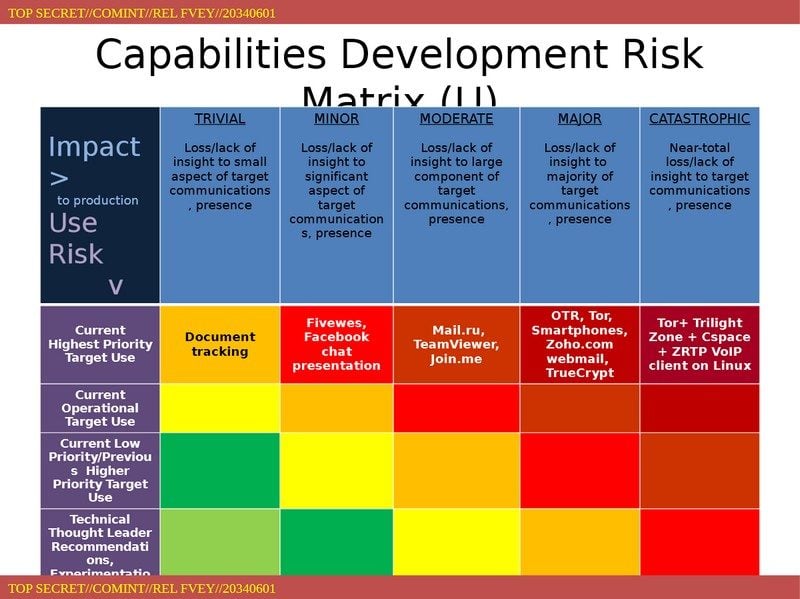

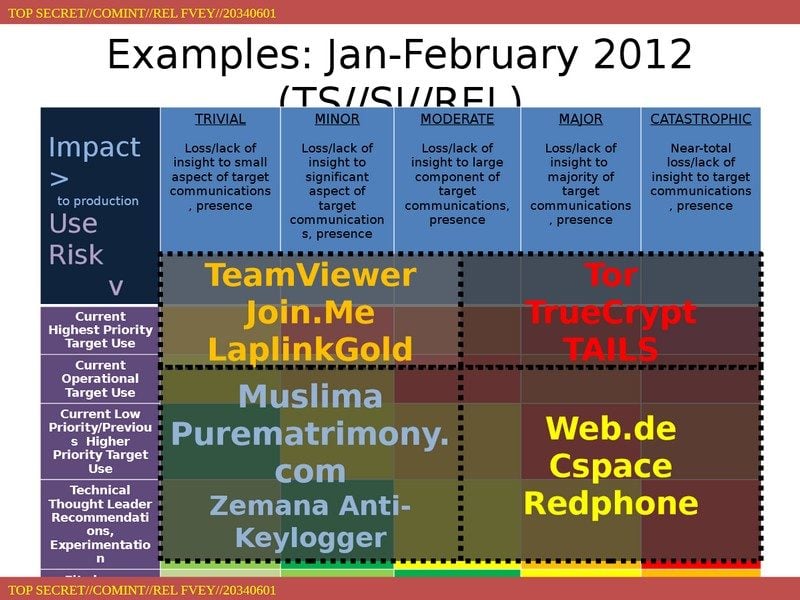

En effet, selon un document datant de 2012, la NSA procède elle-même à un classement des technologies de chiffrement, allant de « trivial » à « catastrophique ». Suivre le chemin que prend un document lorsqu’il est envoyé à travers la Toile est ainsi « trivial ». Lire les chats sur Facebook est d’une difficulté « mineure ». Eplucher les emails de mail.ru ou intercepter des échanges de logiciels professionnels tels que Teamviewer (prise contrôle à distance) ou Join.me (conférences audio avec partage d’écran) est déjà plus dur.

Là où les agents secrets américains commencent à suer à grosses gouttes, c’est avec des technologies avancées telles que le protocole de chat sécurisé OTR (Off-The-Record), le routage Tor (intégré dans Tails Linux par exemple), le chiffrement TrueCrypt, la messagerie instantanée Cspace ou le protocole de téléphonie sécurisée ZRTP (utilisé par RedPhone par exemple). Dans ces cas, une majorité voir la totalité des informations échangées n’est pas visible. Ce qui est encore mieux pour préserver la confidentialité des données, c’est de combiner toutes ces technologies ensemble quand c’est possible.

10 millions de connexions HTTPS cassées chaque jour

D’autres documents révèlent que PGP (Pretty Good Privacy), créé il y a vingt ans par Phil Zimmermann et basé sur le chiffrement asymétrique, tient encore debout. Les messages correctement sécurisés ne sont pas déchiffrables. Le chiffrement symétrique AES est, lui aussi, « difficile à attaquer », admet la NSA dans un document. En revanche, c’est loin d’être le cas pour les protocoles réseaux usuels tels que SSL/TLS, IPSec, SSH ou PPTP. Ils sont utilisés pour créer des connexions VPN, administrer des réseaux informatiques ou simplement faire des achats sur Internet. Et ce sont de véritables passoires. Pour fin 2011, l’objectif que s’était fixé la NSA était de pouvoir casser 20.000 connexions VPN… chaque heure. Soit près d’un demi-million par jour. C’est encore pire pour HTTPS. Pour fin 2012, le but de la NSA était de pouvoir casser 10 millions de connexions par jour.

Comment la NSA arrive-t-elle à casser des chiffrements pourtant théoriquement incassables ? Tous les moyens sont bons. L’une des méthodes est d’affaiblir les standards cryptographiques, par le biais des groupes de normalisation comme IETF. Les données chiffrées par un algorithme affaibli pourront, ensuite, être lues par des supercalculateurs situés à Fort Meade (Maryland) ou Oak Ridge (Tennessee). Une autre façon est d’aller chercher les clés de chiffrement là ils se trouvent : dans les serveurs ou dans les postes terminaux, en piratant le matériel. Visiblement avec succès.

Lire aussi :

Le chiffrement, l’arme ultime pour lutter contre la NSA, selon Snowden, le 11/03/2014

Pourquoi Edward Snowden a utilisé Tails Linux pour organiser sa fuite, le 16/04/2014

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.