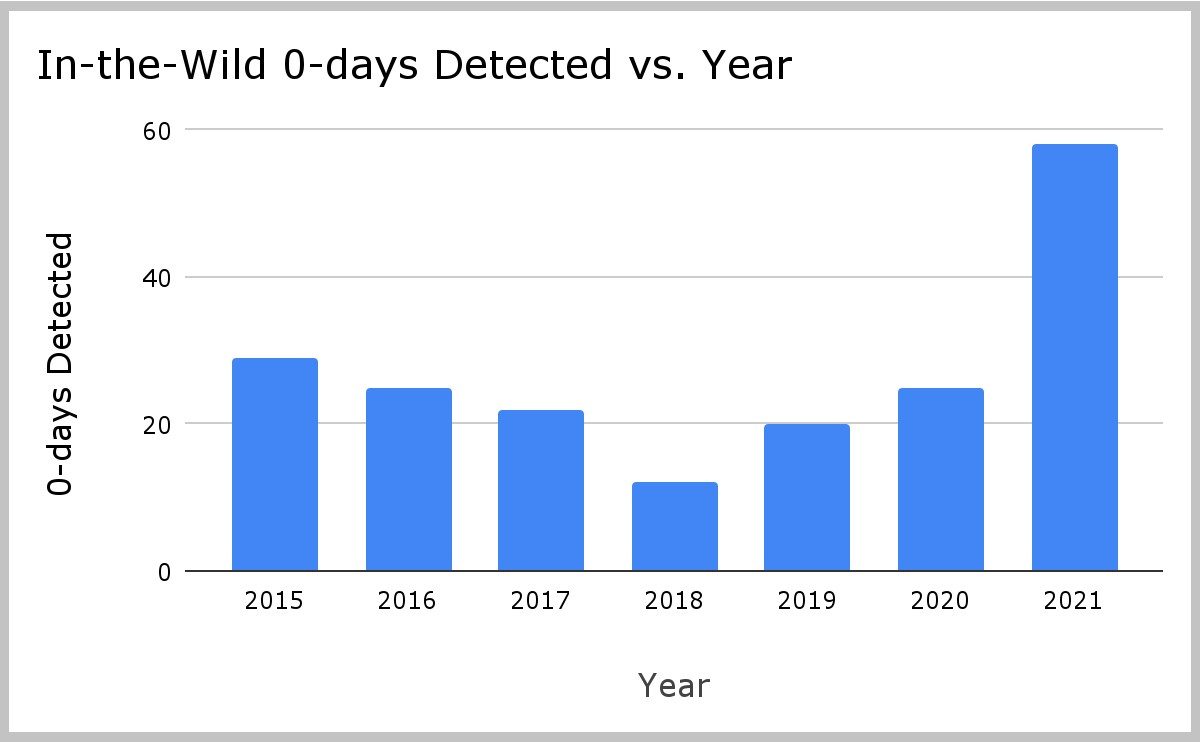

Google Project Zero vient de publier son analyse des failles zero-day détectées et réellement exploitées durant l’année écoulée. Première constatation : avec 58 failles détectées, 2021 a été une année record. Le nombre de failles n’a jamais dépassé la trentaine depuis 2014, quand les chercheurs en sécurité de Google ont commencé à en faire la comptabilité.

Ce bond spectaculaire ne signifie pas que les pirates sont désormais beaucoup plus actifs. Selon Google Project Zero, il s’explique par le fait que l’industrie de la sécurité a globalement amélioré sa capacité de détection et de divulgation de failles.

Non seulement il y a davantage d’experts qui se penchent sur ce problème, mais les géants comme Google et Microsoft font également plus d’efforts pour scruter les tentatives d’exploitation de leurs propres produits. Et c’est une bonne chose, car ce sont eux qui ont finalement le plus de données télémétriques et de connaissances là-dessus.

Ainsi, ces deux entreprises ont détecté 17 failles zero-day dans leurs produits en 2021, contre seulement 5 en 2020.

Les méthodes d’exploitation n’ont pas changé

Ce qui désole les experts de Google Project Zero, c’est que les failles zero-day détectées en 2021 ne sont pas foncièrement différentes de celles des années précédentes.

Autrement dit, les pirates continuent d’utiliser les mêmes méthodes et de cibler les mêmes surfaces d’attaque : des dépassements de tampon mémoire, des dépassements d’entier, de mauvaise gestion mémoire (« use-after-free »), des manques de contrôle dans les flux d’écriture et de lecture (« out-of-bounds read & write »), etc.

Bref, il n’y a rien de vraiment nouveau sous le soleil de ce point de vue, et c’est dommage, car cela veut dire que les fournisseurs n’arrivent pas, pour l’instant, à se débarrasser de ces défauts de code. Et tant que c’est le cas, il sera difficile d’endiguer et de réduire le piratage, car l’effort nécessaire restera relativement faible. On est donc encore loin du but que s’est fixé Google Project Zero, à savoir rendre le piratage plus difficile et donc plus coûteux.

A découvrir aussi en vidéo :

Il y a toutefois une exception. Les deux failles iOS baptisées « FORCEDENTRY », utilisées par l’éditeur NSO pour réaliser des attaques zero-click sur les iPhone, ont forcé le respect des chercheurs de Google Project Zero. Contrairement aux autres failles, ces attaques sont d’un très haut niveau technique et s’appuient sur de réelles innovations techniques.

« Ceci est un exemple de ce à quoi pourrait ressembler une exploitation difficile d’un zero-day difficile : les attaquants doivent développer une nouvelle façon d’exploiter un bogue et cette méthode nécessite beaucoup d’expertise et/ou de temps pour se développer (…) Espérons qu’à l’avenir, la barre soit relevée de sorte que cela sera nécessaire pour toute exploitation », soulignent les chercheurs de Google Project Zero.

En somme, il y a du progrès, car la détection de failles zero-day s’est considérablement améliorée, mais il y a encore beaucoup de chemin à parcourir pour espérer avoir un impact sur le piratage dans son ensemble.

Source : Google

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.