La prochaine panne de l’internet est déjà en préparation. Les chercheurs en sécurité des sociétés Qihoo 360 et Check Point ont découvert un effrayant botnet d’objets connectés qu’ils ont baptisé respectivement « IoT_reaper » et « IoTroop ». Ce réseau de zombies dépasserait d’ores et déjà le million d’appareils infectés, tendance fortement croissante. « Un énorme botnet est en train de se former. La cyber-tempête qu’il pourrait générer est suffisante pour casser Internet », souligne Check Point de manière dramatique.

IoT_reaper est un cousin de Mirai, un botnet qui généré des attaques DDoS historiques en 2016 et avec qui il partage quelques parties de son code. Comme lui, il est capable d’infecter des objets connectés vulnérables et de se diffuser de proche en proche, à la manière d’un ver. La mauvaise nouvelle, c’est que cette nouvelle génération est beaucoup plus sophistiquée et efficace que son ancêtre. L’infection ne s’appuie pas sur une simple liste de mots de passe par défaut – ce qui est un peu le degré zéro de l’attaque informatique – mais sur un catalogue de vulnérabilités exploitables, intégrées dans le malware et régulièrement mises à jour. En fonction de l’appareil rencontré, le logiciel malveillant sélectionne l’attaque la plus appropriée.

Certains fabricants en ligne de mire

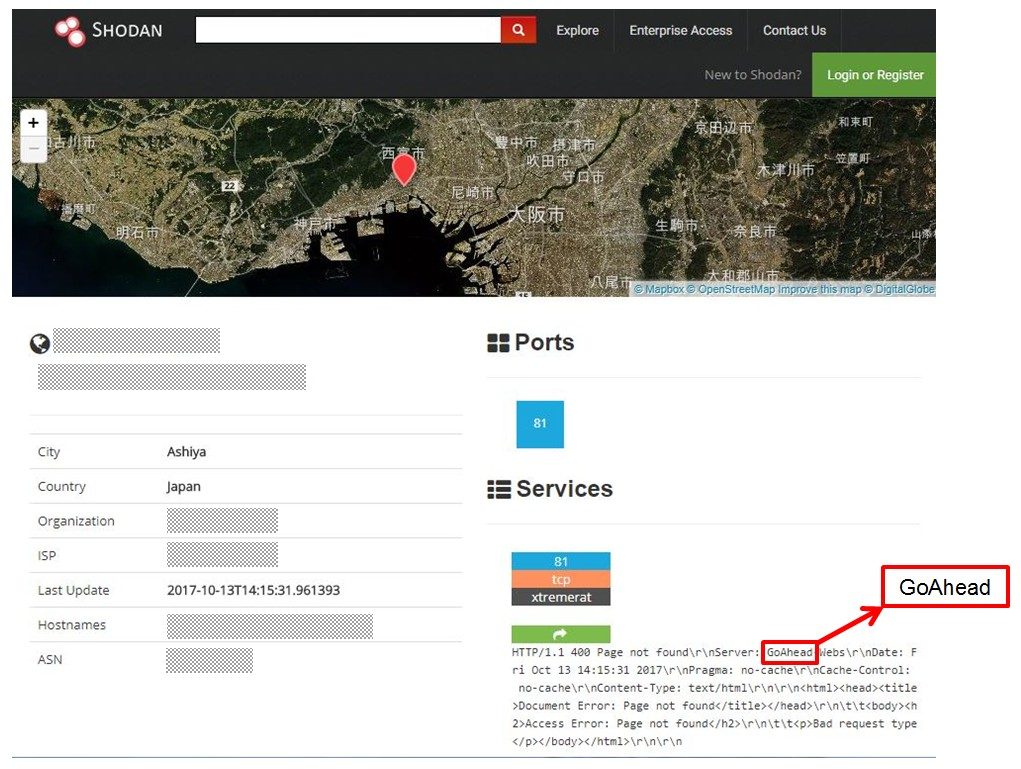

Actuellement, les pirates focalisent sur une dizaine de marques : GoAhead (caméras IP), Jaws (caméras IP), Vacron (caméras IP), D-Link (routeurs et caméras IP), TP-Link (points d’accès Wi-Fi), Netgear (routeurs et NAS), Avtech (capteurs thermiques et hydrométriques), MikroTik (routeurs), Linksys (point d’accès Wi-Fi), Synology (NAS). Dans certains cas, les failles exploitées ne sont connues que depuis quelques jours, preuve que les pirates sont au taquet.

La mécanique de la diffusion semble également bien huilée. Les pirates s’appuient sur plusieurs de serveurs de commande et contrôle dont un pour télécharger le malware, un pour envoyer des commandes et un pour collecter les cibles potentielles. Selon Qihoo 360, plus de deux millions d’adresses d’appareils vulnérables figurent actuellement sur une liste, en attente d’être infectés. Voilà qui promet.

Des attaques plus sophistiquées sont possibles

Pour l’instant, les pirates n’ont pas encore appuyé sur la gâchette. L’un des premiers objectifs des pirates semble être l’attaque par déni de service distribué (DDoS). En effet, les chercheurs ont trouvé à l’intérieur d’un des exemplaires de malware les adresses de plus d’une centaine de résolveurs DNS ouverts. Ceux-ci pourraient justement servir à générer ce type d’attaques. Mais ce n’est pas tout.

Le malware embarque également un environnement d’exécution pour Lua, un langage de de script beaucoup utilisé dans le domaine des systèmes embarqués. Cette intégration permettra aux pirates « d’écrire des scripts d’attaques très complexes et très efficaces », souligne Qihoo 360. En d’autres termes, les pirates pourront utiliser leur armée d’appareils infectés pour exécuter des codes malveillants autre que le DDoS. Ce qui est en train de se créer sous nos yeux est donc une plateforme d’attaque multifonctionnelle géante. Ce qui fait froid dans le dos.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.