Des pirates russes ont exploité pendant presque un an une faille zero-day dans le client Windows de Telegram pour infecter les PC des utilisateurs avec des chevaux de Troie. Le but caché de ces attaques était d’installer des logiciels de minage ou d’espionnage. Dans certains cas, la victime peut se retrouver avec quatre mineurs lancés sur sa machine.

La faille a été détectée en octobre 2017 par les chercheurs de Kaspersky Labs. Elle est liée à une mauvaise gestion de la marque droite-à-gauche (« right-to-left mark » ou « right-to-left override »). Ce caractère Unicode spécial – codifié par « U+202E » – indique que les caractères qui le suivent sont à lire de droite à gauche. Il est utilisé dans des textes qui, par exemple, mélangent des langues occidentales et orientales (arabe, hébreu). Le problème, c’est ce que ce caractère permet également à des pirates d’induire les utilisateurs en erreur sur la nature d’un fichier. Ce type de manipulation est d’ailleurs un grand classique et a déjà été utilisé dans le passé pour diffuser des malwares par email.

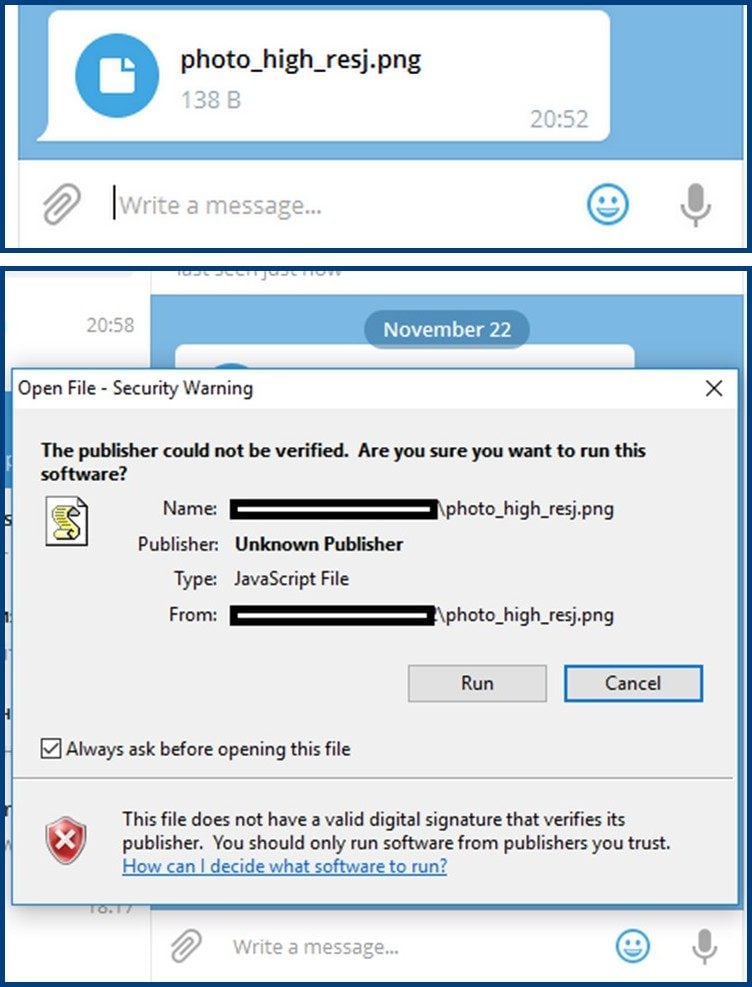

Une fausse image avec un vrai malware

Dans le cas présent, les pirates russes ont diffusé des fichiers qui ressemblaient à des images, mais qui en réalité étaient des fichiers exécutables. Le fichier Javascript « photo_high_re*U+202E*gnp.js » apparaît ainsi comme le fichier PNG « photo_high_resj.png ». Si l’utilisateur télécharge ce fichier et tente de l’ouvrir, Windows affiche un message l’alertant sur le fait qu’il s’agit d’un fichier Javascript. Mais comme le nom du fichier apparaît là aussi en .PNG, on a vite fait de se tromper et de cliquer sur « exécuter ».

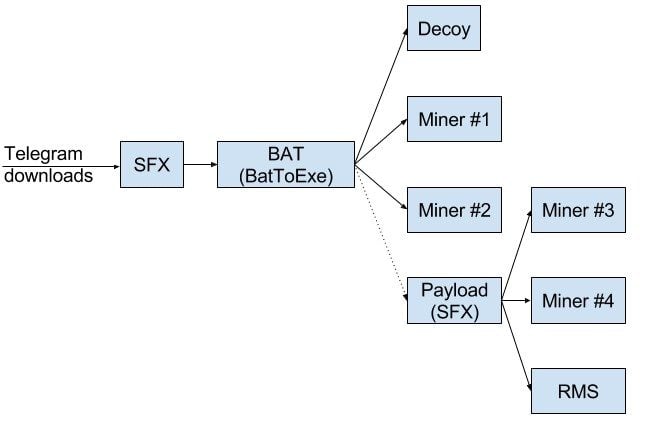

Une fois que les pirates ont mis un premier pied dans la porte, ils déroulent leurs attaques. L’un des scénarios rencontrés est l’installation d’une porte dérobée que les pirates arrivent à contrôler au travers d’un bot Telegram. Cette backdoor permet ensuite d’installer d’autres malwares tels que des enregistreurs de frappes de clavier. L’autre scénario, plus fréquent, est l’infection du poste avec des logiciels de minage. L’installateur est un fichier exécutable SFX camouflé en image. Quand il est exécuté, il affiche effectivement une image, mais lance en douce un ou deux logiciels de minage. Il peut également télécharger d’autres logiciels de minage.

Alerté par Kaspersky Labs, les développeurs de Telegram ont depuis apporté un correctif à la version Windows. L’arnaque de la marque droite-à-gauche n’est donc plus faisable. Les victimes se situent principalement en Russie.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.