Si vous avez beaucoup de terminaux et d’objets connectés à la maison, il serait intéressant de savoir si l’un de ces équipements ne représente pas un risque pour votre sécurité informatique. Pour le savoir, il faut faire un audit de vulnérabilités du réseau. Nous vous proposons deux méthodes. La première, basée sur Bitdefender Home Scanner, est simple et rapide. La seconde, basée sur Nessus Home, est un peu plus complexe, mais aussi plus complète.

Méthode 1 : Bitdefender Home Scanner

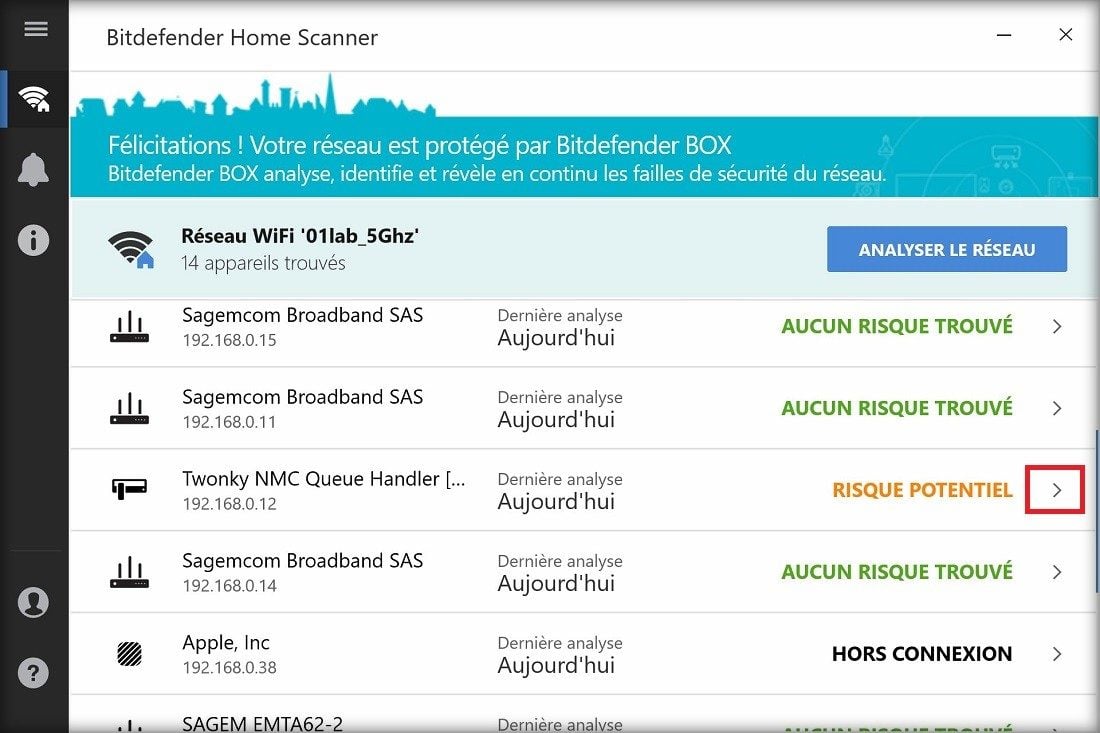

Téléchargez l’exécutable d’installation de Bitdefender Home Scanner sur le site de l’éditeur ou sur 01net.com. Une fois l’installation terminée, lancez le logiciel. Celui-ci vous demandera alors si le réseau sur lequel votre ordinateur est connecté est bien votre réseau domestique. Confirmez et lancez l’analyse de vulnérabilités, qui prendra quelques minutes. Une fois l’analyse terminée, le logiciel vous listera tous les équipements connectés à votre réseau, classés par adresse IP. Il indiquera pour chacun d’eux s’il a trouvé un risque potentiel ou non.

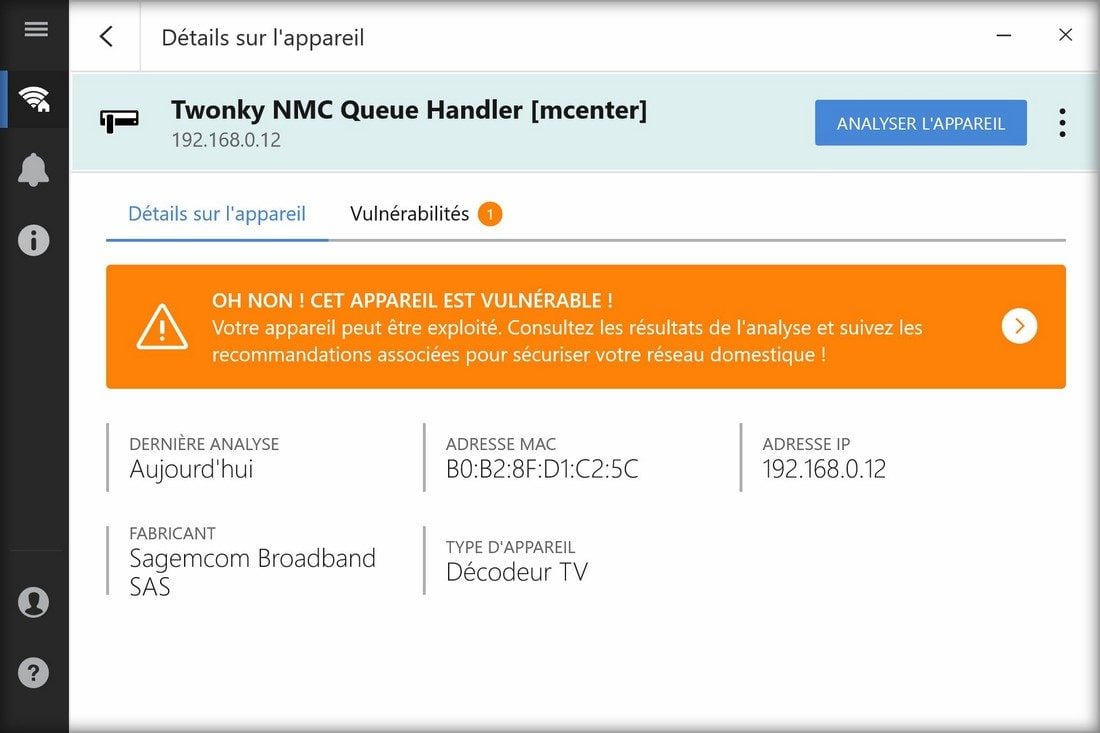

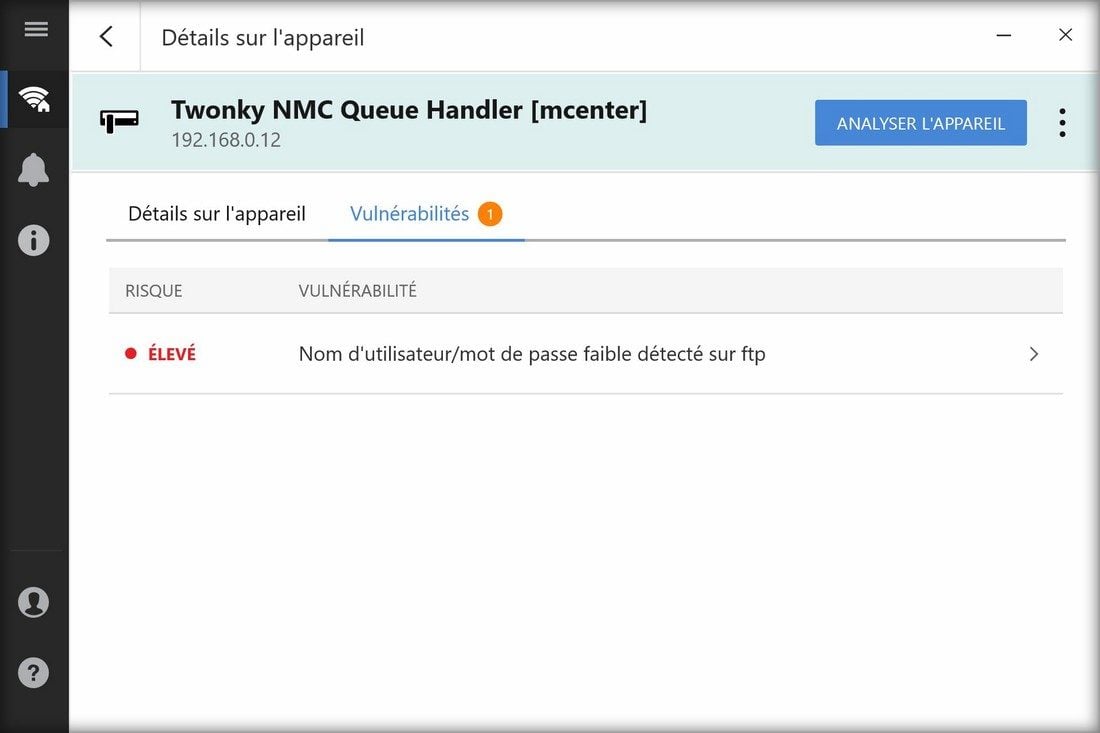

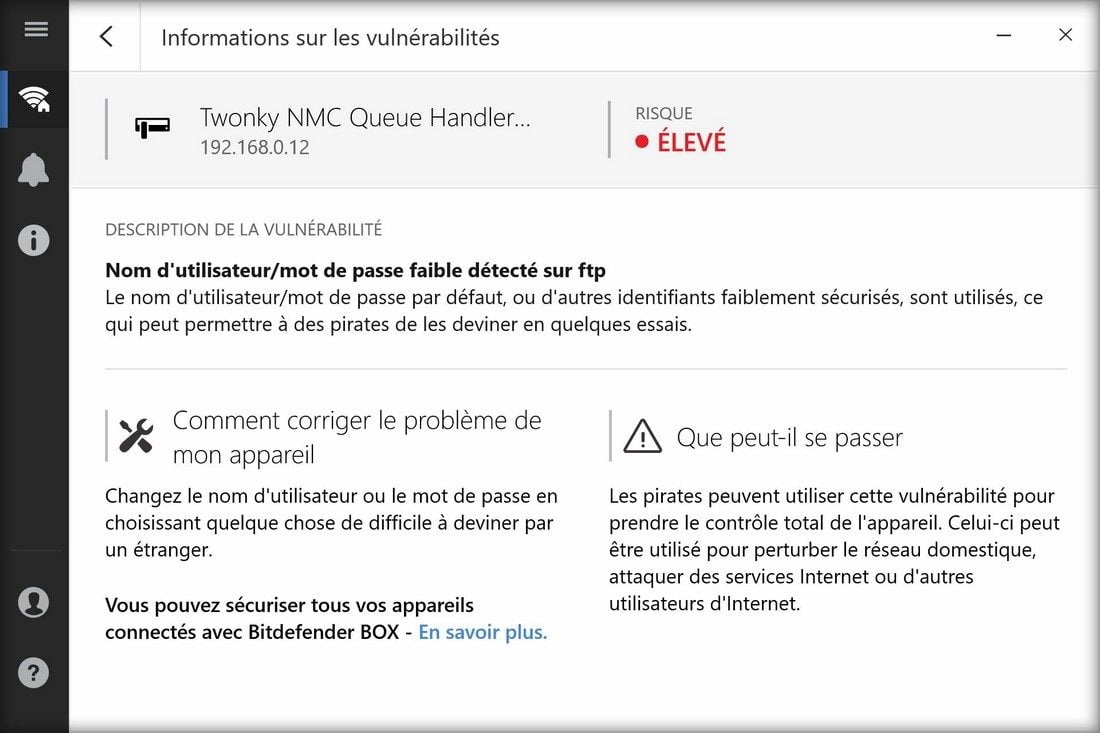

Dans le cas d’un risque potentiel, vous pouvez ensuite cliquer sur la flèche à droite et obtenir des informations plus détaillés sur l’équipement en question et la faille potentielle détectée. Le cas échéant, Bitdefender Home Scanner vous donnera des conseils pour combler cette brèche. Généralement, il s’agira de changer un mot de passe ou de mettre à jour le système de l’équipement.

Méthode 2 : Nessus Home

Nessus est un scanner de vulnérabilités professionnel que l’on peut activer avec une licence gratuite « Home », limitée à 16 équipements connectés. Pour le télécharger, il faut d’abord obtenir une clé de licence sur le site web de Nessus, en donnant un nom et un adresse email. Le téléchargement du logiciel se fait sur une autre page. Choisissez la version correspondant à votre système d’exploitation, téléchargez-la et lancez l’installation. En fonction de la configuration de la machine, Nessus installera un ou plusieurs logiciels supplémentaires qui l’aideront à faire ses analyses. Ainsi, sur Windows, il installera le logiciel de capture de paquets WinPCap.

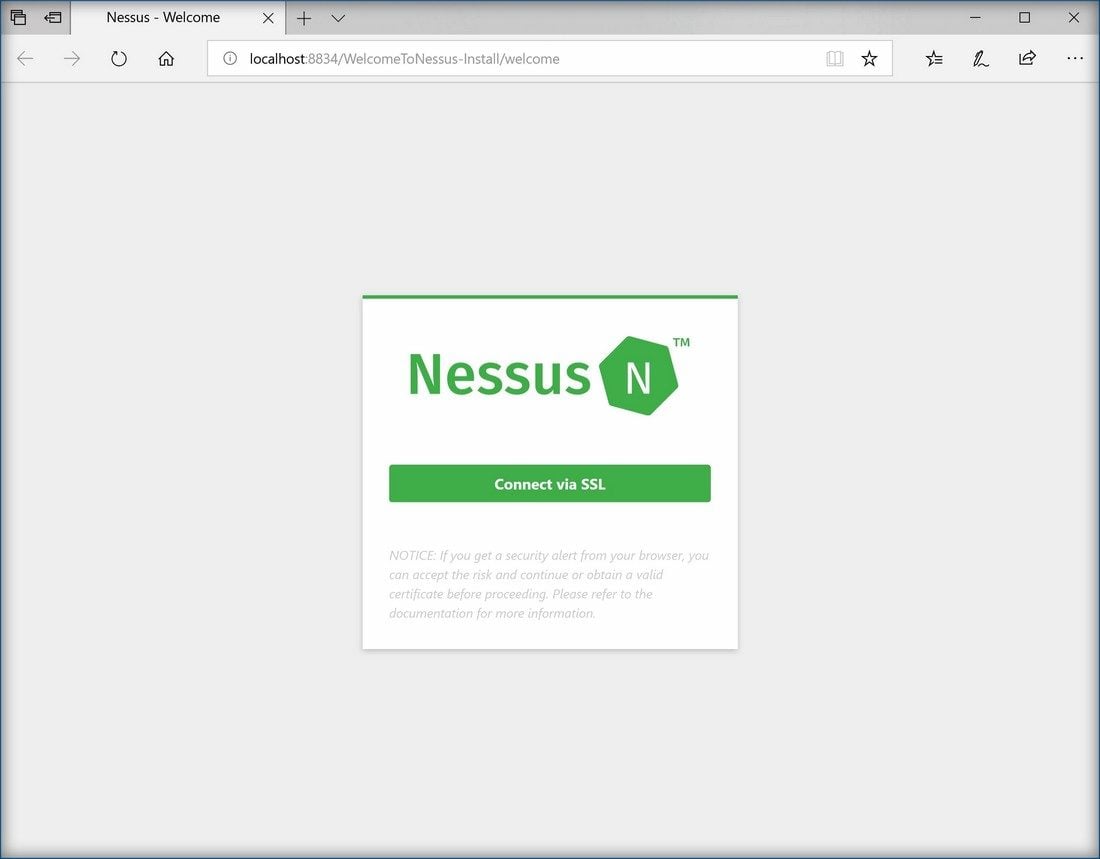

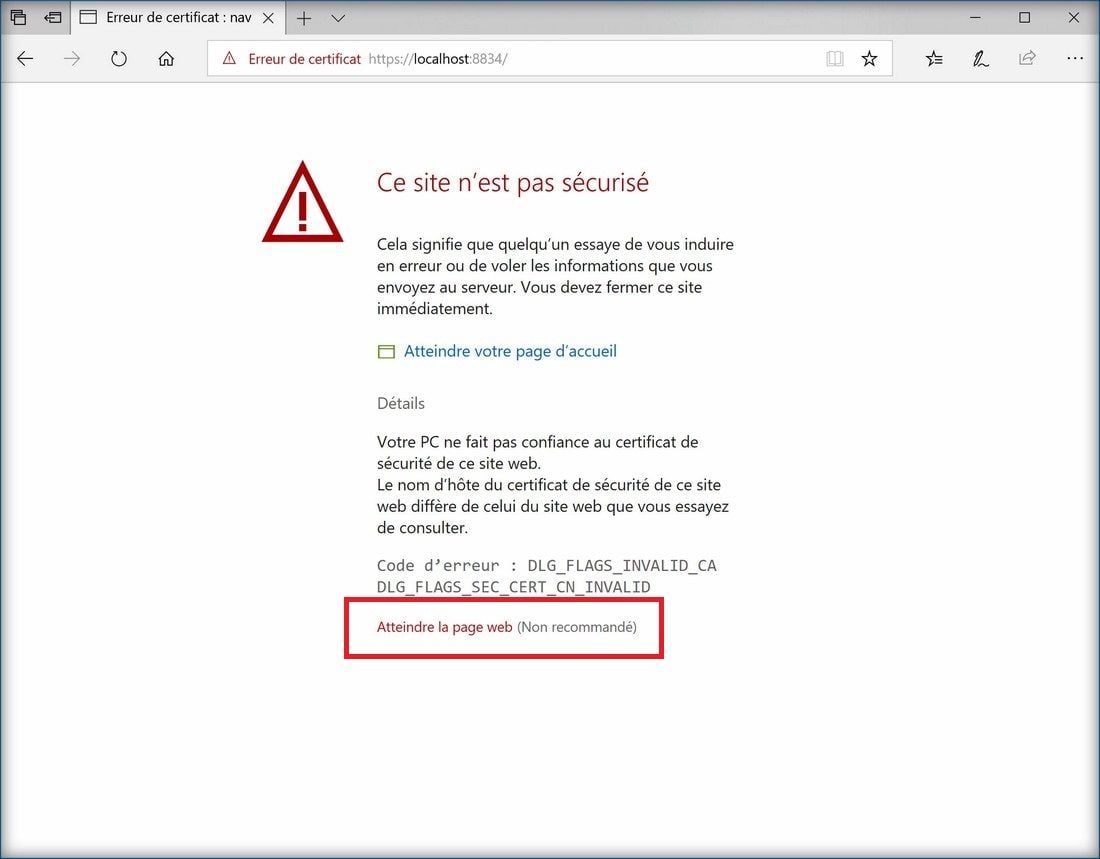

Un fois l’installation terminée, vous êtes invités à vous connecter à l’interface d’administration de Nessus, qui s’exécute sur un serveur web local. Pour cela, il faut accepter une exception de sécurité liée au certificat SSL autosigné de Nessus. N’ayez aucune crainte, c’est totalement sans risque.

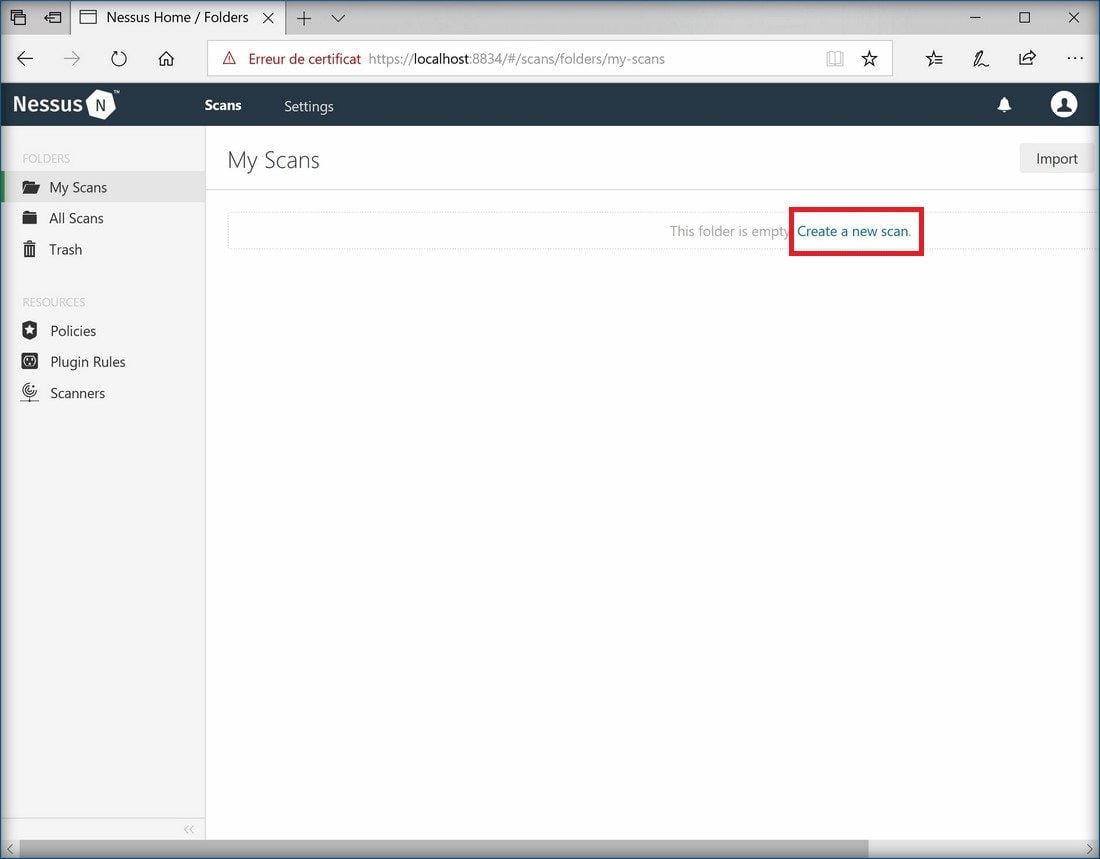

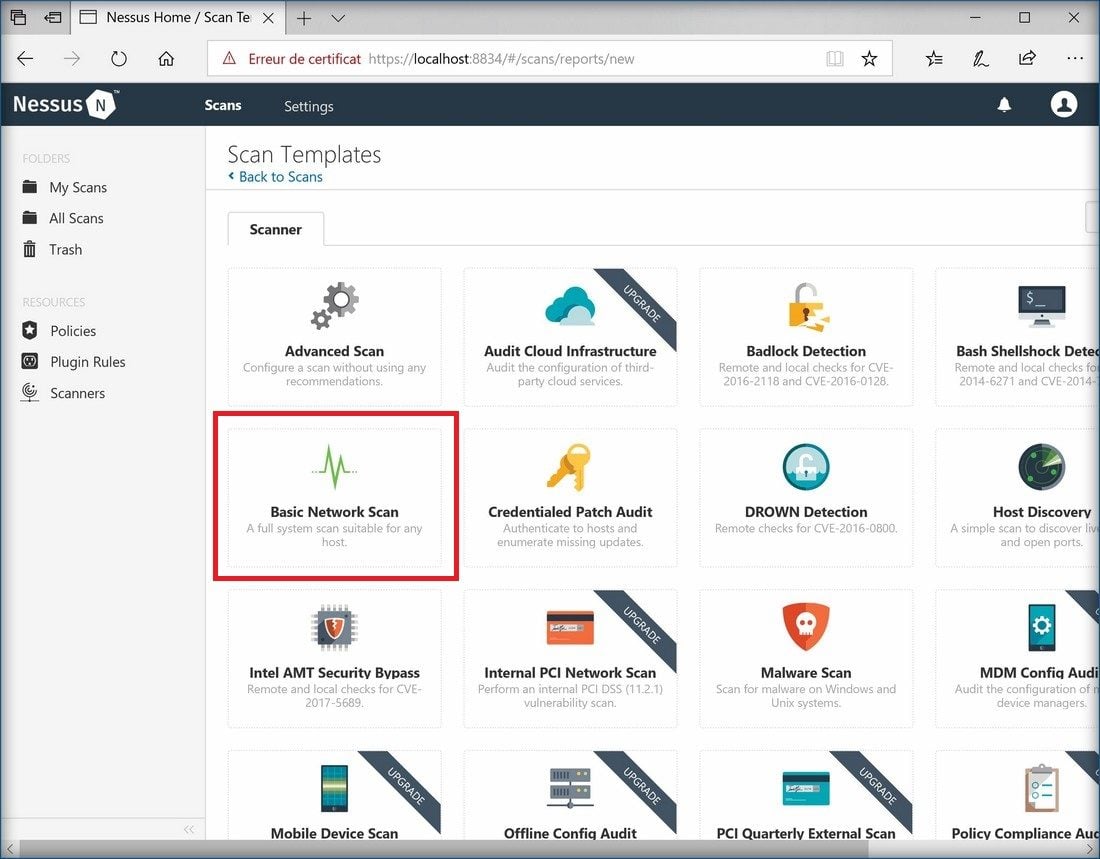

Ensuite, il ne reste plus qu’à créer un compte local pour accéder enfin à l’interface d’administration. Cliquez alors sur « Create a new scan », puis sur « Basic Network Scan ».

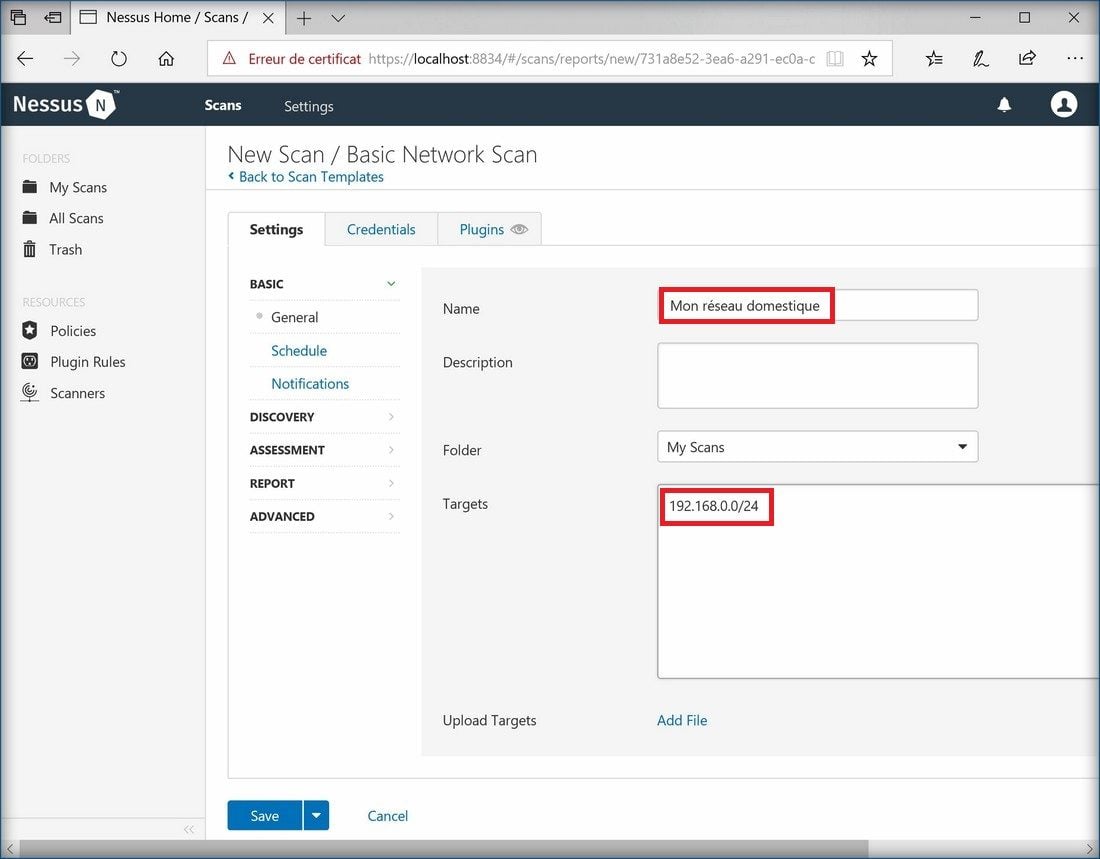

Vous arrivez ensuite sur un formulaire dans lequel il suffit de remplir le champs « Name » et « Targets ». Pour le premier, vous pouvez mettre ce que vous voulez. Pour le second, il faut indiquer le champs d’adresses IP de votre réseau local, par exemple 192.168.0.0/24.

Pour trouver ce champ d’adresses, ce n’est pas très compliqué. Cliquez sur le menu Windows, tapez « cmd » dans le champ recherche, exécutez le logiciel cmd.exe et tapez la commande « ipconfig ». Vous connaitrez alors l’adresse IPv4 locale de la machine, et découvrirez également les trois premiers nombres de IP. Sur Nessus, afin de scanner sur l’ensemble du champ d’adresses, il suffit de remplacer le dernier chiffre par 0 et d’ajouter « /24 ».

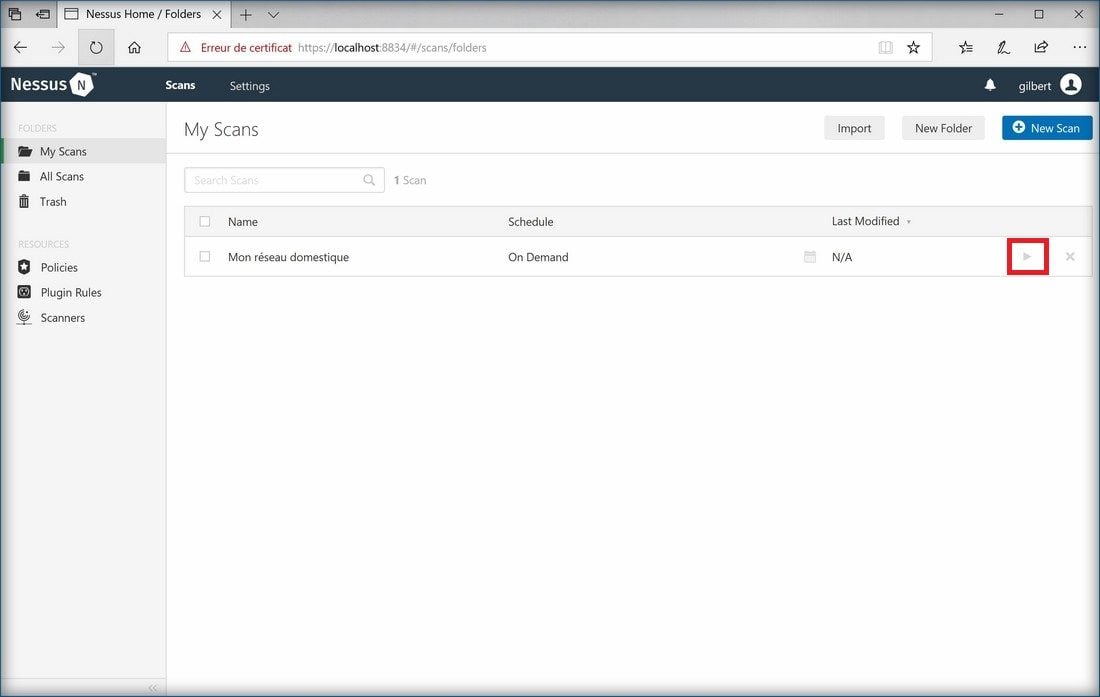

Sauvegardez votre configuration de scan, puis cliquez sur la petite flèche pour lancer l’analyse. Celle-ci sera sensiblement plus longue que pour Bitdefender Home Scanner. Allez-vous prendre un petit café et revenez plus tard.

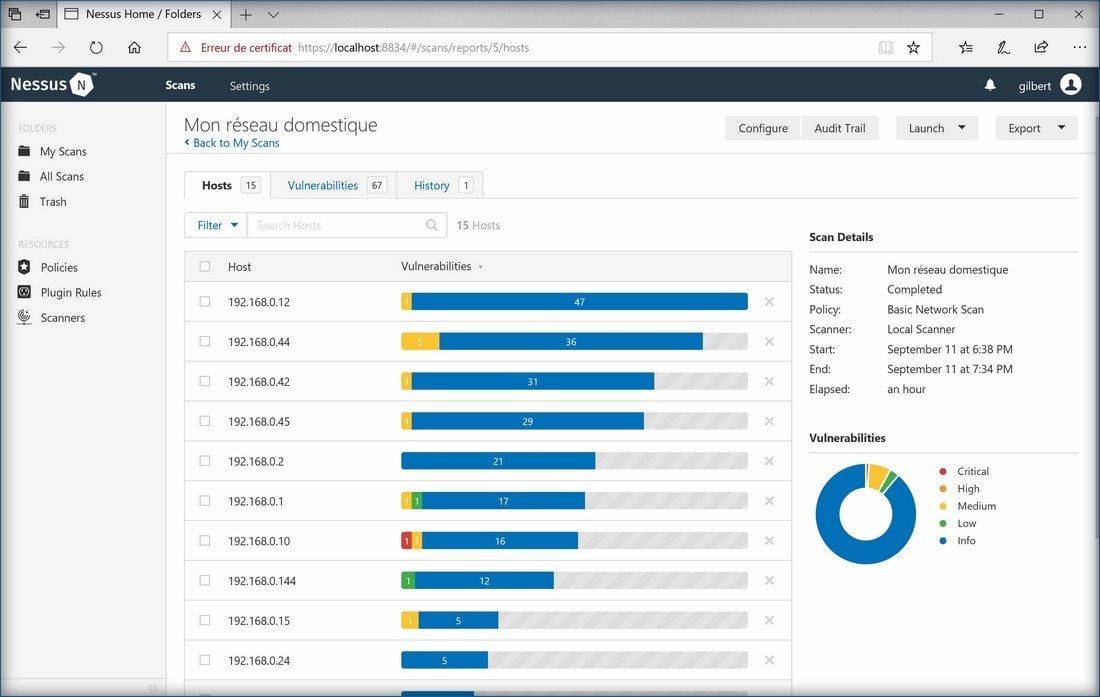

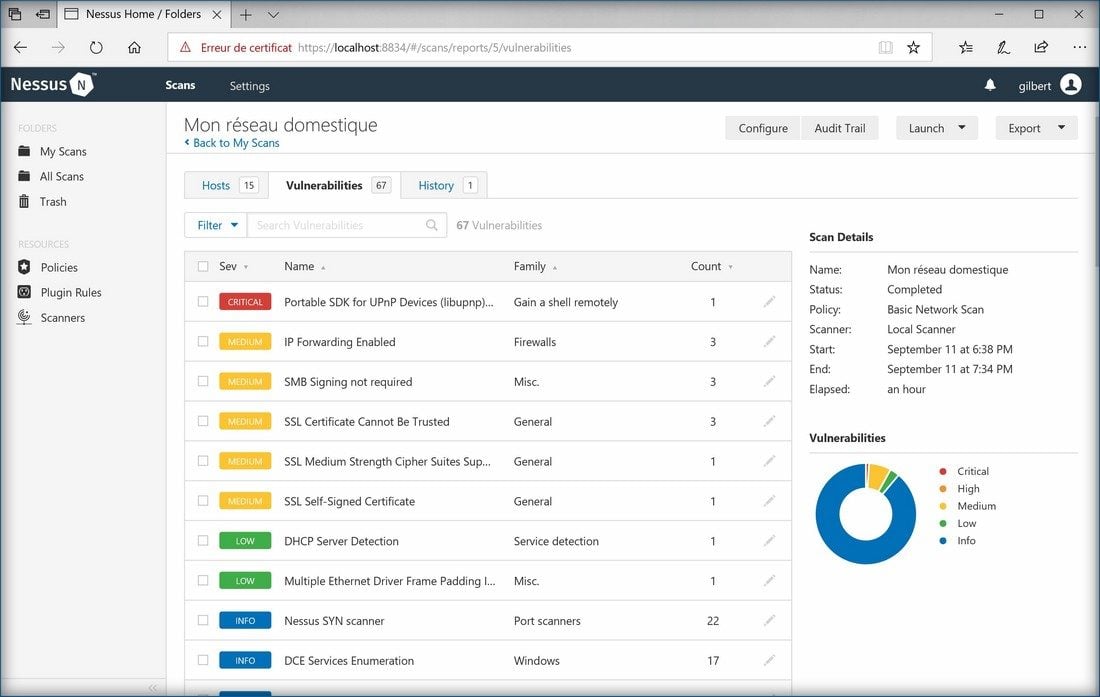

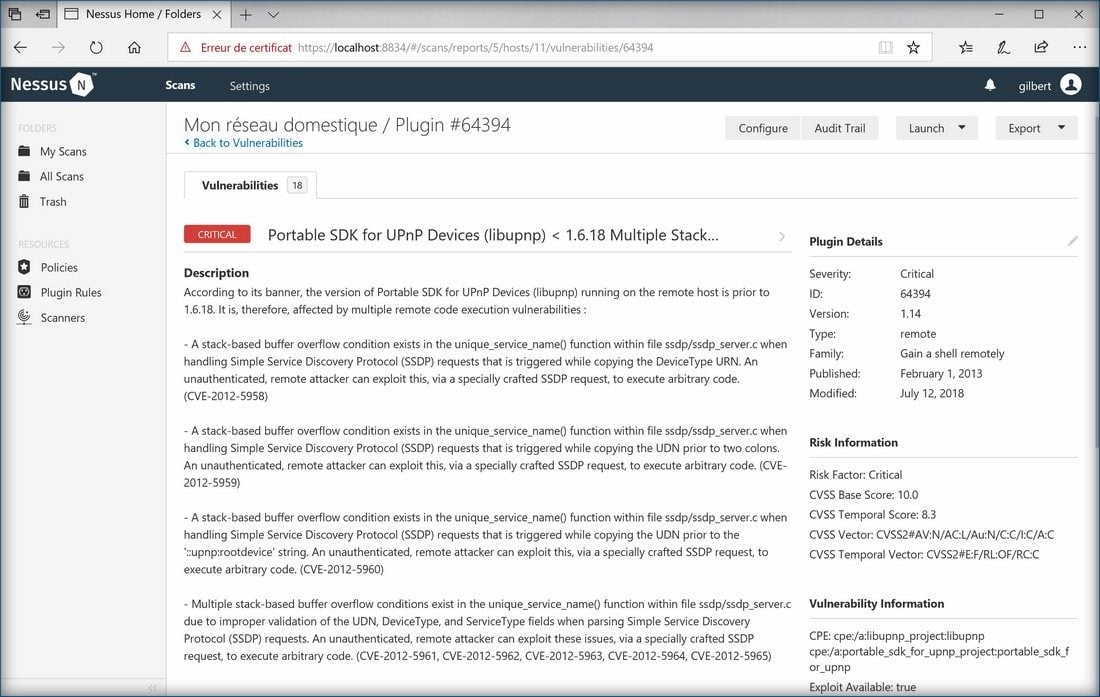

Une fois l’analyse terminée, le logiciel listera toutes les failles potentielles, classées par adresses IP ou par niveau de criticité. Là encore, il sera possible d’avoir des informations détaillées sur les équipements, les failles trouvées et les solutions à mettre en œuvre. Vous remarquerez que celles-ci sont beaucoup plus précises, mais aussi beaucoup plus techniques. Cliquez sur « Vulnerabilities » pour découvrir les failles les plus graves en premier. Vous pourrez ensuite cliquer sur chaque élément qui pose problème : Nessus vous donnera alors un descriptif complet de la faille et vous proposera le cas échéant une solution pour y remédier.

Remarque finale

Les deux méthodes ne donnent pas forcément les mêmes résultats. C’est normal, car l’analyse de vulnérabilités n’est pas une science exacte. Certains scanners sont plus efficaces que d’autres pour certaines failles. Par ailleurs, leurs listes de failles peuvent comporter des faux positifs, c’est-à-dire des failles qui n’existent pas en réalité. C’est pourquoi il faut toujours vérifier sur l’équipement en question si la faille existe vraiment.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.