Le chercheur en sécurité Jimmy Bayne a découvert une nouvelle technique pour voler le mot de passe Microsoft d’un utilisateur Windows. Il a créé un arrière-plan malveillant qui, lorsqu’on double-clique dessus, va initier une connexion réseau vers un serveur distant auquel le système tentera de se connecter, et donc livrer les précieux identifiants. Pourquoi ? Un arrière-plan n’est rien d’autre qu’un fichier (avec l’extension .theme) dans lequel sont référencés des paramétrages et des ressources, telle que l’image à utiliser.

Or, il s’avère que l’on peut référencer des ressources externes qui se trouvent dans des répertoires protégés. Dans ce cas, le système Windows va lancer un processus d’authentification plus ou moins automatisé. Dans l’exemple fourni par Jimmy Bayne, il s’agit d’une ressource web accessible par HTTPS. Celle-ci provoque l’ouverture d’une fenêtre de connexion, ce qui est assez visible et, finalement, peu dangereux.

https://twitter.com/bohops/status/1302264069311926274

Mais d’après l’expert, si on référence une ressource de type WebDAV ou SMB, Windows va lancer une authentification automatique par le protocole NTLM (NT Lan Manager). Dans ce cas, le système envoie au serveur distant le login et une empreinte du mot de passe de l’utilisateur. Si celui-ci est faible, le pirate pourra assez vite retrouver le code secret en clair, en utilisant une attaque par dictionnaire.

Le chercheur a alerté Microsoft, mais celui-ci n’y a pas vraiment prêté attention, estimant qu’il s’agit non pas d’une faille, mais d’une fonctionnalité. C’est une question de point de vue.

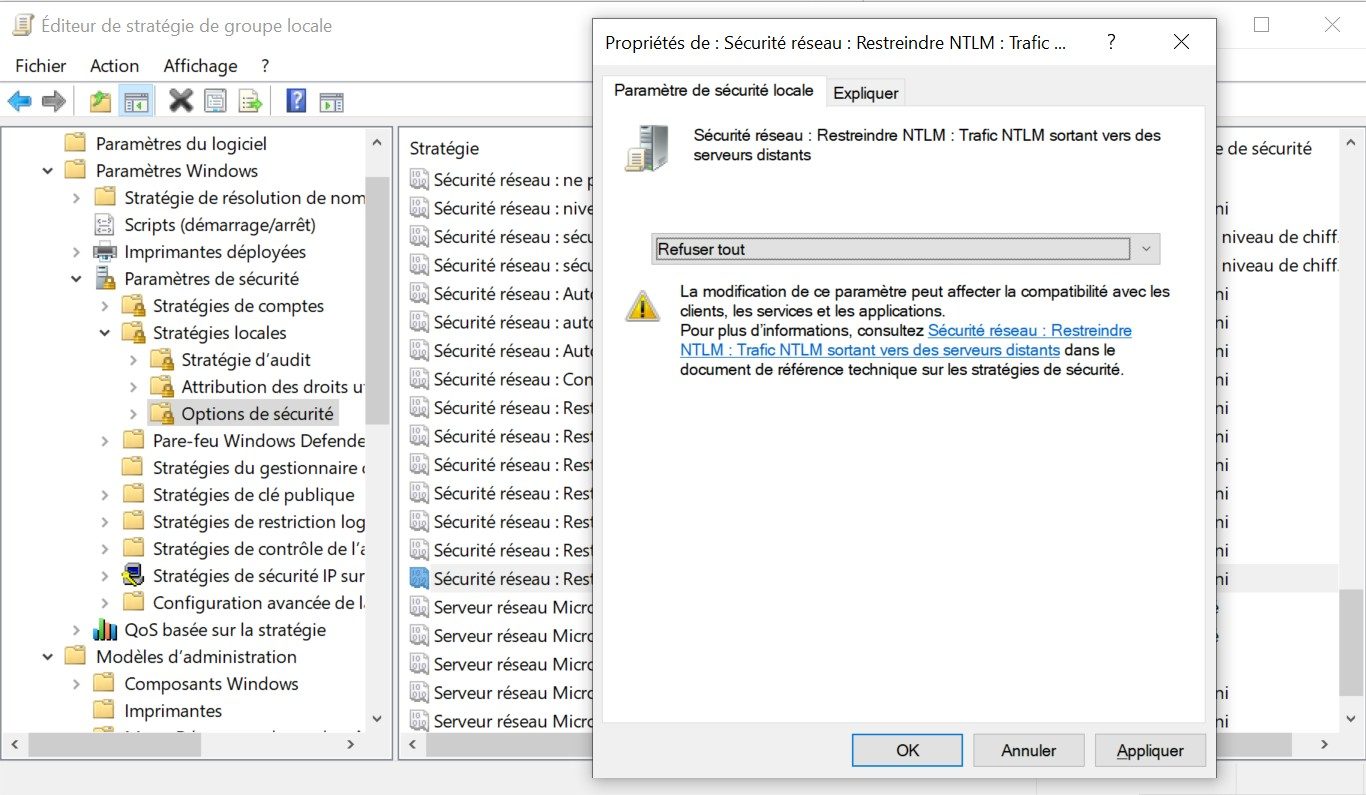

Selon BleepingComputer, il est possible néanmoins de se protéger contre ce type d’arnaque en modifiant un paramètre dans l’éditeur de stratégie de groupe locale. Il suffit de refuser tout trafic NTLM sortant vers des serveurs distants.

Cette technique ne fonctionne que sur Windows 10 Pro et Entreprise. Pour Windows Home, il faut plonger ses mains dans le gestionnaire de registre, ouvrir la clé « HKEY_LOCAL_MACHINESystemCurrentControlSetControlLsaMSV1_0 », créer une nouvelle entrée baptisée « RestrictSendingNTLMTraffic » et lui attribuer la valeur 2. Évidemment, si votre ordinateur doit se connecter à des ressources NTLM, cela n’est malheureusement pas une solution. Il faudrait alors nécessairement passer par l’éditeur de stratégie de groupe locale et définir des filtres.

Source : BleepingComputer

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.