On en sait davantage sur le processus de démantèlement d’Emotet, l’un des chevaux de Troie les plus virulents de ces dernières années.

La semaine dernière, Europol avait en effet annoncé le « démantèlement par l’intérieur » de ce botnet qui compte plus de 1,6 million d’ordinateurs zombies dans le monde. Mais l’agence européenne n’a pas donné de détails sur la manière dont cela allait se produire. Grâce à un communiqué de presse de l’Office fédéral allemand de la police criminelle (BKA, Bundeskriminalamt) et une analyse technique de Malwarebytes, on sait désormais ce qui va se passer. Et c’est pour le moins original.

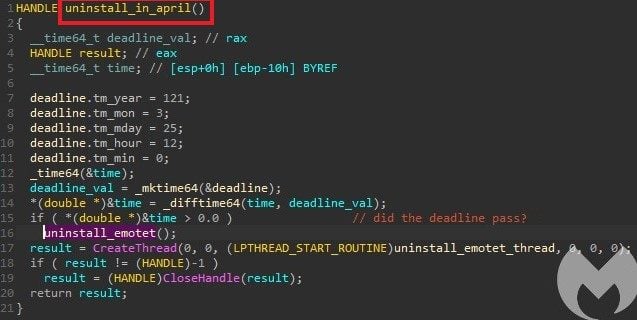

En s’appuyant sur les serveurs de commande et contrôle qui ont pu être saisis, les forces de l’ordre allemandes ont diffusé leur propre code sur les systèmes infectés. D’après Malwarebytes, les policiers utilisent le mécanisme de mise à jour du botnet pour déposer un fichier DLL (EmotetLoader.dll) auprès de toutes les victimes, qu’elles soient situées en Allemagne ou ailleurs. Cela s’est visiblement fait en coordination avec les autres forces de l’ordre, comme l’explique un communiqué du Département de la Justice des États-Unis.

La police collecte l’adresse IP et les processus actifs

D’après le BKA, le nouveau module a pour effet de placer le malware en quarantaine, de couper les liens avec les serveurs des pirates et, en échange, d’établir un canal de communication avec des serveurs de la police allemande.

Elle va ainsi pouvoir collecter un certain nombre d’informations techniques, comme le nom et l’adresse IP du système infecté, ainsi que ses processus actifs. Ces données sont collectées par l’Office fédéral de la sécurité de l’information (BSI, Bundesamt für Sicherheit in der Informationstechnik), qui les transmettra — par l’intermédiaire du réseau international des centres de réponses aux attaques informatiques (CERTs) — aux différents fournisseurs d’accès concernés.

Ces derniers pourront alors alerter leurs clients. « Le but est de reconnaître les systèmes des victimes et de les nettoyer afin d’arrêter la propagation d’Emotet et d’autres logiciels malveillants », indique le BKA.

En effet, à compter du 25 avril prochain, le module DLL de la police va procéder à la désinstallation définitive d’Emotet sur les systèmes infectés. Mais ce n’est malheureusement pas suffisant, car Emotet est une plate-forme de type « Malware as a service » qui sert à installer d’autres codes malveillants. Il est donc important de pouvoir identifier les victimes pour que ces derniers puissent procéder à un nettoyage en profondeur de leurs systèmes.

Sources: BKA, Malwarebytes, DoJ

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.