Intel est de nouveau épinglé pour une importante faille de sécurité dans ses processeurs. Les puces concernées sont celles dédiées aux serveurs et stations de travail, et fabriquées après 2012 (Intel Xeon E5, E7 et SP). Pour des raisons de performance, ces processeurs disposent d’un cache appelé DDIO (Data Direct I/O). Celui-ci est directement accessible depuis une ou plusieurs cartes réseau, et il est activé par défaut. Un groupe de chercheurs des universités Vrij Universiteit Amsterdam et ETH Zurich vient de montrer qu’il est possible de s’appuyer sur ce cache pour révéler le contenu de communications chiffrées dans un réseau de datacenter.

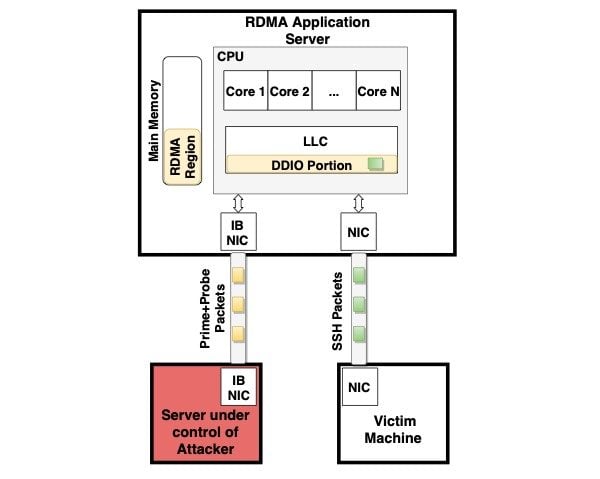

Le scénario d’attaque imaginé par les chercheurs, et qu’ils ont appelé « NetCAT », est le suivant. Un pirate loue un serveur dans une salle de colocation. Cette machine est connectée à un serveur d’application partagé avec d’autres clients, « ce qui est assez courant dans les data centers », soulignent les chercheurs.

Supposons que la victime soit connectée à ce serveur d’application par une connexion chiffrée SSH, ce qui est également assez courant. L’attaquant peut alors ausculter l’état du cache DDIO par une technique appelée « Prime & Probe » et, ainsi, en déduire les temps d’arrivée des paquets réseau envoyés par la victime à chaque fois qu’elle tape une lettre sur son clavier.

Or, il s’avère que toutes les touches de clavier ne sont pas tapées avec la même rapidité. Cela dépend de leur position relative par rapport à la touche précédente. En utilisant un algorithme d’analyse statistique, les chercheurs ont découvert qu’il est alors possible de révéler les frappes de clavier de la victime. Ils ont réalisé une vidéo YouTube qui montre cette attaque assez spectaculaire.

Dans leur article scientifique, les chercheurs montrent que cet accès au cache DDIO permet également de mettre en place des canaux de communication secrets, par exemple entre deux machines qui ne sont pas censées être interconnectées. Ce qui pourrait être très utile pour exfiltrer des données sensibles. Le débit d’un tel canal, en revanche, serait assez faible, autour de 145 ko/s.

Intel a reconnu la gravité de cette vulnérabilité et a récompensé les chercheurs pour cette découverte. En effet, cette faille concerne non seulement les entreprises qui utilisent des datacenters partagés, mais aussi tous ceux qui sont clients d’un cloud public. L’attaque NetCAT peut, potentiellement, mettre en danger les données échangées sur une telle plateforme.

La bonne nouvelle, c’est que cette attaque est complexe à mettre en œuvre et ne devrait donc pas figurer tout de suite dans l’arsenal classique des pirates. Pour se protéger, il n’y a pour l’instant qu’une seule solution : désactiver le cache DDIO. Malheureusement, cela peut sensiblement dégrader la performance des flux et créer des goulets d’étranglement dans les réseaux. Pour certaines applications, la latence pourrait ainsi augmenter de 11 à 18 %.

Source: Note de blog des chercheurs

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.