Amis espions, diplomates ou simplement utilisateurs soucieux de votre vie privée, ne laissez pas votre PC portable sans surveillance, s’il est équipé d’un port Thunderbolt.

Des chercheurs de l’université néerlandaise d’Eindhoven viennent de démontrer la vulnérabilité de la prise développée par Intel. Cette faille vient de ses performances. Ses taux de transferts ultras rapides sont en partie rendus possibles par un accès plus direct à la mémoire de l’ordinateur, c’est là la source de la faille mise en lumière par l’outil de hack Thunderspy, développé par ces chercheurs.

S’ils qualifient de « forteresse » les protections mises en place par Intel autour du Thunderbolt – qu’Intel avait déjà renforcé à la suite de la découverte d’autres failles – la forteresse est tombée avec Thunderspy. Cet outil, comme son nom l’indique, est plus à mettre dans les mains des vrais espions que du commun des mortels.

Pour être exploitée, la faille demande en effet un accès physique à la machine, dans de nombreux cas même, il faut ouvrir la carlingue du PC avec un tournevis. Mais elle ne demande que cinq minutes pour être pleinement exploitée et le hack ne laisse aucune trace sur la machine hôte (à part si vous forcez trop sur le tournevis).

Les chercheurs notent que les machines touchées sont celles produites avant 2019 qui ne bénéficient pas d’une protection de noyau DMA. Or, le souci c’est qu’il semblerait qu’il s’agisse du gros des troupes.

HP protégé dès 2019, le reste de l’industrie reste coi

Wired qui a révélé l’information a contacté différents constructeurs de PC ainsi qu’Intel, qui est en contact régulier avec les chercheurs – ils lui ont communiqué la faille, il y a trois mois. L’objectif de Wired était de savoir quelles sont les machines bénéficiant d’une protection contre cette attaque « impossible à corriger de manière logicielle ».

Le moins que l’on puisse dire c’est que le bilan est décevant : Lenovo répond être en train de regarder, Dell, dont les chercheurs affirment ne jamais avoir testé une seule machine protégée, répond que les utilisateurs « devraient éviter de connecter des objets inconnus sur leur machine », Samsung n’a pas répondu et Intel… renvoie vers les constructeurs.

Le bon élève du jour est HP, qui affirme que « la plupart des PC grand public et nos Mobile Workstation (gamme professionnelle) intègrent Sure Start Gen5 », un outil de protection de la machine (et donc du Thunderbolt) depuis début 2019. Le fabricant ajoute que « la protection contre les attaques DMA via la prise Thunderbolt est activée par défaut ».

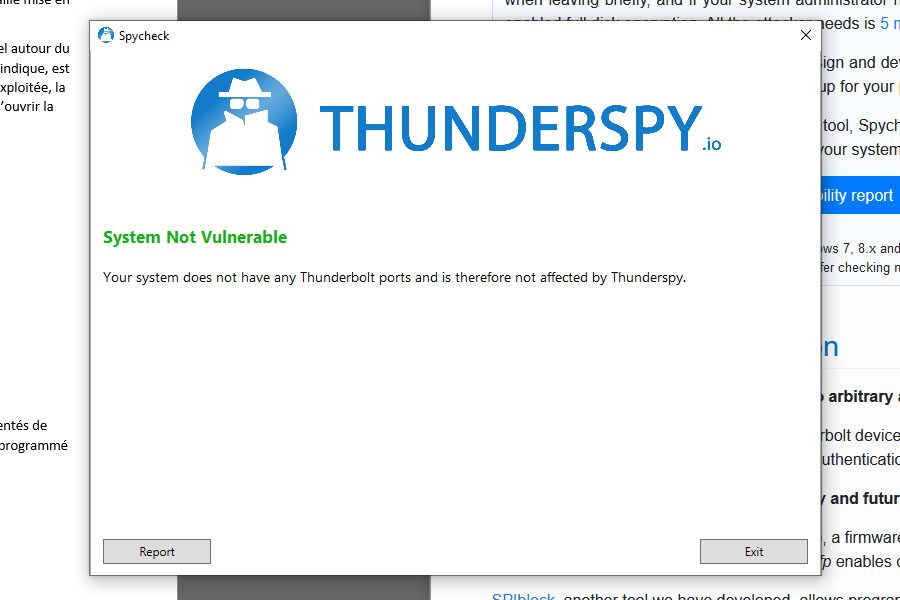

Loin d’être des vilains, les chercheurs qui documentent leur travail, ne se sont pas contentés de développer un outil de piratage et de décrire les mécanismes de l’attaque, ils ont aussi programmé un petit outil de détection de la faille téléchargeable sur le site de thunderspy.io.

Pas de quoi renforcer la protection qui se doit d’être matérielle, mais cet utilitaire permet au moins savoir si, oui ou non, votre machine est potentiellement à risque.

Source : Thunderspy via Wired

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.