Si vous avez une voiture avec accès et démarrage sans clé (Passive Key Entry System, PKES), vous êtes probablement très satisfait du confort que procure cette technologie. Plus besoin de sortir sa clé, il suffit de l’avoir en poche pour que le véhicule puisse être ouvert et démarré. Le problème, c’est que ce système de clé sans contact passive est extrêmement facile à déjouer. Récemment, une vidéo diffusée par la police anglaise du West Midlands a montré que des voleurs ont besoin de moins de deux minutes pour le contourner et partir avec le véhicule, sans aucune effraction.

Ce type de vidéo n’est pas nouveau. Ce genre d’attaque non plus. Elles circulent depuis plusieurs années. En effet, la vulnérabilité des systèmes PKES a été démontrée dès 2011 par des chercheurs en sécurité de l’école polytechnique fédérale de Zurich, matériel à l’appui. En réalité, le hack n’est pas très compliqué. La voiture émet en permanence un signal de présence destiné à la clé sans contact. Si cette dernière est à proximité de la voiture, elle renvoie un message de déverrouillage. Et si elle est à l’intérieur de la voiture, elle déverrouille le bouton de démarrage.

148 modèles de voitures vulnérables

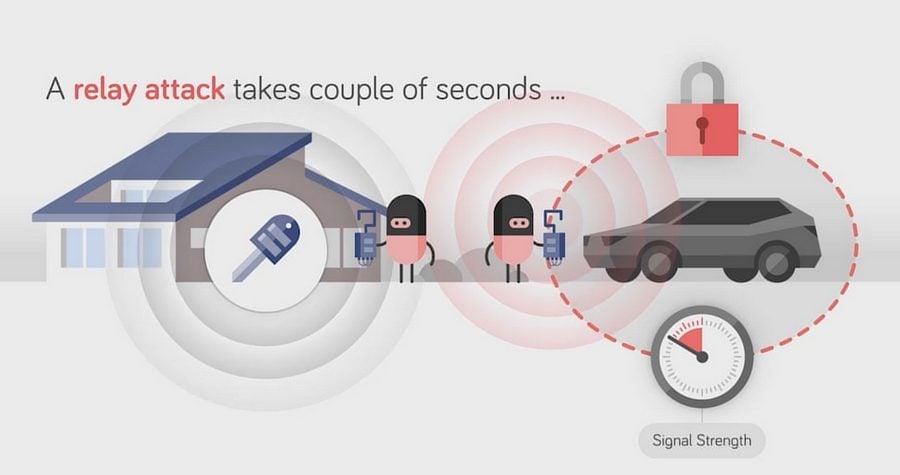

L’évaluation de cette proximité se fait sur la base de l’amplitude du signal de présence. Plus il est fort, plus la voiture est jugée proche. Pour hacker la voiture et la tromper, l’idée est alors d’utiliser une paire d’antennes munies d’amplificateurs pour relayer le signal entre la voiture et la clé sans contact. Le système PKES n’y voit que du feu et estime que les conditions de proximité sont remplies, provoquant l’envoi des messages de déverrouillage.

Ce sujet est suivi avec beaucoup d’attention par l’association allemande des automobilistes, l’ADAC. Au 16 octobre 2017, elle a référencé 148 modèles de voitures vulnérables, dont treize chez Renault, cinq chez Citroën et trois chez Peugeot. L’attaque fonctionne également sur certaines motos, où ce type de système commence à être intégré. Le nombre de vol n’est donc pas prêt de décliner, d’autant plus que ces équipements deviennent de plus en plus performants et de moins en moins chers à fabriquer.

En avril dernier, les chercheurs en sécurité de la société Qihoo 360 ont présenté une paire d’émetteurs-récepteurs capables de relayer le signal de présence sur une distance de 300 mètres pour un coût matériel de seulement 20 euros. L’année précédente, il fallait encore dépenser dix fois plus pour un rayon d’action trois fois moindre. Inutile de dire que ces produits se trouvent également sur le marché noir.

On pourrait s’étonner que ce piratage simpliste soit encore possible six ans après la révélation des chercheurs de Zurich. Le problème, c’est qu’il n’est pas facile de changer l’équipement électronique sur un vaste parc de voitures. Par ailleurs, comme il ne s’agit pas non plus d’un risque vital, les constructeurs ont visiblement pris la décision de laisser courir.

On pourrait aussi se demander comment un système aussi bêtement vulnérable a pu être créé et implémenté par ces géants industriels. « Pour les constructeurs automobiles, la sûreté et la fiabilité ont toujours été les facteurs les plus importants. La sécurité informatique est un domaine qu’ils connaissent mal et dont ils n’ont pris conscience que récemment », explique Aurélien Francillon, l’un des chercheurs qui a participé à l’étude de 2011 et qui est désormais maître de conférence à l’institut de recherche Eurecom.

Une lueur d’espoir : les ondes ultra large bande

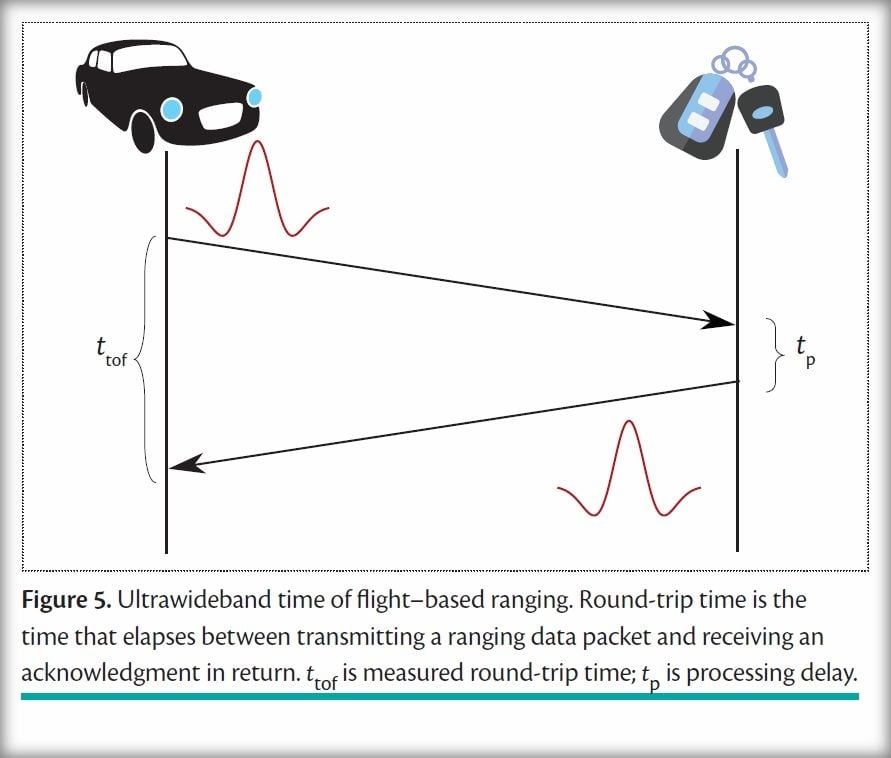

La bonne nouvelle, c’est qu’il existe désormais des systèmes de clés sans contact qui résistent à ce type d’attaque. La startup suisse 3db Access propose un système radio basé sur des pulsations à ultra large bande qui sont émises par la voiture, puis renvoyées par la clé si celle-ci est à proximité. En mesurant son temps de parcours, ce type d’ondes permet d’évaluer au centimètre près la distance entre la voiture et la clé.

Dans ce cas, s’intercaler avec des boîtiers ne fonctionne plus, car pour tromper le système il faudrait pouvoir envoyer des ondes relais qui soient plus rapides que la vitesse de la lumière. Ce qui est physiquement impossible. La startup a d’ores et déjà signé des contrats avec des acteurs de l’industrie automobile. « Nous sommes en démarrage de production. Les premiers modèles de voitures qui embarqueront cette technologie devraient sortir en 2019 », nous explique Boris Danev, le PDG. Si cette technologie tient ses promesses de fiabilité, on devrait alors assister à une généralisation des clés sans contact. « Ces clés passives sont très appréciés par les utilisateurs. Le fait qu’elles fonctionnent de façon automatique leur permet aussi d’éviter certaines erreurs, comme oublier de fermer la porte par exemple », souligne le PDG.

Mais en attendant 2019, que faut-il faire si on a une clé sans contact ? Les préconisations sont multiples. Dans leur analyse de 2011, les chercheurs en sécurité de Zurich recommandent de placer la clé, quand elle n’est pas utilisée, dans un petit boîtier en aluminium. Celle-ci va jouer le rôle de cage de Faraday et empêcher les ondes de rentrer ou sortir. Toutefois, les chercheurs précisent que ce type de protection n’est pas fiable à 100 %. Pour peu que l’attaquant dispose d’un équipement puissant, il pourrait quand même réussir son coup. L’autre solution est de retirer la batterie de la clé sans contact qui ne pourra plus envoyer de message d’ouverture de porte. Les forces de l’ordre, de leur côté, recommandent d’ajouter une barre antivol sur le volant et un traceur GPS.

Les clés actives ne sont pas mieux loties

Désactiver totalement le système PKES, comme le recommande l’association ADAC, peut paraître comme une bonne idée. Malheureusement, cela ne met pas forcément la voiture à l’abri du vol. Généralement, l’automobiliste se retrouve alors avec une clé active qui déverrouille la voiture lorsqu’on appuie sur un bouton. Or, ces systèmes sont tout aussi vulnérables, que ce soit au travers d’une attaque de rejeu ou d’une attaque cryptographique. « Je ne connais pas de voiture dont le système d’accès ne soit pas vulnérable », estime Aurélien Francillon.

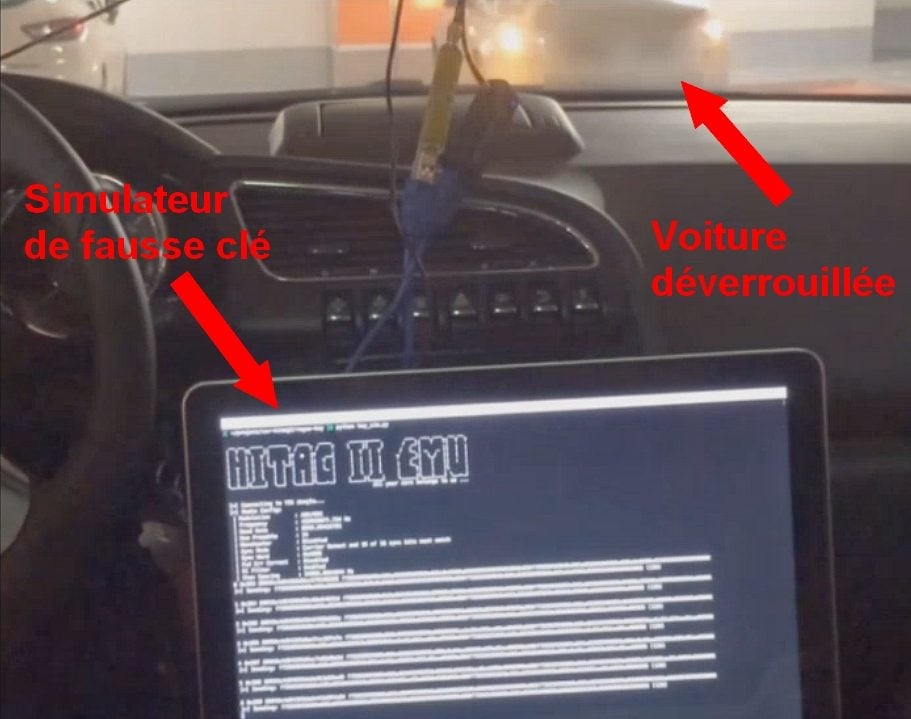

Les analyses de vulnérabilités sont nombreuses dans le secteur. Parmi les plus récentes figure une attaque sur l’algorithme de chiffrement Hitag-2 qui est utilisé dans beaucoup de clés actives, notamment chez Peugeot, Renault, Citroën, Opel, Nissan, Ford et Fiat.

A l’occasion de la conférence SSTIC 2017, des chercheurs de l’agence nationale de sécurité des systèmes d’information (ANSSI) ont montré une technique qui, après avoir capté quelques trames de communications entre une clé et une voiture, permet de forger une fausse clé en 15 minutes sur un cluster de trois instances Amazon EC2 avec cartes graphiques Tesla K80. Coût total de l’attaque : 45 euros.

Sur le fond, ce résultat n’est pas très étonnant car l’algorithme Hitag-2 a été identifié comme vulnérable sur un plan théorique dès 2006/2007. « Cette cryptographie est propriétaire, obsolète et cassée. Elle est à proscrire. Il est préférable d’utiliser des algorithmes approuvés par le monde académique. Cela évite des surprises », souligne Mathieu Bernard, l’un des chercheurs, lors de la présentation.

En 2016, des chercheurs de l’université de Birmingham ont révélé, à l’occasion de la conférence Usenix, une attaque similaire sur les clés actives de Volkwagen. Leur analyse montre que le constructeur n’utilise qu’une poignée de clés-maître pour l’ensemble de son parc automobile, et cela depuis une vingtaine d’années. Ils ont mis au point une technique qui, après avoir intercepté une trame entre la clé et la voiture, permet de forger là aussi de fausses clés.

Brouillage et interception

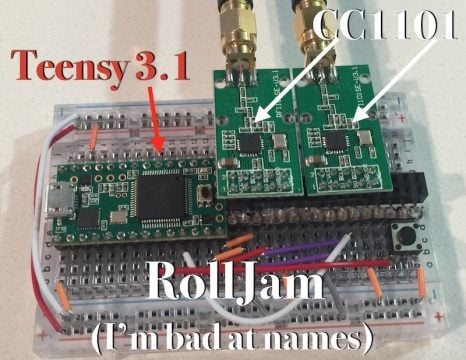

Enfin, signalons l’étonnante attaque RollJam de Samy Kamkar. Présentée en 2015, lors de la conférence DEF CON 23, le chercheur en sécurité a montré comment piéger ces clés actives en s’appuyant sur du brouillage, de l’interception et du rejeu de messages. Quand l’utilisateur appuie sur le bouton de sa clé, il envoie un code vers la voiture sous la forme d’un signal électromagnétique. Ce code est différent à chaque fois. Samy Kamkar a créé un boîtier qui va brouiller ce signal pour que la voiture ne puisse pas capter les messages de la clé de contact, tout en étant capable d’extraire le code que l’attaquant pourra utiliser ultérieurement pour déverrouiller la voiture. Là encore, la technologie de sécurité sous-jacente est obsolète et date d’une vingtaine d’années. Ce qui n’empêche pas les constructeurs de l’utiliser quand même.

Bref, vu l’état actuel de la sécurité d’accès des voitures d’aujourd’hui, mieux vaut rester zen… et choisir une bonne assurance.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.