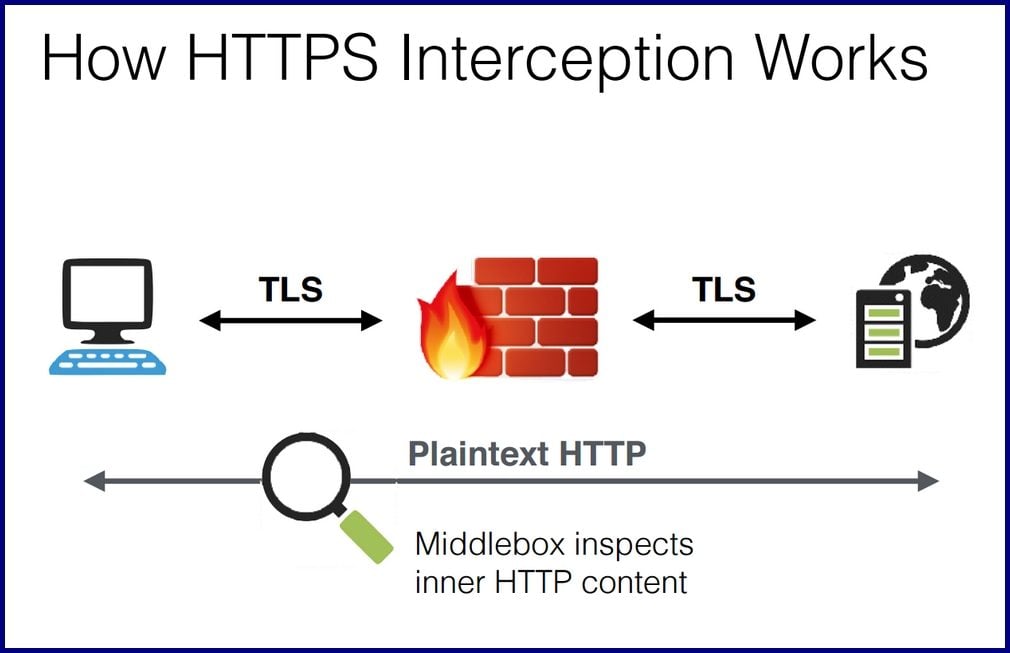

Avast, Kaspersky, Bitdefender, AVG… Checkpoint, Sophos, Fortinet, Barracuda… Ces fournisseurs d’antivirus et de proxy SSL sont théoriquement là pour protéger le particulier ou l’entreprise. Mais selon un groupe de chercheurs en sécurité, ils les rendent en fait plus vulnérables. Pourquoi ? Parce que ces deux catégories de produits s’appuient sur une technique d’analyse réseau très discutable : l’interception HTTPS. Ils s’intercalent entre l’internaute et le site web, et sont capables de déchiffrer la connexion TLS en utilisant des certificats de sécurité bidons et autosignés, installés directement sur la machine de l’utilisateur.

Dans le cas d’un antivirus, ces certificats arrivent au moment de l’installation du logiciel. Dans le cas d’un proxy SSL d’entreprise, c’est l’administrateur réseau qui procède à l’installation des certificats bidons sur les machines des salariés.

Sur le principe, ces fournisseurs ont des raisons légitimes, et parfois même louables, pour intercepter les flux SSL. Les antivirus déchiffrent les connexions pour détecter des malwares et les éventuelles menaces qui s’y cacheraient. Les proxies SSL sont utilisés par les entreprises pour les mêmes raisons. Ils peuvent également servir à la surveillance des flux entrants/sortants pour éviter les fuites d’information (lanceur d’alertes, par exemple). Le problème, c’est que cette interception génère du coup deux connexions HTTPS : l’une entre l’internaute et le dispositif d’interception, l’autre entre ce dernier et le serveur web.

Or, un groupe de chercheurs en sécurité vient de montrer, à l’occasion de la conférence NDSS 2017 à San Diego, que cette seconde connexion est très souvent moins bien sécurisée que la première. Les fournisseurs font des tas d’erreurs de configuration et introduisent des vulnérabilités qui, sinon, n’existeraient pas. Certains de leurs produits, par exemple, utilisent des algorithmes de chiffrement dépassés (RC4, DES). Ou ne procèdent à aucune validation du certificat du serveur. Ou ne corrigent pas certaines failles de sécurité TLS comme Logjam ou Freak.

Les chercheurs ont analysé 20 logiciels d’antivirus et 12 proxy SSL. En fonction des défauts de configuration, ils leur ont donné des notes allant de A (très bien) à F (mauvais). Seuls trois produits ont reçu un « A »: Avast AV 11 pour Windows, Bullguard Internet Security 16 et A10 vThunder SSl Insight. Parmi les plus mauvais élèves figurent Avast AV 11.7 pour Mac, Bullguard Internet Security 15, Dr.Web 11 pour Mac, Eset Nod32 AV9, PC Pandora, Microsoft Threat Management Gateway, Cisco IronPort Web Security et Checkpoint Threat Prevention.

Une nouvelle méthode de détection d’interception

Pour évaluer l’ampleur du désastre, les chercheurs ont ensuite mis au point une nouvelle méthode de détection d’interception côté serveur : ils ont analysé les paquets issus de l’internaute et regardé s’il y avait des incohérences entre l’entête du navigateur et les paramètres TLS (tels que les algorithmes cryptographiques proposés). En effet, chaque navigateur dispose d’un certain nombre de configurations TLS habituelles. L’interception va modifier cette configuration tout en préservant l’entête. Du coup, si on connait les configurations des navigateurs, on peut alors détecter le détournement.

Les chercheurs ont analysé des connexions HTTPS sur des serveurs de mise à jour Mozilla Firefox, des serveurs e-commerce et des serveurs du prestataire Internet CloudFlare. Conclusion : entre 5 et 10 % de l’ensemble des connexions HTTPS sont interceptés. Et dans la grande majorité des cas, la sécurité de ces connexions s’est trouvée affaiblie voire complètement cassée. Face à cette situation très insatisfaisante, les chercheurs recommandent aux fournisseur d’antivirus d’abandonner l’interception HTTPS et aux administrateurs réseau de bien tester les proxy SSL avant de les déployer.

Source: NDSS 2017

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.