Mise au pied du mur par la révélation des six chercheurs sur les failles dites XARA (« Cross-App Ressource Access »), la firme californienne a indiqué avoir déjà mis en place un correctif la semaine dernière, mais pas au niveau de Mac OS X ou iOS. « Nous avons implémenté une mise à jour côté serveurs permettant de sécuriser les données applicatives et de bloquer dans le Mac App Store les applications qui ont un bac à sable mal configuré. Nous avons d’autres patchs en cours de développement et discutons avec les chercheurs sur le reste de leur analyse », explique un porte-parole d’Apple auprès du site iMore.

En somme, Apple vient de mettre en place une nouvelle barrière, mais le gros du travail reste encore à faire : corriger les mécanismes systèmes vulnérables qui permettent à des applications malveillantes de voler les mots de passes et les données d’autres applications (lire ci-dessous).

Article publié le 17 juin

Mac OS X et iOS, totalement vulnérables au vol de données et de mots de passe

Identifiants iCloud, codes bancaires, mots de passe de 1Password, photos de WeChat… un groupe de chercheurs a révélé une série de failles 0day permettant de capter beaucoup, beaucoup de données sensibles. Plus de 88 % des applications sont vulnérables. Aucun correctif en vue pour l’instant.

C’est un énorme pavé que viennent de jeter dans la mare un groupe de six chercheurs, en liaison avec cinq facultés (Indiana University Bloomington, Georgia Institute of Technoloy, Peking University, Tsinghua University, Chinese Academy of Science). Ils ont voulu savoir si l’étanchéité légendaire des applications iOS et Mac OS X, un principe informatique censée éviter les fuites de données, était réelle ou non. Réponse : elle ne l’est pas du tout, et pour preuve ils viennent de révéler toute une série de failles critiques qui risquent de faire le bonheur des pirates pour un petit moment.

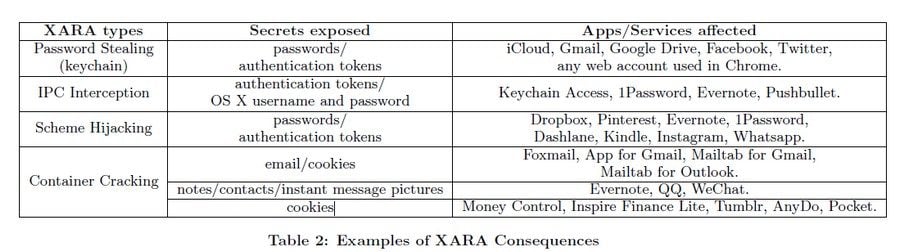

Dans leur étude, les chercheurs montrent qu’il est possible de créer sur Mac OS X ou iOS des applications malveillantes capables de pénétrer la base « keychain » qui référence les données d’authentification de toutes les applications installées sur le système. C’est ainsi qu’ils ont réussi à mettre la main sur les identifiants iCloud, Google, Facebook, Twitter, ainsi que n’importe quels identifiants stockés par Chrome.

Interception de données à la volée

Les chercheurs ont également développé une application capable de rentrer dans le « bac à sable » d’une application, c’est-à-dire l’espace dans laquelle elle stocke ses données et qui devrait être totalement inaccessible. Bilan : ils ont réussi à siphonner, entre autres, les données de WeChat (photos, messages), d’Evernote (notes, documents) et de MoneyControl (bilans financiers).

Enfin, nos hackers universitaires ont révélé des failles liées aux mécanismes de communication entre applications, tels qu’IPC (Inter Process Communication) ou URL Scheme. Elles permettent d’intercepter des données échangées à la volée sans que l’utilisateur ne puisse s’en rendre compte, façon « man in the middle ». Ainsi, les chercheurs ont réussi à intercepter tous les mots de passe collectés par le gestionnaire de mots de passe 1Password, au travers de son extension pour navigateur. Ou encore les tokens d’authentification que Facebook attribue aux services tiers au travers de Facebook Connect.

Toutes ces attaques sont liées au fait que certains contrôles d’accès aux ressources applicatives ne sont pas ou mal effectués. C’est pourquoi les chercheurs ont appelé ces attaques « Cross-App Ressource Access » ou « XARA ». Ils ont testé la vulnérabilité de 1.612 applications Mac et 200 applications iOS, au travers d’un scanner qu’ils ont développé eux-mêmes. Le résultat est plutôt inquiétant : 88,6 % des logiciels sont vulnérables.

Ils ont contourné les contrôles draconiens de l’App Store et du Mac App Store

Pas grave, me direz-vous, toutes ces attaques nécessitent l’installation d’une application malveillante sur le système. Or, vous ne téléchargez vos applications que depuis le Mac App Store ou l’App Store, réputés pour leurs contrôles de sécurité draconiens. Grave erreur ! Les chercheurs ont réussi à placer toutes leurs applications malveillantes sur les boutiques d’Apple. Ce qui est déjà en soi un exploit.

De son côté, la firme californienne semble bien embêtée. Les chercheurs ont notifié leurs failles à Apple en octobre dernier, mais aucun correctif sérieux n’a été publié pour l’instant. Il faut dire que les failles sont liées à des mécanismes de base des systèmes Mac OS X et iOS. Ce ne sont pas des simples erreurs de code, mais des erreurs de design. Les corriger n’est donc pas simple, car il faut repenser le fonctionnement du système et apprendre aux développeurs tiers comment intégrer de nouveaux garde-fous dans leurs applis. Un vaste chantier.

Source:

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.