Les mouchards se nichent parfois dans des endroits insoupçonnés. En 2017, un groupe de chercheurs avait remarqué qu’il était possible de connaître la destination d’un internaute rien qu’à partir du volume et du temps de connexion, à condition d’avoir entraîné au préalable un algorithme d’apprentissage automatique sur des milliers de sites web. Un procédé que l’on appelle le « website fingerprinting ».

A découvrir aussi en vidéo :

Une variante de cette technique de surveillance a été proposée en 2019 par un autre groupe de chercheurs. Au lieu de regarder le trafic Web, ils se sont intéressés au comportement du cache du processeur.

Leur technique suppose que la victime est déjà connectée au serveur Web de l’attaquant qui peut alors remplir le cache de ses propres données, puis tester son altération par des requêtes JavaScript. Celles-ci sont codées de manière à pouvoir calculer le temps d’accès aux données stockées en cache. Si le temps augmente, c’est que le cache a été modifié. Au final, il s’avère que ces altérations sont suffisamment caractéristiques pour savoir quel site l’internaute a visité.

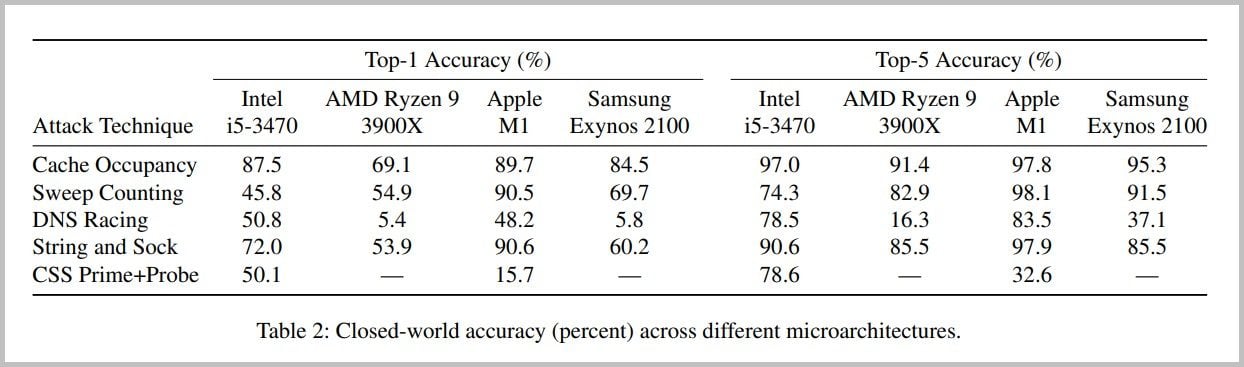

Un groupe de chercheurs vient maintenant de creuser un plus ce sillon. Ils ont testé cinq méthodes d’analyse du cache sur quatre architectures de processeur (Intel Core, AMD Ryzen, Apple M1, Samsung Exynos).

Résultat : toutes ces plates-formes sont vulnérables à des degrés divers. Surprise : la puce M1 d’Apple est la plus vulnérable de toutes. Les chercheurs subodorent que les mécanismes heuristiques du cache du processeur M1 sont « moins sophistiqués » que ceux des autres, ce qui rendrait les attaques plus efficaces.

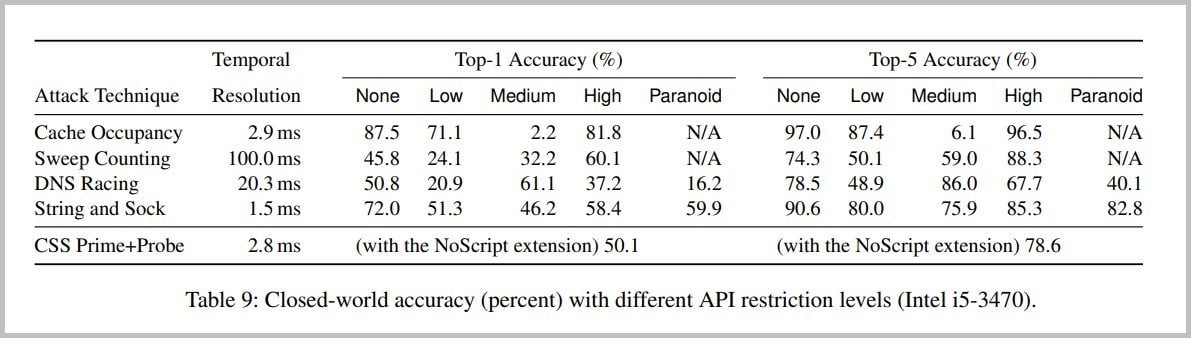

L’analyse des chercheurs montre également que restreindre les fonctionnalités du JavaScript pour se protéger ne sert à pas grand-chose.

En effet, suite à la multiplication de techniques de fingerprinting par JavaScript, différentes solutions ont été développées. L’extension Chrome Zero, par exemple, propose plusieurs degrés de restrictions de l’interface de programmation JavaScript (faible, modéré, élevé, parano).

Mais, quelle que soit la situation, les chercheurs constatent que les méthodes testées arrivent toujours à réaliser une surveillance par le cache, même quand le JavaScript est totalement désactivé. L’une des méthodes que les chercheurs ont développées s’appuie en effet uniquement sur du code HTML/CSS pour remplir le cache et des requêtes DNS pour effectuer les mesures temporelles.

Le constat est similaire avec Tor Browser. Certaines méthodes permettent bien de surveiller la navigation en analysant le comportement du cache.

Au final, l’étude se termine sur une note plutôt sombre. L’internaute ne peut pas, actuellement, se protéger contre une telle surveillance. Il faut donc éviter de se connecter à des sites non fiables qui pourrait réaliser ce type d’espionnage. La seule piste d’amélioration évoquée par les chercheurs est celle d’un meilleur partitionnement des données, que ce soit au niveau du processeur ou du système d’exploitation. Mais c’est complexe à réaliser.

Source : Article scientifique

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.