Ceux qui se rappellent des scandales Lenovo Superfish et eDellRoot le savent bien : les logiciels préinstallés par les constructeurs informatiques ne sont pas forcément d’une sécurité à toute épreuve. Dans ces deux cas emblématiques, des chercheurs avaient trouvé des certificats de sécurité bidon permettant de réaliser des attaques par interception.

Mais en réalité, il ne s’agissait que de la partie émergée de l’iceberg. Trois autres chercheurs de la société Duo Labs viennent de se pencher sur les outils de mise à jour des fournisseurs. Ils portent des noms rassurants comme « Dell Update », « Acer Care Center » ou « Lenovo Solution Center ». Ils sont particulièrement critiques car ils permettent de télécharger et exécuter des programmes.

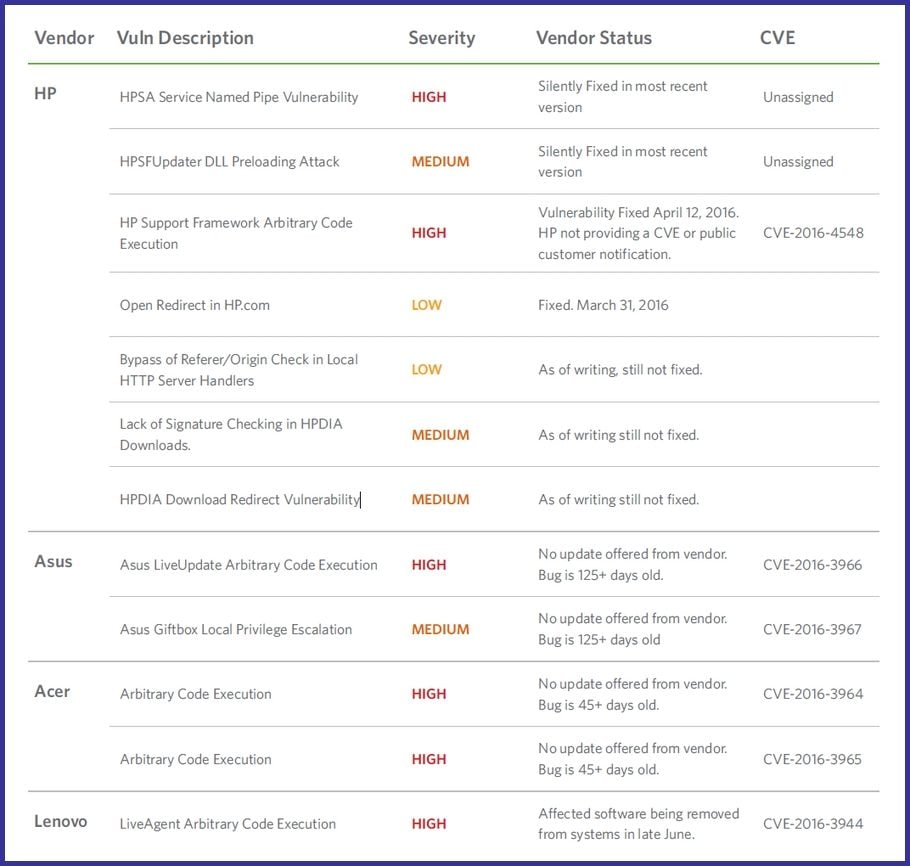

Les chercheurs ont analysé une dizaine d’ordinateurs à travers cinq marques : Dell, HP, Asus, Acer et Lenovo. Le résultat est affligeant. Ils ont trouvé une douzaine de failles et chaque fabricant comptait au moins une vulnérabilité permettant l’exécution de code arbitraire à distance au moyen d’une attaque par interception. Pour peu qu’un pirate arrive à se mettre sur le même réseau que vous, vous êtes cuit. Dans certains cas, l’attaque est même plutôt triviale.

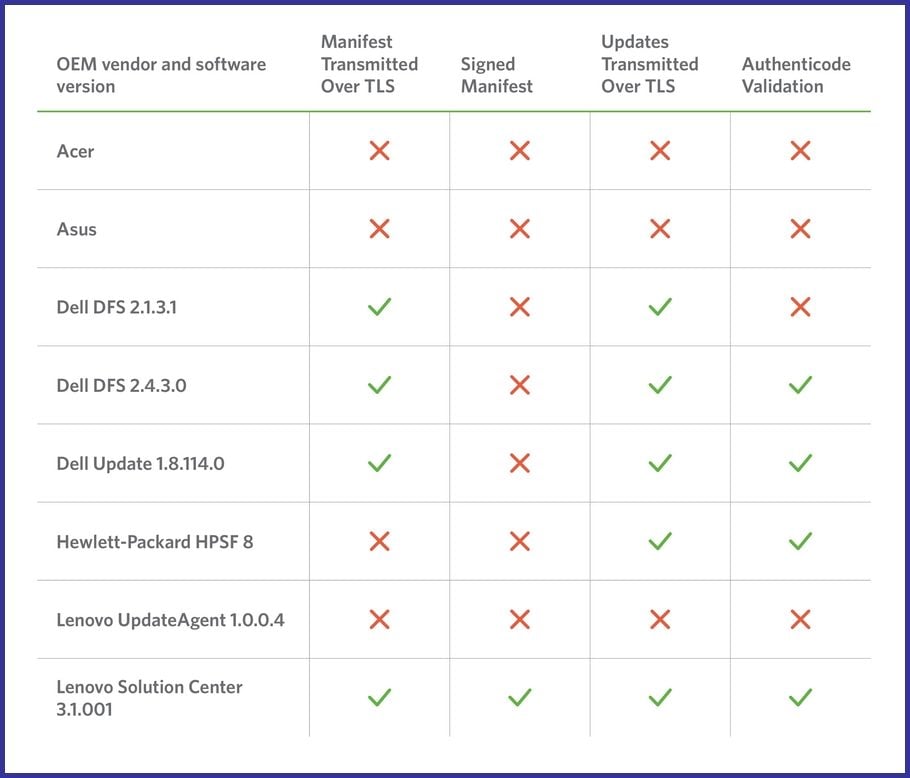

Toutes ces failles sont liées à des mauvaises pratiques dans le processus de mise à jour implémenté. Celui-ci se fait toujours en deux étapes : la transmission d’un fichier « manifeste » qui indique à la machine les fichiers à télécharger et le téléchargement des mises à jour proprement dit. Pour faire cela en toute sécurité, il faut que les échanges ses fassent de manière chiffrée (TLS) et que le manifeste et les mises à jour soient signés. Or, parmi les huit logiciels de mise à jour rencontrés, un seul applique toutes ces mesures de sécurité : Lenovo Solution Center. Malheureusement, la marque chinoise dispose également d’un autre logiciel de mise à jour où aucune sécurité n’est implémentée (Lenovo UpdateAgent). C’est également le cas pour Asus et Acer.

Lorsque le manifeste n’est pas signé, ni transmis de manière chiffrée, un pirate peut aisément le modifier à la volée et insérer des logiciels à télécharger. Et quand c’est également le cas pour les mises à jour, c’est open bar : il pourra installer tout ce qu’il veut sur la machine. Seulement sécuriser les mises à jour, comme c’est le cas pour HP, n’est pas suffisant. Certes, un pirate ne pourra alors installer qu’un logiciel signé HP, mais certains d’entre eux permettent justement l’exécution de code arbitraire. Chez Dell, le processus est relativement bien sécurisé, si l’on fait abstraction de l’énormité du certificat bidon eDellRoot.

Certaines de ces failles ont depuis été colmatées, notamment chez Dell, HP et Lenovo qui a, depuis la publication du rapport, recommandé la désinstallation pure et simple de certains logiciels comme le Lenovo Accelerator Application. Chez Asus et Acer, en revanche, c’est silence radio.

Source:

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.