Depuis des années, les experts en sécurité tirent la sonnette d’alarme : le niveau de sécurité insuffisant des équipements réseau dits périphériques, autrement dit les petits routeurs d’entreprise, modems-routeurs, serveurs NAS, etc. Souvent, ils ne sont pas mis à jour et ne sont pas protégés par des logiciels de sécurité comme les antivirus ou les systèmes de détection ou de prévention d’intrusion.

Or, un groupe de hackers sophistiqué, probablement d’origine étatique, est en train d’exploiter cette faiblesse à grande échelle sans que l’on sache vraiment pourquoi. Les chercheurs en sécurité de Cisco Talos Intelligence ont mis la main sur un malware baptisé « VPNFilter » qui a d’ores et déjà infecté plus de 500.000 équipements dans le monde. On y trouve des modems-routeurs et des points d’accès Wi-Fi (Linksys, Netgear), des serveurs de stockage NAP (QNAP), et des routeurs d’entreprise d’entrée de gamme (TP-Link, Mikrotik). Le malware dispose à la fois de capacités d’espionnage et de sabotage.

Des craintes sur une attaque à grande échelle

Talos a récemment observé une très forte augmentation du nombre d’infections en Ukraine, préfigurant une attaque imminente. C’est pourquoi l’entreprise a décidé de publier dès à présent une première analyse de cette campagne alors que ses travaux de recherche ne sont pas encore totalement finalisés. L’agence de sécurité ukrainienne SBU estime pour sa part que l’acteur qui se cache derrière VPNFilter n’est autre que la Fédération de Russie. Elle pense que ce pays prépare une attaque « à grande échelle sur les structures étatiques et les entreprises privées » à l’occasion de la finale de la Ligue des champions UEFA. Les équipes du Real Madrid et de Liverpool se rencontrent en effet à Kiev samedi prochain, 26 mai.

Talos, pour sa part, ne se risque pas à une attribution. Les chercheurs relèvent cependant une similarité dans le code de VPNFilter avec celui de BlackEnergy, un cheval de Troie qui avait provoqué une panne d’électricité dans une région occidentale de l’Ukraine et que les services gouvernementaux américains et ukrainiens avaient attribué à la Russie. Un recoupement de code n’est toutefois pas suffisant pour prouver quoi que ce soit dans le cas présent.

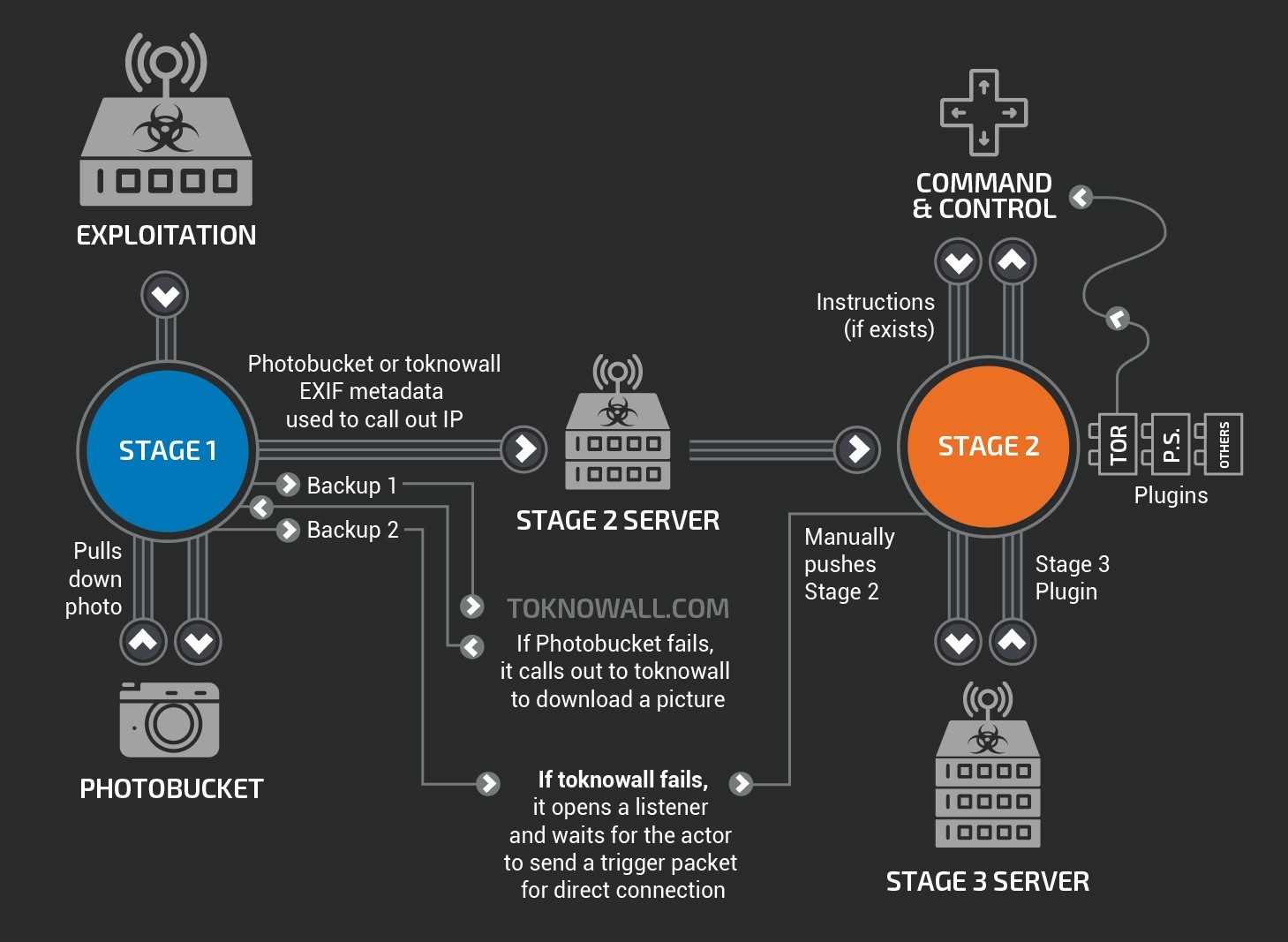

Techniquement, la prise de contrôle des appareils par VPNFilter est assez élaborée et se passe en trois étapes. La première est l’infection initiale de l’appareil. Talos ne sait pas comment celle-ci est réalisée. L’usage de failles zero-day est, à priori, à exclure car les appareils visés regorgent déjà de failles souvent non patchées. Pourquoi alors se compliquer la vie ?

Le premier malware qui s’exécute est un « loader » dont le seul but est de télécharger la véritable charge utile auprès d’un des serveurs des pirates. Petite originalité dans le processus : le loader récupère l’adresse IP de ce serveur dans les données EXIF d’une image téléchargée sur photobucket.com ou Toknowall.com. Si ces services ne sont pas accessibles, l’adresse IP est envoyée directement au travers d’un paquet IP de synchronisation (SYN) spécial. C’est moins discret, mais tout aussi efficace.

Le second malware est un logiciel multifonctionnel et modulaire. Il peut totalement saborder son hôte en détruisant les données d’amorçage. Il peut également exécuter n’importe quelle commande shell ou, simplement, exfiltrer des fichiers. Enfin, il peut télécharger des plugins. Talos en a découvert deux : un module de communication par Tor et un analyseur de paquets réseau. Ce dernier a notamment la capacité de détecter des identifiants de sites web et des flux SCADA, un protocole pour infrastructures industrielles.

Bref, VPNFilter se présente comme un couteau suisse sophistiqué. « Ce malware sert à créer une infrastructure expansive et difficile à attribuer, pouvant servir à de multiple besoins », souligne Talos. Les nombreux appareils infectés peuvent servir de proxies pour brouiller les pistes. Quant au malware, il dispose aussi bien de fonctions d’espionnage que de sabotage. C’est pourquoi il est difficile, pour l’instant, d’identifier le but réel de cette campagne. Pour se débarrasser de VPNFilter, il n’y a malheureusement pas mille solutions : à défaut d’avoir un antivirus sur l’appareil, il est conseillé de le réinitialiser complètement.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.