Mauvaise nouvelle pour les utilisateurs de PC Asus. Les chercheurs en sécurité de Kaspersky Labs viennent de révéler ShadowHammer, une attaque informatique particulièrement sophistiquée qui a permis d’installer une porte dérobée sur des centaines de milliers d’ordinateurs de cette marque taïwanaise. L’attaque s’est déroulée entre juin et novembre 2018.

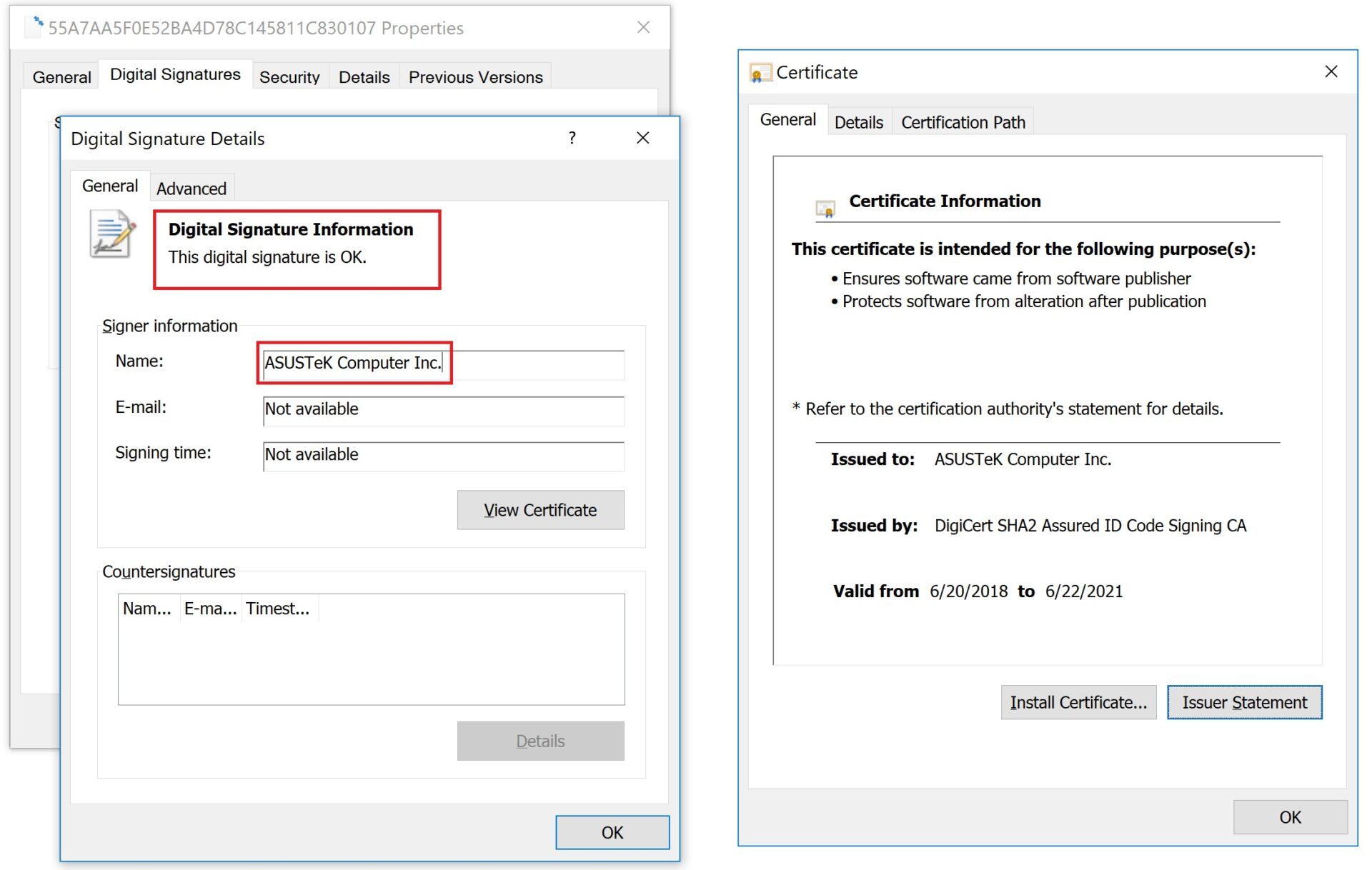

Pour y arriver, les pirates ont diffusé leur malware au travers du service de mise à jour Asus Live Update. La porte dérobée était camouflée dans un fichier de mise à jour dont l’authenticité ne pouvait pas être remise en cause, car il était signé par un certificat électronique d’Asus.

Comment les pirates ont-ils réussi ce tour de force ? Interrogés par Motherboard, les chercheurs pensent que les pirates ont réussi à pénétrer les serveurs qu’Asus utilisent pour signer et diffuser ses mises à jour. Toutefois, ils n’auraient pas eu la main sur les serveurs de compilation, car le fichier de mise à jour datait de 2015. Visiblement, ils n’avaient pas accès aux mises à jour récentes.

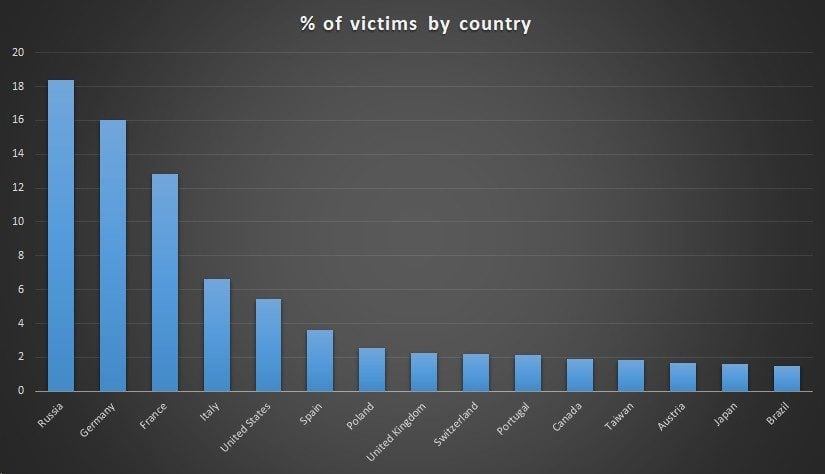

Le nombre de victimes est assez important. Kaspersky a détecté plus de 57000 infections auprès de ses clients, principalement en Russie, en Allemagne et en France. De son côté, Symantec en a identifié 13 000. Par conséquent, les chercheurs estiment que le nombre total d’infections est de l’ordre de plusieurs centaines de milliers.

Ce chiffre est d’autant plus énorme que les pirates n’étaient intéressés que par une cible de 600 ordinateurs dont les adresses MAC étaient codées en dur dans le malware, sous la forme d’empreintes MD5.

Si l’adresse MAC de l’ordinateur infecté figurait dans cette liste, le logiciel malveillant téléchargeait un second malware. Sinon, il ne faisait rien. Malheureusement, Kaspersky n’a pas pu mettre la main sur un exemplaire de ce second malware. On ne sait donc pas quel était le but ultime de toute cette opération.

Si vous voulez savoir si vous étiez ciblé par ces pirates, il suffit d’aller sur shadowhammer.kaspersky.com. Cet outil en ligne permet de savoir si une adresse MAC donnée figure ou non dans cette fameuse liste.

Un lien avec l’attaque CCleaner

ShadowHammer ressemble furieusement à une attaque qui s’est déroulée en 2017. Des pirates avaient réussi à compromettre les serveurs de mise à jour de Piriform et à diffuser une porte dérobée au travers de mises à jour vérolées du logiciel CCleaner.

D’après Kaspersky, les deux attaques seraient d’ailleurs liées. Il ne serait pas impossible que l’attaque CCleaner ait été un prélude à l’attaque ShadowHammer. Toutefois, les chercheurs n’ont pas pu aller plus loin dans l’attribution pour l’instant. Ils vont livrer une analyse complète de cette attaque début avril, à l’occasion de la conférence Security Analyst Summit 2019.

De son côté, Asus semble rester dans le déni. Alerté par Kaspersky, le constructeur a expliqué que son infrastructure n’a pas été piratée. Les chercheurs de Kaspersky ont pourtant clairement pu identifier des serveurs Asus comme source de l’infection. Asus n’a pas fait d’autres commentaires. Pire : le constructeur n’aurait même pas jugé utile de révoquer les certificats électroniques utilisés par les pirates.

Sources :

Motherboard

Kaspersky

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.