C’est la semaine des catastrophes de sécurité informatique. Après la révélation de l’attaque Krack qui met à mal le chiffrement WPA2 du Wi-Fi, voici « ROCA », une vulnérabilité cryptographique qui existe dans des millions d’appareils et de logiciels, et cela depuis cinq ans. La source de ce malheur : l’entreprise allemande Infineon Technologies AG.

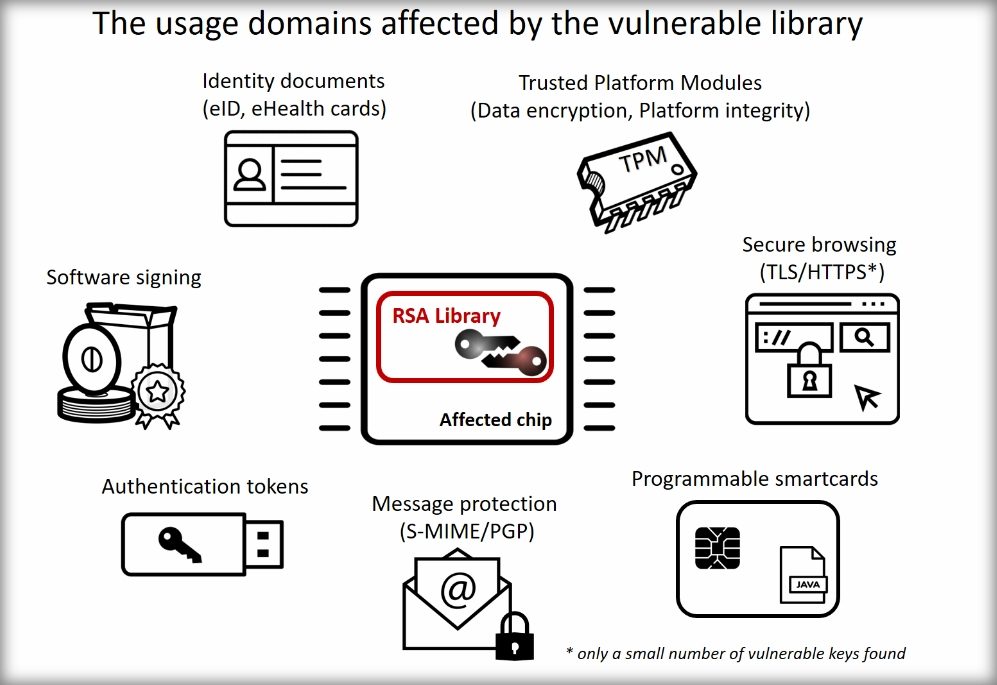

Spécialisée dans les semi-conducteurs, celle-ci fabrique entre autres des composants de sécurité comme des cartes à puce, des tokens d’authentification ou des processeurs cryptographiques pour PC portables (Trusted Platform Module). Ces composants sont généralement dotés d’un ou plusieurs clés de chiffrement asymétrique RSA. Dans le cas du processeur cryptographique d’un PC portable, par exemple, ces clés sont utilisées pour le chiffrement du disque dur.

Or, un groupe de chercheurs a découvert que, pour générer ces clés RSA, Infineon utilisait depuis 2012 une librairie boguée qui les rendait vulnérables. Une clé RSA est constituée d’une clé publique et d’une clé privée. Toute la sécurité de RSA repose sur le fait qu’il est pratiquement impossible de déduire la seconde à partir de la première. Mais ce n’est pas le cas pour les clés Infineon.

Alors qu’il faudrait en théorie plusieurs millions de milliards d’années pour casser une clé RSA 2048 bits normale, il ne faudrait – selon Ars Technica – que 17 jours pour arriver au bout d’une clé RSA 2048 bits d’Infineon. A condition évidemment de faire le calcul sur un millier d’instances Amazon Web Services, ce qui revient environ à 40.000 dollars. Pour une clé 1024 bits, le temps se réduit à 45 minutes et le coût à 76 dollars. Ce n’est donc pas une attaque que l’on peut faire facilement à grande échelle, mais qui peut servir dans le cadre d’opérations ciblées.

Quel est l’impact cette vulnérabilité ? Cela dépend du secteur d’application. En Estonie, elle aurait affecté plus de 750.000 cartes d’identité que l’état a délivrées aux citoyens et qui embarquaient un certificat RSA pour générer des signatures électroniques. Ces clés doivent maintenant toutes être remplacées. Certains modèles des tokens d’authentification de Yubikey sont également impactés.

Il faut patcher les firmwares

Dans le domaine des PC portables, les tests réalisés par les chercheurs semblent indiquer qu’environ un quart des modèles disposent d’un TPM sont vulnérables. Il est vivement conseillé de vérifier si votre ordinateur est impacté et, le cas échéant, de mettre à jour le firmware. Certains fournisseurs ont d’ores et déjà mis en ligne des pages support pour guider les utilisateurs. C’est le cas notamment pour HP, Lenovo, Fujitsu et Chromebook.

De son côté, Microsoft dispose d’un patch qui permet aux utilisateurs Windows de ne plus être exposés au risque de ces clés vulnérables dans le système d’exploitation. Ce patch a été diffusé avec le correctif du 10 octobre dernier. Pour les particuliers, où la mise à jour est automatisée, il n’y a donc rien à faire. Tous les détails relatifs à ce patch sont disponibles sur l’alerte de sécurité ADV170012.

Au total, les chercheurs ont pu confirmer l’existence de 760.000 clés RSA vulnérables, y compris dans des certificats TLS/HTTPS. Mais le nombre réel est probablement « deux ou trois fois supérieur ». Si vous avez un doute sur les clés de chiffrement asymétrique que vous manipulez, un test en ligne permet rapidement d’en avoir le cœur net. Il suffit de copier-coller la clé publique dans un formulaire pour avoir une réponse dans les secondes qui suivent.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.