À l’occasion de la conférence Black Hat 2022, des chercheurs de l’université de Singapour ont de nouveau mis en exergue le faible niveau de sécurité des systèmes de déverrouillage à distance des portes de voiture. Également appelé « plip », cette petite télécommande que l’on accroche à son trousseau de clés permet d’ouvrir et de fermer le véhicule d’une simple pression sur un bouton.

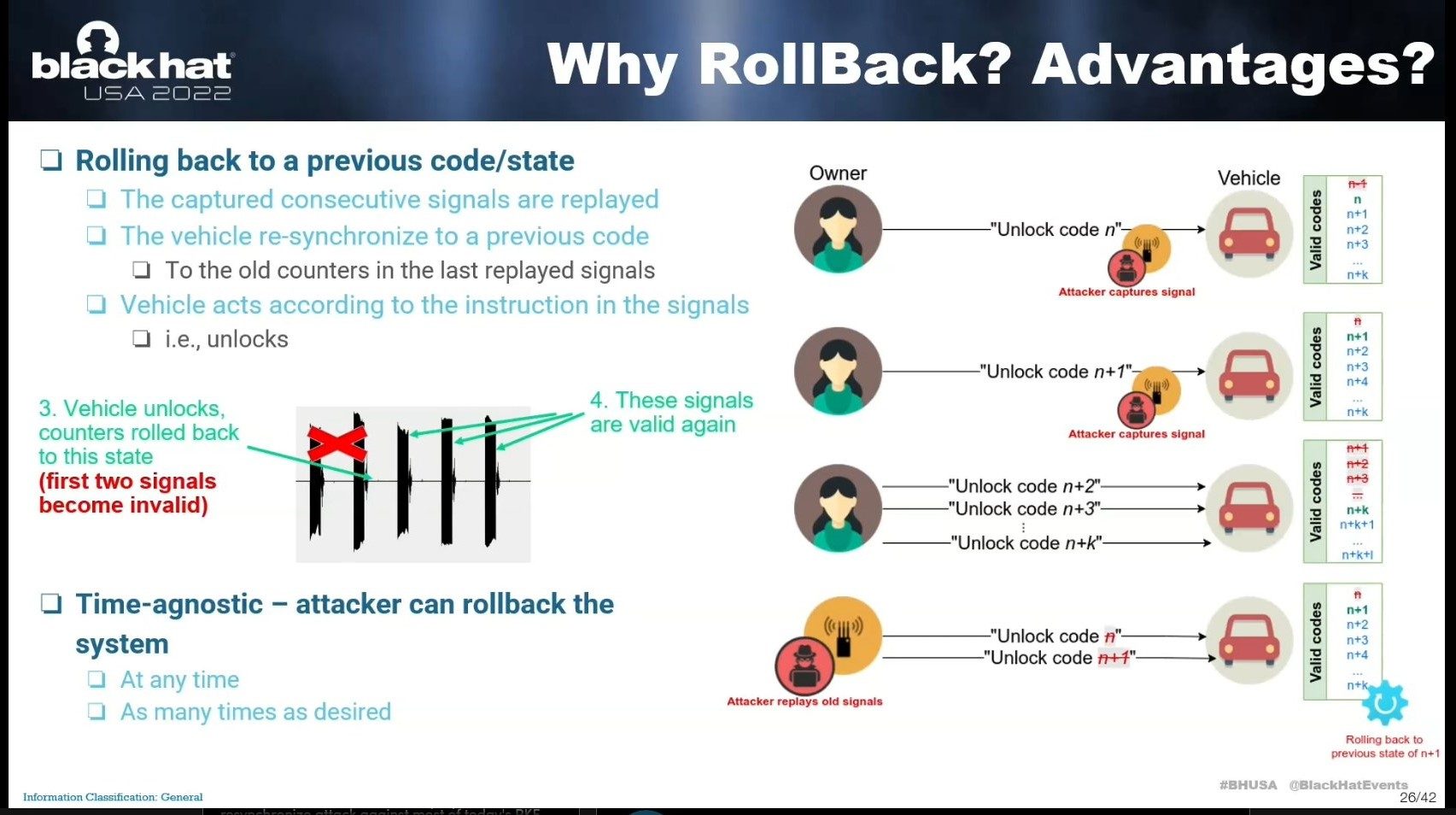

Ce système, on le sait, est loin d’être excellent. À chaque pression de bouton, un code différent est envoyé vers la voiture, afin de protéger le système contre les attaques de rejeu. Mais en 2015, le hacker Samy Kamkar avait déjà montré, avec son attaque « RollJam », que cette protection ne valait pas un clou. Si la pirate brouille la transmission avec la voiture, l’automobiliste va forcément appuyer plusieurs fois sur son bouton. Il suffit alors que le hacker intercepte deux codes.

La magie de la resynchronisation

Il transmettra ensuite le premier code à la voiture pour permettre à l’automobiliste d’y accéder comme si de rien n’était, mais gardera le second pour une utilisation ultérieure. En effet, ce code n’ayant pas été utilisé, il restera valable… à condition évidemment que l’automobiliste n’envoie pas d’autres signaux entre temps. Ce qui est, somme toute, assez probable si l’automobiliste part faire un tour. C’est pourquoi ce hack est finalement assez théorique.

Mais les chercheurs de l’université de Singapour ont trouvé une variante nettement plus efficace. Baptisée « RollBack », elle consiste à enregistrer passivement une série de codes envoyés, et c’est tout. Aussi bizarre que cela puisse paraître, si le hacker renvoie ces codes vers la voiture, celle-ci va se resynchroniser sur cette ancienne série et, finalement, accepter le déverrouillage. Et ce rejeu peut se faire à n’importe quel moment. Quelles que soient les actions que l’automobiliste aura faites entre temps, cela marche à tous les coups et autant de fois que l’on veut. C’est magique.

Ce hack, toutefois, ne fonctionne pas avec toutes les voitures. Il semblerait que seuls les constructeurs asiatiques soient concernés. D’après les tests effectués par les chercheurs, les marques Mazda, Honda, Kia et, en partie, Hyundai et Nissan sont vulnérables. Les voitures de marque Toyota, en revanche, ne paraissent pas affectées par ce problème.

Ce qui est encore plus étrange, c’est que le nombre de codes qu’il faut enregistrer est variable. Pour certaines voitures, il suffit d’en avoir deux, et il n’est pas forcément nécessaire qu’ils soient consécutifs. Dans les autres cas relevés, il en faut trois ou cinq, et dans ce cas, ils doivent être consécutifs. Par contre, la série peut être un mélange de codes de verrouillage et de déverrouillage, ce n’est pas important. Bref, les conditions opérationnelles sont assez diverses.

Attention au partage de voitures

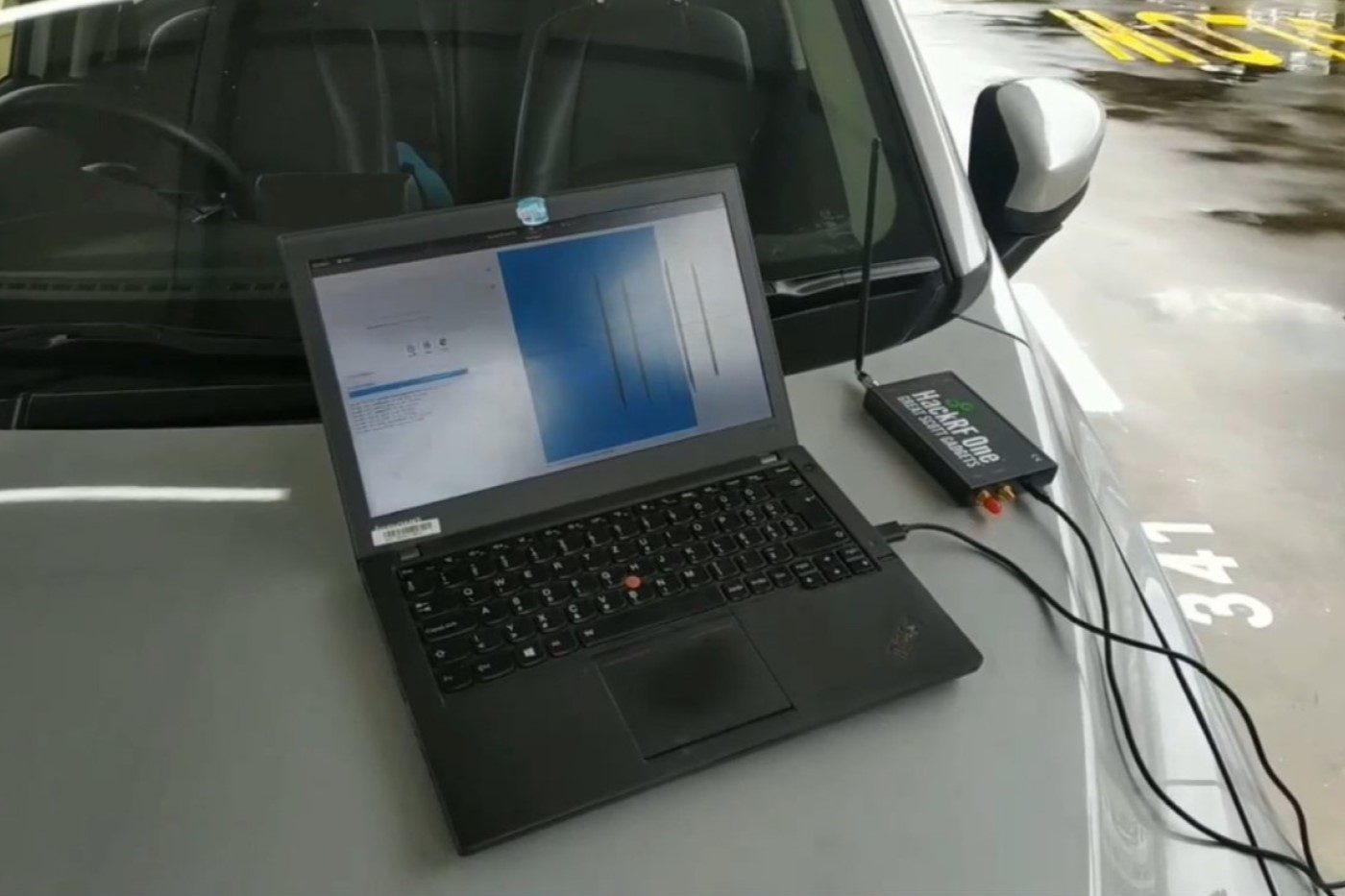

Pouvoir enregistrer autant de codes d’affilée n’est pas forcément très simple, mais si le hacker dispose d’un brouilleur et qu’il est armé de patience, c’est tout à fait possible. Les situations les plus risquées sont celles où les clés sans contact circulent à travers de nombreuses mains : services de voiturier, agences de location ou réseaux de partage. Ce dernier cas est particulièrement à risque, car la clé de contact se trouve généralement dans la voiture. Le pirate peut alors non seulement déverrouiller la voiture, mais aussi partir avec.

Les chercheurs ont contacté les constructeurs cités plus haut, mais pour l’instant, il n’a pas été possible de trouver l’origine de ce problème. Il se pourrait qu’il soit lié au processus d’enrôlement d’une nouvelle clé. Quand un automobiliste perd sa clé et qu’il en obtient une nouvelle, celle-ci doit se synchroniser avec la voiture. Certains comportements observés durant les attaques font penser à ce type de processus. Mais il est impossible d’aller plus loin actuellement, car les chercheurs n’ont pas accès aux codes sources des ordinateurs embarqués des voitures vulnérables. « C’est totalement propriétaire. À notre niveau, nous ne pouvons faire que des analyses de type black box », ont souligné les chercheurs.

Les automobilistes, de leur côté, ne peuvent pas faire grand-chose non plus. La seule solution serait de ne plus utiliser de plip, mais ce n’est pas toujours possible.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : Black Hat 2022