Petit à petit, le puzzle se met en place. Suite à découverte et l’analyse du supermalware Regin par Symantec et Kaspersky, le site d’information The Intercept vient maintenant de publier toute une série de nouveaux détails sur cet énorme piratage gouvernemental, avec à la clé le déroulement chronologique des évènements.

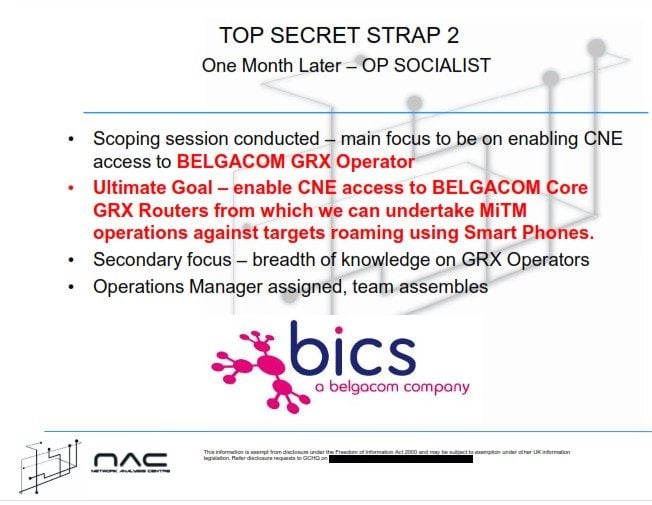

Ce qui frappe en premier lieu, c’est l’organisation de cette opération baptisée « Socialist ». L’attaque a été méticuleusement planifiée dans ses moindres détails, et tout particulièrement l’identification des ingénieurs systèmes de Belgacom. Ces derniers sont des cibles très intéressantes car ils disposent de droits d’accès privilégiés sur l’infrastructure.

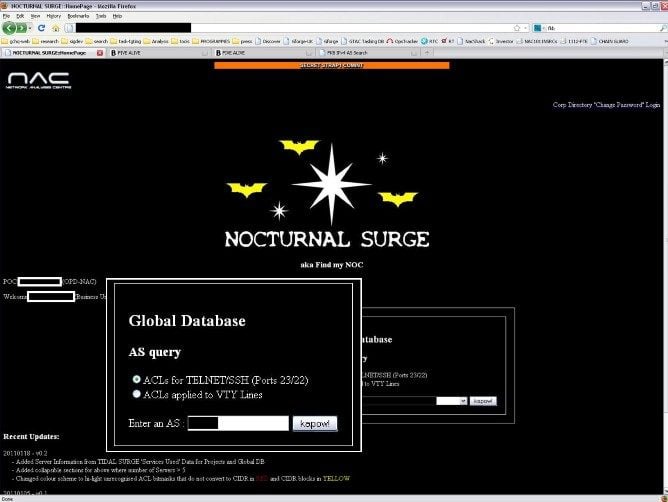

Pour identifier les « bonnes » cibles, le GCHQ s’est d’abord appuyé sur un outil qui s’appelle « Noctural Surge » et qui référence justement tout un ensemble d’ingénieurs systèmes par les adresses IP qu’ils utilisent dans leur travail. Dans cette base, les agents secrets ont exfiltré les machines qui appartenaient à Belgacom et qui étaient potentiellement vulnérables. Pour ça aussi, ils ont un scanner dédié baptisé « Hacienda ».

Une fois qu’ils ont établi la liste des adresses IP à cibler, les agents secrets ont fait des corrélations avec leur base « Mutant Broth » qui stocke des milliards de cookies interceptés sur Internet. Pourquoi ? C’est ainsi qu’ils ont pu voir quels sites étaient fréquentés par ces différents ingénieurs, par exemple Linkedin.com et Slashdot.org. Il ne restait ensuite qu’à créer des fausses pages à la volée, grâce au dispositif « Quantum Insert », et d’infiltrer le malware d’espionnage, en occurrence Regin.

Cette manière de faire a permis au GCHP d’infecter plus de 120 ordinateurs, dont 70 ordinateurs personnels. Puis, par répercussion, d’accéder au cœur de réseau de Belgacom, en prenant notamment possession de routeurs qui assurent le roaming GPRS avec les opérateurs tiers. Ce qui leur de mener des attaques de type « man-in-the-middle ».

Face à ce piratage total, l’attitude de la direction de Belgacom est un peu étonnante. L’opérateur a non seulement nié l’ampleur de cette attaque, mais a également stoppé l’enquête commencée par le prestataire Fox-IT. Certains experts interrogés par The Intercept estiment même que l’opérateur n’a pas fait ce qu’il fallait pour correctement supprimer le malware de son infrastructure.

Source:

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.