Le terrible malware Industroyer est de retour. Créé par les hackers du groupe Sandworm, une émanation du service de renseignement militaire russe (GRU), ce logiciel de sabotage avait provoqué une coupure d’électricité d’une heure dans la capitale ukrainienne en décembre 2016. Plus de cinq ans après, une variante de ce logiciel malveillant vient de réapparaître et de prendre en ligne de mire une sous-station électrique à haute tension dans le pays. Il a été détecté et analysé par les chercheurs en sécurité d’Eset, qui estiment « avec une haute confiance » qu’il a été créé à partir du code source d’Industroyer. C’est pourquoi les experts l’ont tout simplement baptisé « Industroyer2 ».

A découvrir aussi en vidéo :

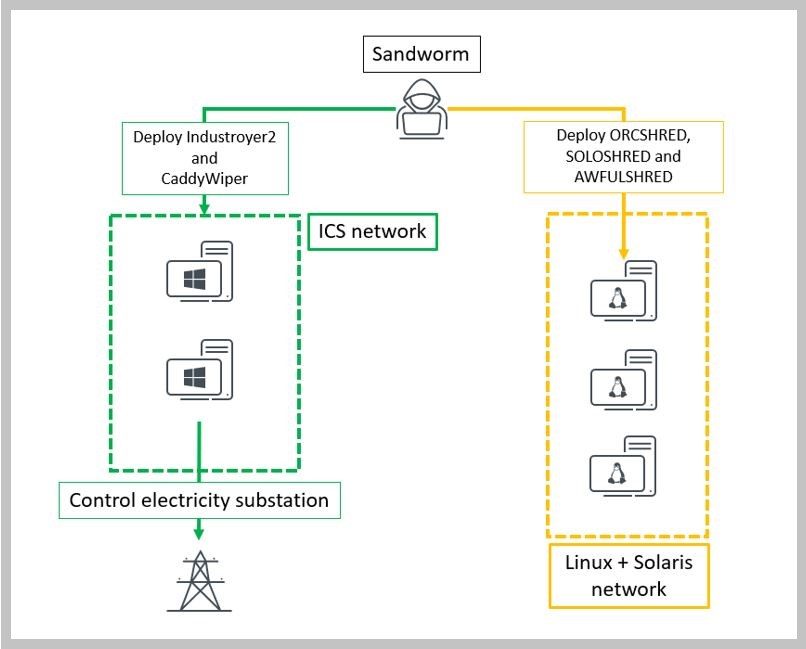

L’attaque a été menée le 8 avril dernier, soit environ deux semaines après la compilation du malware. Les pirates ont d’abord infecté des machines Windows et Linux du fournisseur d’électricité avec un logiciel baptisé CaddyWiper, capable de détruire des données. On ne sait pas quand Industroyer2 a été déployé dans le système de contrôle industriel (ICS), mais son exécution a été planifiée quelques minutes après le déploiement de CaddyWiper.

Un peu plus d’une heure après, Industroyer2 s’exécute sur des machines Windows du réseau ICS, manifestement dans le but de créer une coupure de courant. Pour cela, le malware s’appuie sur des commandes envoyées par un protocole spécialisé (IEC-104). Dix minutes plus tard, différentes instances CaddyWiper s’exécutent à leur tour, y compris sur les machines infectées par Industroyer2. Les pirates voulaient probablement s’assurer que les traces de ce malware seraient éliminées.

Attaques multiples

Parallèlement à cette opération de sabotage industriel, les pirates ont utilisé un ver pour infecter des machines Linux et Solaris situées dans un autre réseau du fournisseur d’électricité. Ce ver s’est propagé en essayant de se connecter sur les ordinateurs par le protocole SSH, et en s’appuyant sur une liste d’identifiants. En cas de réussite, un logiciel de destruction de données a été exécuté.

Les conséquences de cette attaque, en revanche, ne sont pas claires. Dans une note technique, le centre de réponse aux incidents CERT-UA explique que l’attaque a été totalement parée. Mais, selon Wired, une précédente note indiquait le contraire, avec à la clé d’importantes coupures de courant. La sous-station visée alimente plus de 2 millions de personnes. Avec l’attaque sur les services satellitaires ViaSat, c’est la seconde grande attaque informatique lancée dans le cadre de cette guerre menée par la Russie contre l’Ukraine.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.