Les métadonnées des opérateurs télécoms mobiles sont des informations particulièrement utiles. Elles permettent de savoir qui téléphone avec qui, à quel moment, depuis quel endroit et avec quels terminaux. Les forces de l’ordre utilisent régulièrement ces données dans le cadre de leurs enquêtes. Malheureusement, les espions étrangers y accèdent aussi, de façon illégale.

Des chercheurs en sécurité de la société Cybereason ont découvert qu’un groupe de hackers, très probablement d’origine chinoise, a accédé depuis au moins 2017 aux métadonnées d’une dizaine d’opérateurs télécoms mobiles, répartis en Asie, Afrique, Europe et Moyen-Orient. L’identité exacte des opérateurs n’a pas été révélée. Cybereason a baptisé cette opération d’espionnage « Soft Cell ».

Des outils de piratage bien connus

Pour parvenir à leurs fins, les pirates ont utilisé toute une série d’outils qui leur permettaient d’infiltrer le réseau interne des opérateurs et d’en prendre le contrôle. Parfois, ils ont même réussi à mettre en place un véritable accès VPN aux infrastructures ciblées. Certains de ces outils, comme le web shell « China Chopper », le logiciel espion « PoisonIvy » ou le scanner de serveur « Nbtscan », font partie de l’arsenal habituel d’APT10, un groupe de hackers certainement piloté par le gouvernement chinois. D’autres techniques, comme la compression des données, font également penser à ce groupe. C’est pourquoi Cybereason estime que son attribution est correcte avec un « haut niveau » de probabilité.

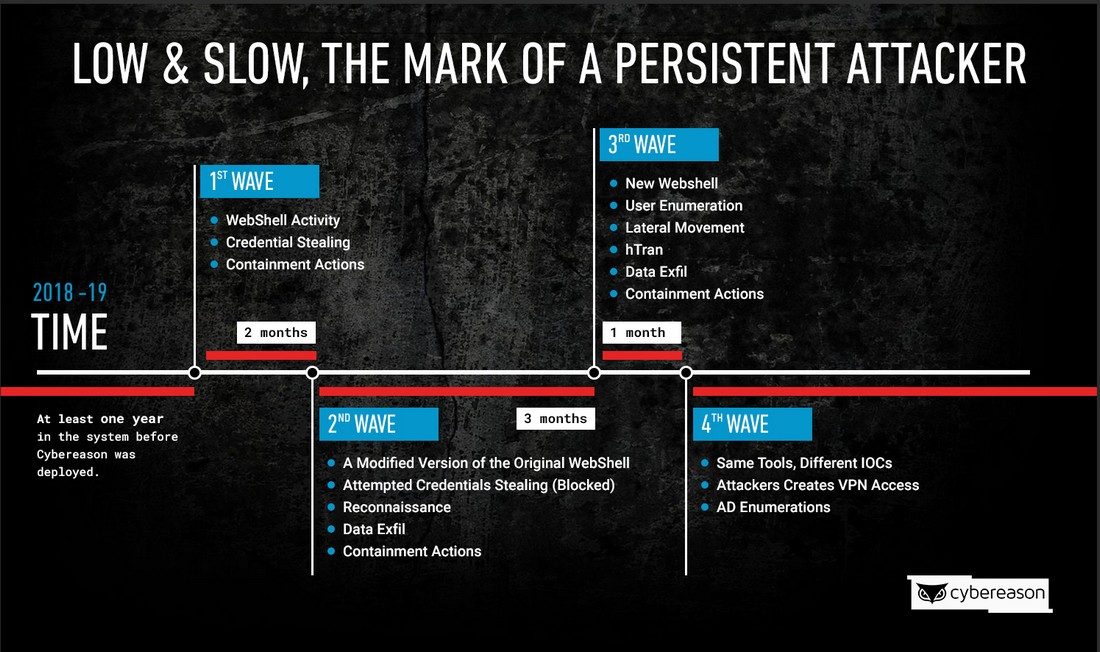

Les chercheurs en sécurité ont découvert l’existence de cette opération en analysant des intrusions réalisées sur l’un des opérateurs. L’entreprise ciblée n’est pas restée les bras ballants. A plusieurs reprises, elle a détecté la présence de l’attaquant dans ses réseaux et a mis en place des contre-mesures. Mais face à la persévérance des hackers, qui ont lancé plusieurs vagues d’attaques à des mois d’intervalles, ce n’était malheureusement pas suffisant. Les pirates ont finalement réussi à mettre la main sur la base de données CDR (Customer Detail Records), qui stocke les fameuses métadonnées d’appels.

C’est en analysant l’infrastructure de commande et de contrôle des pirates que les chercheurs en sécurité ont vu que neuf autres opérateurs mobiles étaient également en ligne de mire. « Nous savons comment les agences secrètes travaillent et ce type d’espionnage n’est pas nouveau. Mais nous n’avons jamais vu une opération d’une telle dimension », explique Amit Serper, chercheur en sécurité chez Cybereason, auprès de Wired. L’entreprise a évidemment alerté tous les opérateurs ciblés par ce piratage. Il faut espérer qu’ils ont réussi à chasser les intrus. Mais rien n’est moins sûr.

Les hackers chinois ne sont pas les seuls à pirater les infrastructures télécoms. En 2013, les documents d’Edward Snowden ont révélé que les services secrets britanniques avaient piraté le réseau de Belgacom. Et que la NSA s’était introduite dans un câble sous-marin géré par Orange.

Sources : Cybereason, Wired

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.