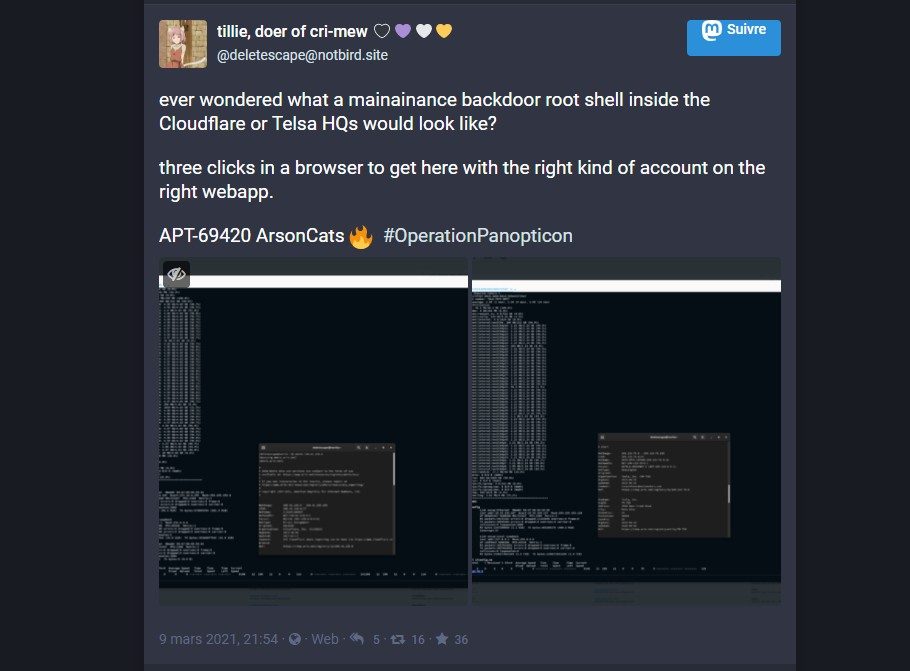

Des dizaines de milliers de caméras de vidéosurveillance de la start-up Verkada, installées dans les usines de Tesla, des hôpitaux, des prisons, des écoles et d’autres organisations ont été piratées par des hackers qui ont diffusé des images ainsi dérobées sur Twitter. « Vous vous êtes déjà demandé à quoi ressemble l’intérieur d’un entrepôt de Tesla ? », a tweeté mardi un compte baptisé « tillie crimew », du groupe « APT-69420 Arson Cats », avec la photo présumée de l’usine et le hashtag #OperationPanopticon.

« Et si on mettait tout simplement fin au capitalisme de surveillance en deux jours ? », déclare ce même utilisateur entre différentes photos et vidéos d’entreprises et institutions, d’un employé qui danse dans un débarras d’une banque de l’Utah à des chaises de bureau empilées chez Equinox (une société de fitness). Ce compte Twitter a d’ores et déjà été suspendu, mais des copies de ces messages restent disponibles sur un serveur Mastodon.

Des identifiants codés en dur

Le hacker en question s’appelle en réalité Tillie Kottmann, et il se présente comme un développeur Android. Interrogé par Bloomberg, il donne les raisons qui l’ont poussé à cette action : « Beaucoup de curiosité, lutter pour la liberté de l’information et contre la propriété intellectuelle, une énorme dose d’anticapitalisme, un soupçon d’anarchisme – et c’est aussi trop amusant de ne pas le faire ».

Au total, ce groupe de hackers aurait réussi à accéder à plus de 150 000 caméras. Comment ? « Verkada a exposé [sur Internet] un serveur de développement avec des identifiants codés en dur d’un compte administrateur pouvant accéder aux caméras des clients », explique sur Twitter le chercheur en sécurité « _MG_ ». Cette porte dérobée permettait de lancer un interpréteur de commandes shell, comme on peut le voir dans l’un des messages Mastodon.

La réaction chez Verkada ne s’est pas fait attendre. « Nous avons désactivé tous les comptes d’administrateurs internes pour empêcher tout accès non autorisé », a fait savoir un porte-parole de Verkada en réponse à une sollicitation de l’AFP. « Notre équipe de sécurité interne et notre partenaire externe sont en train d’enquêter sur la taille et l’étendue de ce problème, et nous avons notifié les forces de l’ordre », a-t-il ajouté, en précisant que les clients de la société ont été prévenus et qu’une chaîne de communication dédiée est en place pour répondre à leurs questions.

Une mauvaise image pour Verkada

Le compte des pirates a aussi publié des captures d’écran pour montrer avoir eu accès aux systèmes de surveillance informatique utilisés par le constructeur automobile Tesla et Cloudflare, un fournisseur de services pour de nombreux sites internet. « Ce n’est que la partie émergée de l’iceberg », assurent-ils. « Il y a une certaine ironie dans le fait d’exposer la surveillance d’État et que soudain toutes les paires d’yeux soient braquées sur vous » s’amusent-ils encore.

A découvrir aussi en vidéo :

Quelles que soient leurs motivations, l’attaque risque d’abîmer durablement l’image de Verkada. La société « se présente comme une alternative plus sûre et plus facile à mettre à échelle que les réseaux internes d’enregistrement vidéo », a réagi Rick Holland, responsable de la sécurité chez Digital Shadows, une entreprise de cybersécurité. Mais cette intrusion est « un exemple des risques associés à la délocalisation de ce type de services à des fournisseurs de cloud ».

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.