Google, Apple et consorts le savent bien : pour imposer une plate-forme technique, il faut capter un maximum de développeurs et créer un écosystème. Mais dans cette course aux développeurs, la compétence ne joue presque aucun rôle, ce qui commence à sérieusement poser problème.

A l’occasion de la conférence Black Hat Europe 2015 à Amsterdam, les chercheurs en sécurité Siegfried Rasthofer et Steven Arzt de l’université de Darmstadt ont expliqué avoir trouvé un bon nombre d’applications qui n’appliquaient pas les règles basiques de sécurité et donnaient ainsi libre accès aux données qu’ils stockaient dans le cloud.

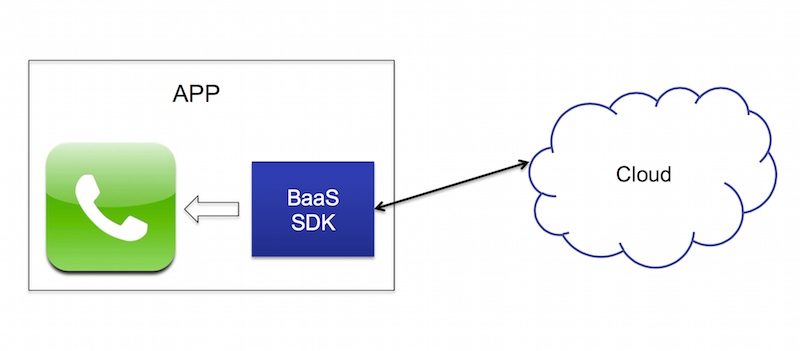

En effet, les deux universitaires se sont penchés sur les services dits « Backend-as-a-Service » (BaaS). Ce sont des outils en ligne qui permettent aux développeurs de se doter rapidement d’une infrastructure de stockage ou d’une base de données pour sauvegarder les informations de leurs utilisateurs.

Problème, souvent, rien n’est fait pour contrôler l’accès à cette ressource hébergée. Les développeurs se contentent d’insérer en dur dans leur appli les identifiants root pour y accéder. Il est alors assez aisé d’extraire par rétro-ingénierie ces identifiants et, du coup, de se connecter aux données, de les lire, de les modifier, voire d’exécuter du code côté serveur.

Des outils mal utilisés

Dans leur étude, les chercheurs se sont focalisés sur deux services BaaS très populaires, à savoir Amazon Web Services et Facebook Parse. Ils ont développé un outil de scan automatisé pour identifier les applis mobiles qui utilisent ce type de service et, le cas échéant, extraire les identifiants root.

Dans leur recherche, ils se sont avant tout concentrés sur les applis Android. Résultat : sur Facebook Parse, ils ont trouvé 268 applications donnant accès à une centaine de tables. Ce qui représentaient plus de 56 millions de données personnelles. A savoir des photos, des données de géolocalisation, des adresses emails, des données de transaction d’achat, des informations Facebook, des carnets d’adresses, des numéros de téléphone, etc.

Sur Amazon Web Services, les chercheurs ont détecté 763 applis Android vulnérables permettant d’accéder à des sauvegardes de serveurs, des photos, des messages privés, des données de loterie, des contenus Web, etc.

Les chercheurs ont également trouvé 128 applis iOS vulnérables par Amazon Web Services, ce qui prouve qu’Apple n’est pas épargné. « Nous avons trouvé des applis vulnérables dans tous les domaines. Et cela affecte aussi bien des applications connues et populaires, que l’inverse », ajoute Siegfried Rasthofer. Ils ont même pu accéder à des bases créées par des cybercriminels qui s’appuient également sur les services BaaS pour leurs fausses applis. C’est un comble !

Une situation bloquée

Les deux chercheurs ont évidemment pris contact avec les deux fournisseurs de services dans le cloud mais, à ce jour, les choses n’ont pas beaucoup évolué.

En effet, c’est d’abord aux développeurs de corriger leurs applications. Cela suppose toutefois qu’ils maîtrisent certains concepts de sécurité comme l’implémentation de listes de contrôle d’accès. Or, il s’avère que la documentation fournie par les éditeurs de ces outils BaaS n’est pas vraiment à la hauteur. Elle est souvent très inintelligible et certainement peu lue.

Certes, Facebook et Amazon pourraient couper l’accès aux ressources non sécurisées. Mais d’une part, ils ne se sentent pas vraiment responsables de ces développements tiers, d’autre part cela irait à l’encontre de leur stratégie principale, à savoir capter un maximum de développeurs.

« Pour l’instant, ces données sont donc toujours ouvertes. Par ailleurs, il est probable que les pirates soient également au courant de ces failles », soulignent les chercheurs qui, du coup, n’ont pas dévoilé les noms des applications concernées.

Trois pistes pour faire bouger les choses

Que faut-il faire? Siegfried Rasthofer et Steven Arzt voient trois leviers d’action à moyens et longs termes. Tout d’abord, les éditeurs doivent améliorer leur documentation et sensibiliser les développeurs. Ensuite, ils doivent intégrer dans leurs services des alertes et des validations pour éviter les mauvaises configurations. Enfin, il serait bon de créer un cadre légal qui détermine les responsabilités en cas de fuites de données massives.

En tant qu’utilisateur, il n’y a malheureusement pas grand-chose à faire, sauf à espérer que l’on ne soit pas concerné. Un peu impuissant et désormais très inquiet, on se demande s’il ne faudrait peut-être pas faire intervenir les autorités de protection des données personnelles…

Source:

Présentation et article scientifique

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.