Il y a quelques mois, Mathieu (prénom changé par la rédaction) a reçu un appel d’un technicien d’Orange. Quelqu’un aurait tenté de se connecter à son compte. Pour éviter toute intrusion, il fallait « figer le mot de passe ». Et pour cela, il allait recevoir un code sur son téléphone qu’il faudrait communiquer au technicien, en guise de vérification. Mathieu s’est exécuté et quelques jours plus tard sa ligne téléphonique mobile ne fonctionnait plus. Et sur son compte sont apparues des dépenses frauduleuses d’un montant total de 5700 euros.

Explication : le technicien était en réalité un pirate et le code que Mathieu lui a donné formait un second facteur d’authentification permettant de se connecter à son compte Orange. Grâce à cet accès, le pirate a pu transférer sa ligne mobile sur son propre téléphone, en créant une eSIM. Et avec cette ligne, il a pu valider tous ces achats frauduleux.

Ce scénario de piratage est assez classique et de plus en plus fréquent, car l’authentification forte se généralise un peu partout, aussi bien pour les comptes bancaires, que pour les messageries, les abonnements ou les réseaux sociaux. Les pirates qui s’adonnent à ce type d’arnaque disposent déjà de l’identifiant et du mot de passe du compte ciblé, mais ils n’ont pas accès au second facteur d’authentification.

Généralement, il s’agit soit d’un code à usage unique, soit de la validation d’une alerte logicielle sur smartphone ou les deux à la fois. Les pirates sont assez créatifs pour inventer toutes sortes de bobards qui vont inciter les victimes à leur transmettre les éventuels codes à usage unique ou à valider les alertes logicielles.

Mais cette procédure reste encore assez artisanale. La cybercriminalité tend, là aussi, à s’automatiser, avec l’apparition de robots arnaqueurs, également appelés « OTP Bots ». Pour le pirate qui n’est pas très à l’aise à l’oral, c’est une panacée. Ces logiciels contactent directement les victimes et leur parlent d’une voix robotisée. Aucune interaction humaine n’est nécessaire.

Quelques centaines d’euros suffisent

Ces attaques fonctionnent car les centres d’appel nous ont habitués à parler à des machines. Recevoir le coup de fil d’un robot n’a donc plus rien de choquant. Les leviers psychologiques sous-jacents restent les mêmes. Généralement, ces arnaques s’appuient sur la peur et sur l’urgence. Une authentification étrange vient d’être remarquée, merci de nous dire qu’il s’agit bien de vous. Une demande d’achat important vient d’être reçue, merci de nous la confirmer ou non, etc.

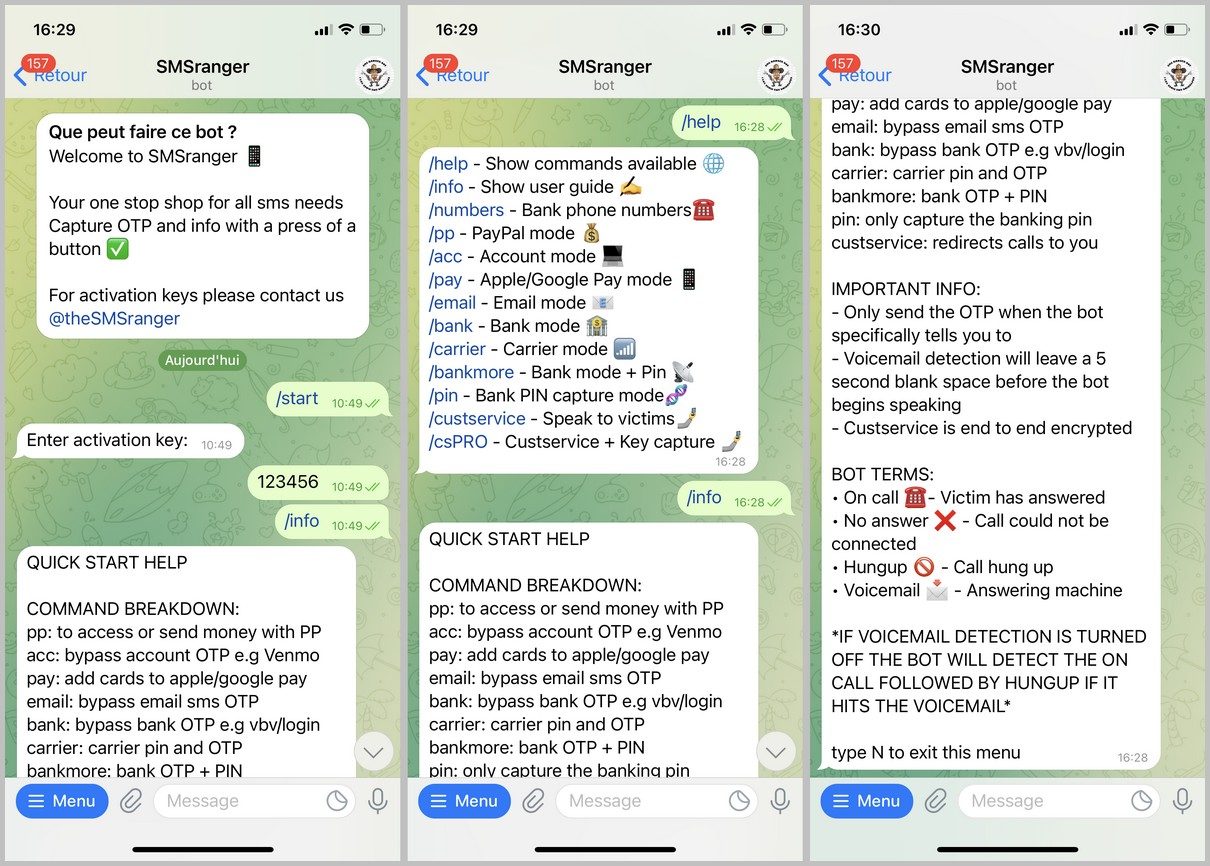

Selon Motherboard, qui a pu contacter un créateur de ce genre de logiciels, les OTP Bots existent depuis environ un an et coûtent quelques centaines d’euros. Certains peuvent être opérés directement depuis Telegram, comme SMSRanger. Il suffit de se connecter au canal @SmsRangerBot pour avoir accès à toute une série de modes d’attaques : compte en ligne, Paypal, banque, e-mail, opérateur télécoms, Apple/Google, etc. Au préalable, il faut évidemment disposer d’une clé d’activation valide.

Selon Motherboard, plus de 5000 personnes seraient connectées au canal de support technique de SMSRanger, où sont également diffusées les annonces produit et les tarifications. Comptez 600 dollars pour un accès d’un mois et 4000 dollars pour une licence à vie. D’après les chercheurs en sécurité d’Intel471, les auteurs de SMSRange revendiquent un taux de succès de 80 %, à partir du moment où la victime répond à l’appel.

Un autre exemple est le bot « SMSBuster » qui est également directement accessible par Telegram. Analysé par les chercheurs en sécurité d’Intel471, il permet de construire des scénarios plus sophistiqués, faisant croire aux victimes qu’elles sont appelées par leur propre banque.

Pour les utilisateurs, l’apparition de ces robots est évidemment une mauvaise nouvelle, car ils facilitent ce type d’attaques. Un bon moyen de se protéger est d’opter pour une clé de sécurité en guise de second facteur d’authentification. Avec un tel appareil, les scénarios d’interception décrits ci-dessus ne fonctionnent pas. Malheureusement, tous les services ne les acceptent pas. C’est pourquoi il faut rester vigilant. Un code d’authentification, c’est équivalent à un mot de passe. Il ne faut jamais, ô grand jamais, le transmettre à un tiers.

Sources: Motherboard, Intel741

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.